#脆弱性

第93話 誰でも出来る自分の会社の脆弱性チェック【アタリマエ対策初級編】

グローバルIPの洗い出し

固定IPアドレスを確認し、セキュリティ対策の一環としてグローバルIPアドレスを洗い出す作業。

グローバルIP機器のチェック

グローバルIPアドレスを持つ機器が意図したものに結びついているかどうかを確認する作業。

VPNルーター脆弱性チェック

VPNルーターの脆弱性を検索し、必要に応じてアップデートする重要性。

SHODANサイトの利用

インターネット上のデ

第81話 「OSSの脆弱性にはパッチ適用は通用しない」は本当か?

脆弱性のパッチ適用という幻想2023年05月02日に@ITにショッキングな記事が投稿された。

少なくとも既知の脆弱性に対して、最も効果があるのは「セキュリティパッチの適用」であるというが、セキュリティ対策の常識であった。しかしこのレポートでは「最新のセキュリティパッチを適用しても脆弱性の10%しか対応できていない」と結論づけている。

このレポートは無料で公開されているため、誰でも読むことが出来る

第74話 「はずトラスト」 〜情報漏洩を防ぐ3つの法則

今回から数回にわたり「はずトラストの法則」について解説する。

はずトラストとは「多分大丈夫なはずだ」という暗黙の思い込みによる信頼を指す。私の造語である。

なぜこの言葉を作ったかというと、この概念が情報漏洩の原因および対策を効果的に実施するために有用であることがわかったからです。

特にこのはずトラストという概念は次の3つの法則から成る。

第1法則:情報漏洩は「はずトラスト」から発生する。情報

第75話 思い込みが情報漏洩を発生させる5つの事例

今回は、ハズトラストの事例5つと対策2つについて解説する。

実はセキュリティパッチが当たっていないハズトラストとは「大丈夫なハズ」という思い込みのことであり、「情報漏洩はハズトラストから発生する」というのが「ハズトラストの法則」と私が呼ぶものである。

たとえばグローバルIP機器に適切なセキュリティパッチとポート閉鎖をすることで、実にランサムウェアの7割が防げるデータがある。

そこで弊社が多く

第73話 あなたの会社のセキュリティ脆弱性が診断できるチェックリスト

忘れ去られたドアがないかを確認するゼロトラストFTAの診断チェックリストを更新した。

この診断チェックリストは、直接のヒアリングインタビューがなくても、簡単なチェックリストで、その企業のセキュリティの脆弱性の傾向が把握できるようになっている。

セキュリティ対策で最も大切なことは「見落しているポイントがないか」ということだ。なぜならば「セキュリティは想定外の箇所から破られる」という原則があるからだ

第22話 セキュリティパッチが当てられないのならせめてやっておくべき3つのルール

脆弱性保護の観点ではOSのセキュリティパッチは常に最新に保つべきである。

しかし実際は多くの企業の多くの端末が、セキュリティパッチの更新がされていない。[*01]

この結果を経営者は重く受け止めるべきだろう。なぜなら、

セキュリティパッチが更新されないのは経営者の責任それはセキュリティパッチの適用が進まないのは経営者の判断が甘いということである。

このアンケートでの「セキュリティパッチが最新に

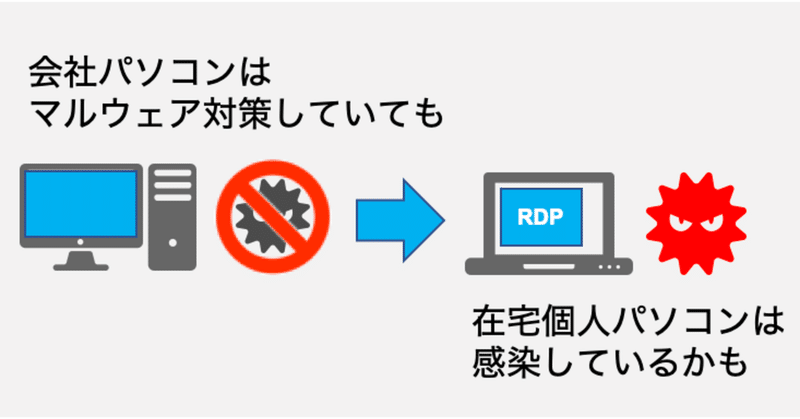

第7話 マルウェア情報漏洩の盲点

ここではマルウェアによる情報漏洩について考察する。

4社に1社にマルウェア感染が発生企業のセキュリティインシデントの調査[*01]では、この1年間でマルウェア感染に遭遇したと回答した企業は24%にのぼる。ほぼ4社に1社という非常に高い確率である。

ただしこの調査はでは、感染による被害がどの程度であったかは不明だ。感染はしたものの、アンチウイルスソフトなどで情報漏洩などは事前に防げた件数も含まれ

第6話 FTA(Fault Tree Analysis)の実施手順

ここではFTAの実施方法について解説する。

FTA(Fault Tree Analysis=故障の木解析)は、1960年代に米軍がミサイルの信頼性評価を目的としてベル研究所に依頼した解析手法から生まれた。現在では航空宇宙業界や原子力プラントなど高い信頼性が必要な分野の設計や運用など幅広く利用されている。

ステップ1 トップ事象の決定トップ事象とは一番起きて欲しくない事象を決定する。ゼロトラストF

第5話 自社でゼロトラストFTA実施手順

本稿では、ゼロトラストFTAを利用してセキュリティ対策を検討する2つのステップについて解説する。

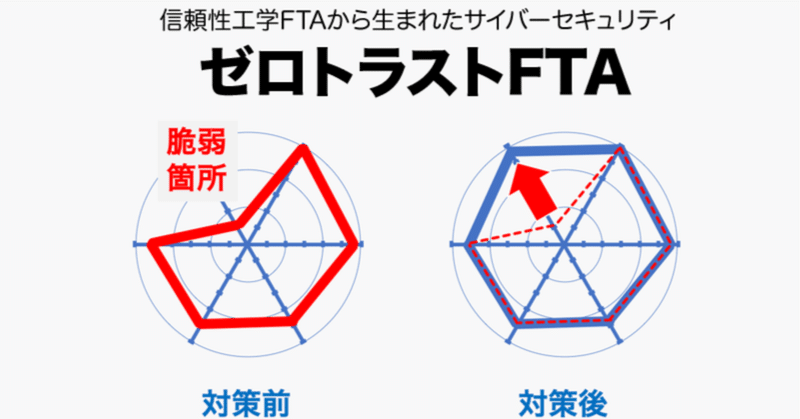

第1ステップ 脆弱性チャート作成情報漏洩6項目に対し、自社のセキュリティ対策の防御率から安全率を算出する。その安全率から脆弱性チャートを作成する。

この作業の目的は、自社のセキュリティ対策のバランスを確認することである。

情報はセキュリティの弱いところから漏洩する。他の項目に対してセキュリティ対策

第3話 安全率の計算方法

桶の高さ=安全率 sゼロトラストFTAは各情報漏洩6項目について、安全率 s を算出する。セキュリティの桶に例えるならば、この安全率の大きさが桶の高さとなる。

この安全率は、情報漏洩の発生しやすさ(リスク発生確率 r)と、それを防ぐ対策の効果(対策防御率 d)から算出する。

どちらの対策を優先するべきかまずゼロトラストFTAでは、世の中で発生する事故の発生確率が高いほどリスクが大きいであると考

第1話 ゼロトラストFTAとは

情報漏洩事故を予測するゼロトラストFTAとは「その企業で情報漏洩事故が起きるのはどこか」を予測し、事前に対策する手法である。

もし経営者やIT責任者が「自社で次に起きる情報漏洩事故はここだ」と推定することが出来たなら、もっと効率良く対策をすることが出来るであろう。

ゼロトラストFTAはその「次の情報漏洩事故」を予測するために生みだされた。

そして起きやすいセキュリティ事故(情報漏洩事故)には次