ランサムウェアの概要と対策【中編】ーランサムウェアの歴史

4.ランサムウェアの歴史

① 世界最初のランサムウェア(1989年)

世界最初のランサムウェアは、1989年にハーバード大学のジョセフ・ポップ教授によって作られたトロイの木馬型ウイルス「AIDS Trojan」だと言われています。

ポップ教授は、「エイズ情報入門」というラベルを貼ったフロッピーディスクを約2万枚作成して、WHOのエイズ会議の参加者向けに郵送しました。

このディスクにAIDS Trojanが仕込まれており、ディスクを受け取った人が自分のパソコンにプログラムをインストールすると、パソコンを90回起動した後にウイルスが作動して、パソコン内のすべてのファイル名が暗号化され、ファイルを開いたり実行したりすることができなくなりました。

その上で、パナマの私書箱あてに189ドルを送金したらシステムが元に戻ると画面に表示されるようになっていました。

ポップ教授は逮捕されましたが、精神疾患を理由に裁判は行われませんでした。

2005年頃には、AIDS Trojanの亜種として、GPCodeやCryzipなどのランサムウェアが登場しました。

これらのランサムウェアは、鍵長の長いRSA暗号方式を用いて暗号化するようになったため、AIDS Trojanよりも復号するのが困難になりました。

② 画面ロック型のランサムウェア(2008年頃~)

2008年頃には、WinLockなどの画面ロック型のランサムウェアが台頭してきました。

これらは、ポルノ画像などを表示して画面をロックし、制限解除コードを受け取るために少額の有料SMSを送るよう要求するものでした。

これらのランサムウェアは、ポルノ画像などで画面がフリーズするために、恥ずかしくて他人に相談しにくいという人の弱みに付け込んだ手法で効果を上げ、1件当たりの身代金が10ドル程度と少額であるにもかかわらず、2010年に逮捕されたWinLockの犯行グループは、1,600万ドルもの大金を稼いだと報じられています。

2012年頃には、「あなたのパソコンが海賊版ソフトや児童ポルノ画像などの違法なファイルをダウンロードしたのでシステムをロックした。」などと、警察等を装った偽の警告を画面に表示して、罰金を支払えと脅迫するRevetonが拡散しました。

また、2013年頃には、画面ロック型と暗号化型のハイブリッド型のCryptoLockerがスパムメール等に添付されて広がりました。

CryptoLockerは、身代金要求に、攻撃者の追跡が困難な暗号資産のビットコインを利用したことで成功を収めたと言われています。

③ ランサムウェア被害の大規模化(2016年頃~)

2015年以降は、RSA暗号を利用した暗号化型ランサムウェアが画面ロック型を凌駕し、身代金要求に暗号資産を利用することが一般化しました。

2016年になると、ランサムウェアの主な標的が個人から企業に変わり、攻撃者は、自分でマルウェアを作成できなくても、既成のマルウェアを購入したり、アフィリエイター(利用者)向けにランサムウェアを販売、レンタルするRaaS(Ransomware-as-a-Service)を利用したりすることもできるようになりました。

こうしたサイバー攻撃のビジネス化により、技術的な知識を持たない攻撃者でも、簡単にランサムウェア攻撃を仕掛けることができるようになり、世界的にランサムウェアが拡大し、被害の規模も大きくなりました。

・Petya(2016年4月~)

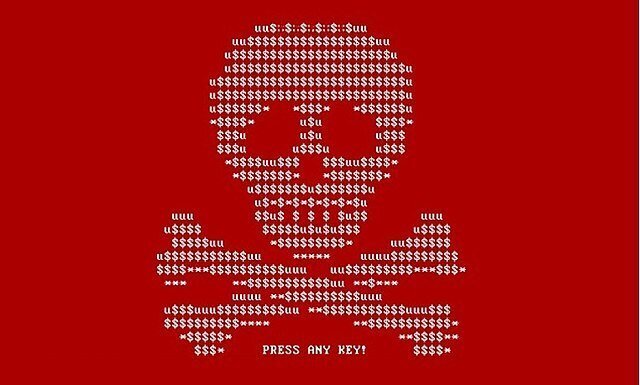

2016年4月には、「Petya」というWindowsを標的としたランサムウェアが出現しました。

Petyaは、自動的にマスターファイルテーブル(ハードディスク上ですべてのファイルの情報を管理するデータベース )を暗号化したり、マスターブートレコード(パソコンの電源を入れたときに最初にハードディスクから読み込まれる、起動に必要なプログラムや情報を記録したセクター)を書き換えたりすることで、コンピューターのOS自体を使用不能にしてしまいます。

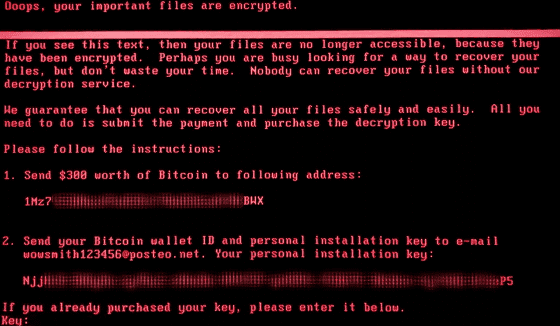

そして、画面中央にドクロマークを描いた特徴的な画像を表示した後に、身代金300ドルの支払いを要求します。

Petyaは、最初にウクライナで発生し、その後、世界中の公共団体、企業、交通機関、銀行などに広がりました。

・WannaCry(2017年5月~)

2017年5月には、「泣きたくなる」という意味の「WannaCry」と呼ばれるランサムウェアが世界中に広がりました。

WannaCryもWindowsを標的としたランサムウェアで、150か国23万台以上のコンピューターに感染し、身代金としてビットコインを要求する手法で40億ドルもの被害を与えたと言われています。

WannaCryは、Windowsの既知の脆弱性を利用しており、Microsoftが既に公開していたセキュリティパッチをインストールしていなかったコンピューターが狙われました。

また、WannaCryは、ワーム型のランサムウェアで、最初に感染したコンピューターから、ローカルネットワーク上の他のコンピューターへと次々と侵入を繰り返していく手法により、短期間で感染を拡大しました。

イギリスでは、国民保健サービス(NHS)が攻撃を受け、MRIや血液貯蔵冷蔵庫など7万台の機器が影響を受け、およそ40の医療施設でシステムが使えなくなるなど大きな被害を受けました。

また、日本でも、日立製作所やJR東日本など多くの企業が被害を受けました。

なお、米国政府は、WannaCryを利用したサイバー攻撃に北朝鮮と繋がりのあるLazarus Groupが関与したと非難し、2018年9月及び2021年2月には、同グループのハッカー3人をWannaCryの作成、拡散やSony Picturesに対するハッキングなどのサイバー攻撃に関与した容疑で起訴しています。

・NotPetya(2017年6月~)

また、2017年6月には、ウクライナを震源地とするPetyaの新しい亜種が世界中に拡散されて猛威を振るい、数十億ドルの被害を与えました。

このランサムウェアは、Petyaと挙動が異なることから、「NotPetya」と名付けられました。

NotPetyaは、身代金を支払った後も暗号が解読できないように改造されていたため、身代金目的ではなく、標的となるシステムの停止や破壊を目的とするワイパー型マルウェアであったと見られています。

2014年2月のロシアのクリミア侵攻以来、ウクライナとロシアの間で軍事対立が続いており、その影響で、ウクライナの電力システム、空港、地下鉄などに対するサイバー攻撃が行われています。

NotPetyaの主な感染経路も、ウクライナでよく使用されている税務会計ソフトの更新機能であったことから、このランサムウェアによる攻撃の目的も、ウクライナの金融機関、エネルギー施設、政府機関などのシステムの破壊ではないかと見られています。

なお、英国及び米国政府は、2018年2月にNotPetyaの攻撃をロシア軍によるものと発表し、更に、2020年10月には、米司法省は、ロシア軍参謀本部情報総局(GRU)の「74455部隊」に所属する6人のハッカーを、NotPetyaによるサイバー攻撃などに関与したとして起訴しました。

・EternalBlue(エクスプロイト)

Petya、WannaCry及びNotPetyaの3種類のランサムウェアに共通しているのは、EternalBlueというエクスプロイトを利用していることです。

ここで、エクスプロイトというのは、コンピューターの脆弱性を利用して、不正なプログラムを実行させたり、コンピューターウイルスを感染させたりする攻撃のことです。

EternalBlueは、米国家安全保障局(NSA)から流出したと言われており、Windowsのファイル共有などで用いられるSMBv1というプロトコルの脆弱性を悪用して、標的のコンピューター上で任意のコードを実行できるようにするエクスプロイトです。

攻撃者は、このエクスプロイトを利用することで、標的のコンピューターにランサムウェアを送り、データの暗号化などを行うことができます。

EternalBlueによる攻撃は、感染させるために端末利用者の操作を必要としないため、セキュリティパッチの適用などの積極的な対応をしない限り、防御することは困難です。

その後も、必要なセキュリティパッチが適用されていないWindows OSが多数残っていたため、WannaCryやNotPetyaは、長い間、感染が続きました。

④ 身代金の高額化(2018年頃~)

その後、企業のセキュリティレベルの向上によって、ランサムウェアの被害は減少の一途をたどっていましたが、2018年に標的型攻撃専門のランサムウェア「Ryuk」が出現したことによって、再びランサムウェアは、セキュリティの重大脅威となりました。

ちなみに「Ryuk」の名称は、日本の漫画「DEATH NOTE」に登場する死神の名前に由来しています。

・Ryuk(2018年8月~)

「Ryuk」は、日本での被害事例は少ないのですが、最も危険なランサムウェアの一つであり、世界中の政府機関、教育機関、医療機関、製造会社等の組織への攻撃を行ってきました。

2019年には、最高で1,250万ドルの身代金を要求し、2020年末までに総額1億5,000万ドルを稼いだ可能性があります。

また、Ryukは、Wizard Spiderと呼ばれるロシアのサイバー犯罪グループが運用していると考えられています。

同グループは、後述するランサムウェアの「Conti」など数多くのマルウェアを開発し、世界中の企業や団体に非常に沢山の攻撃を仕掛けていることで有名で、ロシア地域の組織を攻撃対象から除外していることなどから、ロシア政府の国家的な支援が疑われています。

Ryukはコンピューター上のファイルを暗号化するだけでなく、接続しているネットワークドライブを検出して暗号化することができます。

また、ネットワーク上の端末の電源をリモートでONにするWake-on-LANと呼ばれる技術を悪用し、シャットダウンしている端末でも、遠隔で電源を投入して、暗号化の対象にしてしまいます。

さらに、管理者権限を悪用してWindowsのシステム復元オプションを無効化することもできるため、外部にバックアップがなければ回復は困難です。

Ryukは、不特定多数の個人ではなく、特定の組織を標的としており、他のランサムウェアと比べて高額な身代金を要求し、数百万ドルを要求することもあります。

Ryukの感染は、他のマルウェアと組み合わせた攻撃によって行われます。

最初に、標的のコンピューターにマルウェアの「Emotet」を仕込んだ添付ファイル付きのメールを送り付け、Emotetに感染させます。

次に、 Emotetが外部のC&Cサーバー(感染したコンピューターに指令・制御を行う攻撃側のサーバー)と勝手に通信して、トロイの木馬の「Trickbot」をダウンロードし、感染したコンピューター上でTrickbotを実行します。

そして、Trickbotが感染したコンピューターの情報を収集したのち、一緒にダウンロードされたRyukを展開します。

・Emotet(ローダー)

Ryukを感染させるのに最初に使用される「Emotet」は、システムへのアクセス権限を取得し、ペイロード(感染したコンピューターに実行させるプログラム)を外部からダウンロードできる「ローダー」として機能するマルウェアです。

攻撃者は、Emotetのローダー機能を利用して、トロイの木馬ウイルスやランサムウェアなどを標的のコンピューターにダウンロードさせて攻撃を行います。

Emotetの作者は、Emotetに感染したコンピューターのボットネットを作成して、MaaS(Malware-as-a-Service)として販売しており、Ryukなどのランサムウェア攻撃を行うサイバー犯罪グループがこれを利用しています。

Emotetは、攻撃メールの受信者が過去にメールのやり取りをしたことがある実在の相手の氏名、メールアドレス、メール内容等の一部を攻撃メールに流用し、正規のメールへの返信を装う内容となっているなど、受信者に添付ファイルを開封させるための巧妙な仕掛けが施されており、組織の末端まで完全に防御することは難しいと言わざるを得ません。

また、Emotetは、感染したコンピューターを踏み台として、取引相手先のコンピューターなどにも攻撃を広げていきます。

Emotetは、2019年11月末ごろにメディアで取り上げられ、広く知られるようになりました。

2021年1月に、欧州刑事警察機構(Europol)による大規模な対策が成功を収めたため、Emotetの脅威は去ったように思われていましたが、2021年11月に活動再開が確認され、以降、日本国内でのEmotet感染が増加しており、多くの日本企業が被害に遭っています。

⑤ 二重恐喝(2019年頃~)

・Maze(2019年5月~)

「Maze」は、2019年5月に初めて、その存在が確認されたランサムウェアで、リモートデスクトップの認証情報を盗難又は推測したり、VPNサーバーの脆弱性を利用したりすることによって、ネットワークに侵入します。

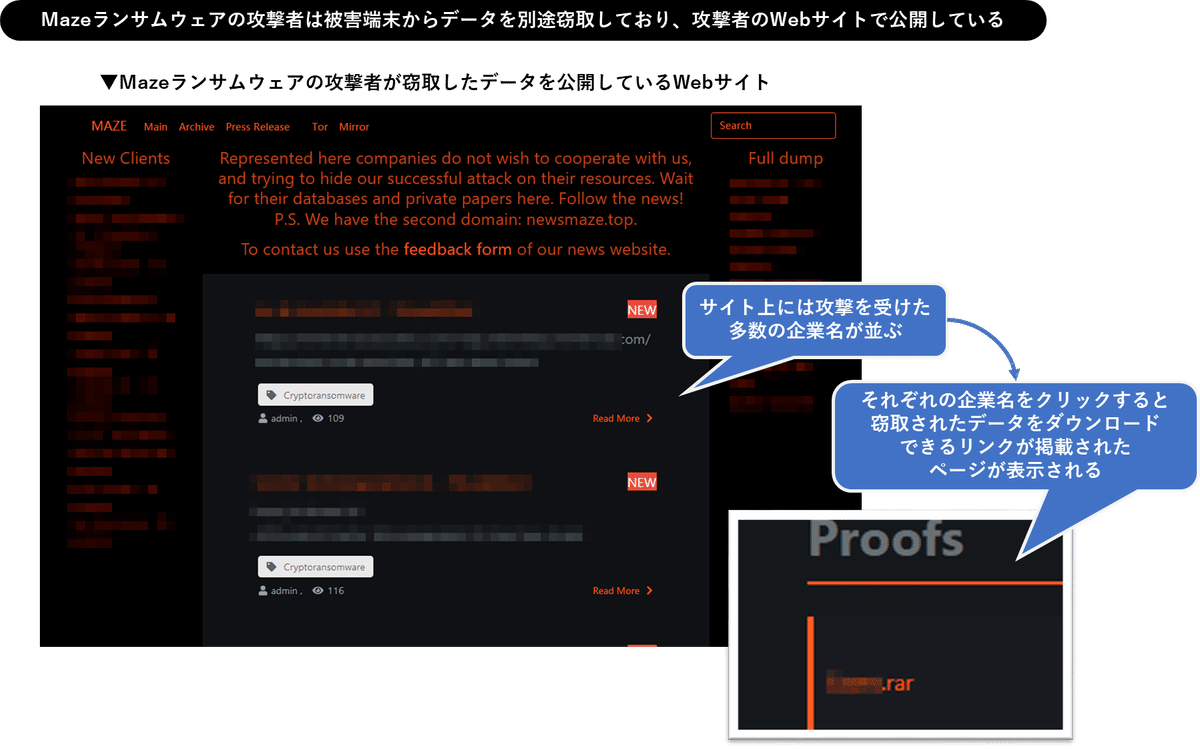

Mazeの大きな特徴は、ランサムウェアによって暗号化を行う前に、感染したコンピューターからデータを盗み出し、身代金支払いの要求に応じない場合は、窃取データを公開して流出させるという「二重恐喝」を行う点です。

Mazeの攻撃グループが開設しているウェブサイト上には、多くの企業・団体から窃取したデータが公開されており、誰でもダウンロードできるようになっています。

2020年11月には、Mazeの攻撃グループが活動終了を発表し、Mazeによる攻撃は終息した模様です。

しかしながら、最近は、Maze以外のランサムウェアでも、データの暗号化と情報流出という二重恐喝の手口が一般化し、ランサムウェアによる被害は、さらに増大して、大きな社会問題となっています。

⑥ ランサムウェア・カルテルの形成(2020年頃)

2020年に入ると、ランサムウェアによる被害の規模はさらに拡大し、身代金の額も高額になりました。

また、Mazeによって始まった、情報流出で企業等を脅迫する二重恐喝の手口も多くのランサムウェアで採用されました。

ランサムウェアを操る攻撃者たちは、そのほかにも様々な戦術を導入し、例えば、REvilグループは、窃取した情報をオークション形式で販売するようになりました。

さらに、サイバー犯罪グループ同士が手を組んでランサムウェア・カルテルを形成するようになりました。

例えば、Mazeグループは、他のサイバー犯罪グループが窃取した企業等の情報を自分たちのウェブサイトに掲載しました。

Mazeグループのメンバーは、オンラインメディアの取材に対して、LockBitの攻撃グループとの連携や、他のサイバー犯罪グループとの連携の可能性について回答しています。

また、Mazeグループ以外のランサムウェア・カルテルとしては、REvilグループが有名でしたが、現在は、どちらも活動を停止しています。

⑦ 大規模なランサムウェア事件の連鎖(2021年頃)

2021年も引き続き、ランサムウェア攻撃の被害は増え続けています。

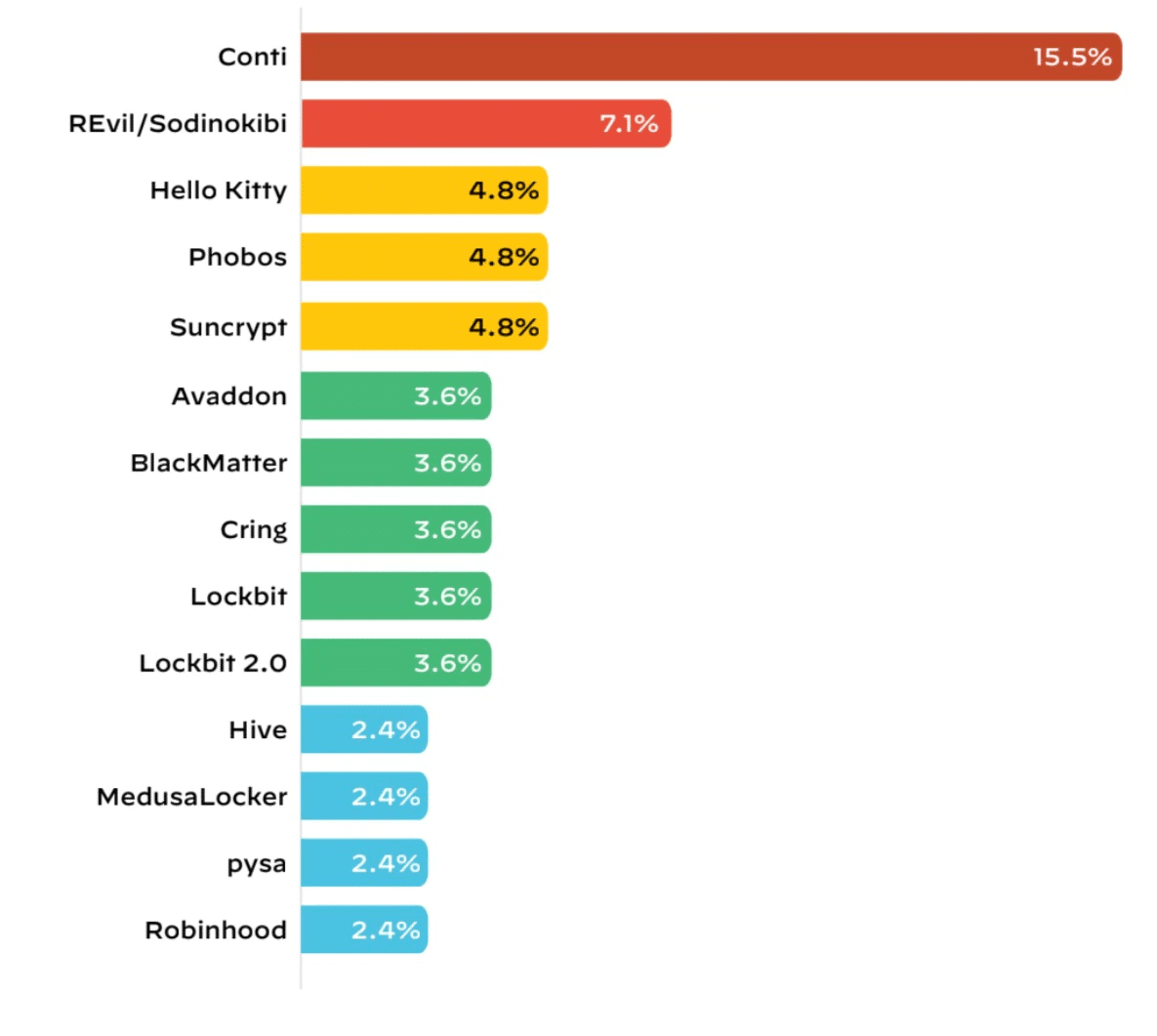

パロアルトネットワークスのレポートによると、ランサムウェアの身代金の平均支払額は、前年比78%増の約54万ドルと過去最高を記録し、平均要求額も、前年比144%増の約221万ドルとなりました。

被害が増加した背景には、盗んだ機密情報を公開すると脅す二重恐喝の手口が増加していることが挙げられます。

ランサムウェア関連のリークサイトでデータが暴露される被害を受けた組織の数は、前年より85%増加して2,566件に上りました。

レポートで把握しているランサムウェア事件のうち、最も多くの事件に関与していた攻撃グループは「Conti」で全体の15.5%、2位は「REvil」の7.1%でした。

また、ブロックチェーンデータ分析のチェイナリシスによると、2021年に支払われたランサムウェアの身代金と見られる暗号資産約6億ドル(約750億円)のうち、ロシアが関与したと見られるものが4億ドル(約500億円)を超え、全体の73.5%を占めました。

セキュリティの専門家は、「ロシアで営利目的のランサムウェア攻撃グループが増殖・繁栄しており、これらのグループはロシア当局から暗黙の承認を受けて、外国をターゲットとする限り、その活動を容認されている。」と述べ、米国FBIのレイ長官も、「ロシアが多くのランサムウェア犯罪に携わる者の温床になっている。」と非難しています。

2021年には、米国のコロニアル・パイプライン社やブラジルの大手食肉加工会社のJBSのような巨大企業がランサムウェアに攻撃されたという事件がニュースの見出しを飾りました。

両社はいずれも、自社のデータを元の状態に戻すために数百万ドル以上の身代金をランサムウェア攻撃グループに支払いましたが、操業が一定期間停止したために、人々のパニックによる買い占めなどでガソリン価格や食品価格の高騰を招き、大きな社会問題となりました。

・REvil(2019年4月~)

「REvil」は、2019年4月に初めて、その活動が確認されたロシア系のサイバー犯罪グループで、世界で最も活発に活動し、利益を上げているサイバー犯罪カルテルの一つとされています。

REvilという名の由来は、「Ransom Evil」の略であり、「Sodinokibi」という別名で呼ばれることもあります。

REvilは、攻撃対象を決めて攻撃を実施する標的型攻撃を行い、感染したコンピューターのファイルを暗号化するほかに、窃取したデータをネット上に流出させると脅す二重恐喝の手口を採用しています。

REvilは、アンチウイルスソフトやその他の検知手法を回避する手段を多用しているため検知するのが難しく、Windowsのバックアップファイルなどを削除して、自力での復旧を不可能にする機能も持っています。

REvilは、RaaS(Ransomware-as-a-Service)と呼ばれる手法を採用しており、自分たちの開発したランサムウェアを配布するアフィリエイトを募集して、彼らに企業のネットワークを攻撃させ、奪った身代金で得た収益の6割から7割をアフィリエイトに分配しているようです。

米国司法省によると、2021年10月の時点で、世界の17万5000台のコンピューターがREvilによる被害を受け、2億ドル(約226億円)の身代金が支払われたということです。

2021年5月には、ブラジルの大手食肉加工会社JBSの米国、カナダ及びオーストラリアの食肉処理工場が、REvilのRaaSを利用したランサムウェア攻撃を受けて停止させられ、1,100万ドル(約12億円)の身代金が支払われました。

2021年7月には、リモート監視・管理ソフトウェアKaseya VSAの脆弱性を悪用して、同ソフトウェアのユーザーにランサムウェア攻撃が行われ、REvilは復号ツールと引き換えに7,000万ドル(約78億円)を要求しました。

攻撃の対象には、Kaseya VSAを使用する複数のマネージドサービスプロバイダー(MSP、顧客のITシステムの運用、監視、保守などのサービスを提供する事業者)が含まれていたため、被害を受けたMSPの顧客など800~1,500社の企業が業務の停止などの影響を受けました。

2021年4月から6月にかけて行われた鹿島建設、キーエンス、富士フィルムなどの日本企業へのランサムウェア攻撃にも、REvilが関与していたと見られています。

Revilは、2021年7月に一度活動を停止した後、活動を再開していましたが、2022年1月に、アメリカ政府からの要請を受けたロシア連邦保安庁がREvilのメンバー14人を逮捕し、約660万ドル(約7億5000万円)の仮想通貨や現金を押収したことにより、完全に活動を停止しました。

ロシア政府に利用されながら、最後は見捨てられた犯罪者の末路は悲惨だと感じずにはいられません。

・Conti(2020年5月~)

「Conti」は、2020年5月に初めて確認されたランサムウェアで、前述のRyukも運用していたロシアを拠点とするサイバー犯罪グループのWizard Spiderが運用しています。

これまでのランサムウェア攻撃グループは、医療機関などを標的にしないと明言しているグループが多かったのですが、Contiの攻撃グループは、多数の医療機関を標的にするなどその凶悪さが注目を集めています。

米国FBIは、2021年5月までに、Contiによるランサムウェア攻撃が400件以上確認されており、そのうち290件以上が米国の組織に対するものであると明らかにしました。

日本企業への攻撃も確認されており、現在最も活動が活発なランサムウェア攻撃グループの一つです。

Contiは、システムに侵入すると、リアルタイムモニターを無効化し、Windows Defenderをアンインストールするなどの手法によって、マルウェアの検知を回避し、Windowsバックアップのシャドウコピーを削除するなどの方法で感染したコンピューターの復旧を困難にします。

また、ネットワークドライブを検出し、ローカルドライブと同様にすべてのファイルを暗号化することにより被害を拡大させます。

Contiの攻撃者は、ファイルを暗号化し、窃取した情報を暴露すると脅すだけではなく、身代金の支払いを拒否した被害組織へのアクセス権を売りつけるなど、二重恐喝を超える「多重恐喝」の手口を活用していました。

また、被害者への対応が不誠実なことでも知られており、データが復元できると思って身代金を支払った被害者をそのまま突き放す事例がいくつも確認されていました。

ContiもREvilなどと同様に、RaaSとしてアフィリエイトに提供されていますが、他のRaaSと異なり、Contiを利用した攻撃者に賃金を支払うという形態を採用しています。

2022年2月にロシアがウクライナに侵攻した翌日、Contiの開発グループは、「ロシア政府の全面支持を公式に表明する。ロシアに対してサイバー攻撃や戦争活動を仕掛けようとする者がいれば、その敵の重要なインフラに対し、持てるリソースのすべてを注ぎ込み報復する。」との声明を発表しました。

その後、声明文は修正されましたが、これに反感を持ったウクライナのセキュリティ研究者がConti攻撃グループのメンバー同士のチャット履歴やContiのソースコードなどの内部情報をツイッター上で暴露しました。

2022年5月19日、Contiの公式サイトである「Conti News」の管理画面が閉鎖され、この日をもってContiの活動は終了したと見られています。

・DarkSide(2020年8月~)

「DarkSide」 は、2020年8月から活動を始めた、ランサムウェアと恐喝を使用して被害者から身代金を奪うサイバー犯罪グループです。

彼らの使用するランサムウェア自体の名称もDarkSideと言います。

DarkSideは、ロシアを拠点にしていると見られ、コロニアル・パイプライン社や東芝の関連会社へのサイバー犯罪を行った犯行グループとして知られています。

DarkSideは、標的のネットワークに侵入するために、リモート監視・管理ツールなどの正規ツールや社内で一般的に利用するようなツールを使用して、攻撃活動を検知されないように隠蔽するなど非常に巧妙に攻撃を行います。

そして、ネットワーク侵入後も、ネットワーク内を探索して、認証情報や機密情報を窃取し、それらの情報を外部へ送出して、攻撃実行のタイミングを図ります。

DarkSideは、ファイルを暗号化して身代金を要求するだけでなく、要求に応じない場合は、窃取した情報を公開すると脅迫したり、DDoS攻撃で被害組織を攻撃したりする「多重恐喝」の手口を採用しています。

DarkSideも、REvilやContiと同様にRaasの手法を採用し、開発したランサムウェアをアフィリエイトに提供し、アフィリエイトが攻撃によって得た身代金の一部を成功報酬として受け取っています。

また、身代金を支払いさえすれば、復号キーを提供し、窃取したデータを削除した証拠を提示するなど、自らを被害組織にとって信頼できるセキュリティパートナーとして位置づけようとしていることもDarkSideの特徴で、Contiの不誠実な対応とは対照的です。

DarkSideは、あくまでビジネスとしてランサムウェア攻撃を実行しようとしているようですが、犯罪を犯しているという意識が希薄なのが奇妙に感じられます。

DarkSideの犯行としては、2021年5月のコロニアル・パイプライン社へのランサムウェア攻撃が有名です。

コロニアル・パイプライン社は、米国東海岸の燃料供給の45%を担う米国最大の石油パイプライン企業であり、この攻撃によって、1週間にわたる操業停止に追い込まれ、米国社会は、政府機関、民間企業から一般市民まで大きな被害を受けました。

このランサムウェア攻撃は、攻撃者が不正に入手したコロニアル・パイプライン社の従業員のユーザー名とパスワードを使用して、同社の情報ネットワークにあるレガシーVPNに不正アクセスしたことから始まり、同社のコンピューターシステムに侵入後わずか2時間で100GB以上の企業データが盗まれました。

コロニアル・パイプライン社は、暗号化されたデータへのアクセスが不能になるだけでなく、盗んだデータの一部をインターネット上で公開するという二重恐喝を受けて、燃料配給のパイプラインを停止し、440万ドル(約4億8,000万円)の身代金を支払いました。

また、パイプライン停止の発表を受けて、米国東海岸の一部でガソリンのパニック買いが発生し、1,000以上のガソリンスタンドでガソリンが無くなるなど大きな混乱を招きました。

事件から1か月後、米国司法省は、支払われた身代金の約85%を回収したと発表し、DarkSideは米国からの圧力によって活動を停止しました。

・LockBit 2.0(2021年6月~)

「LockBit 2.0」は、2019年9月に登場したLockBitの後継として、2021年6月に初めて登場したランサムウェアです。

DarkSide、REvilなど、これまで活発に活動していたランサムウェア攻撃グループが2021年に相次いで姿を消す中、LockBit 2.0は活動を続け、現在では、最も活発に活動するグループの一つとなっています。

パロアルトネットワークスのレポートによると、2022年5月現在、今年のランサムウェア攻撃被害件数の46%をLockBit 2.0が占めており、LockBit 2.0のリークサイトには、最も多い850件の被害組織の情報が掲載されています。

LockBit 2.0の攻撃には、VMware社の仮想化ソフトウェアであるESXiの脆弱性が利用されており、最近ではWindows PCだけでなく、Linuxサーバーも標的にされています。

LockBit 2.0の攻撃グループは、ネットワークに侵入するために、ソフトウェアの脆弱性を悪用したり、侵入済みのネットワークへのアクセス手段をアクセスブローカーから購入したり、金銭を支払って内部者からアクセス手段を獲得したりと、様々な方法を利用します。

LockBit 2.0は、ネットワークに侵入すると、Mimikatzなどのペネトレーションテストにも利用されるツールを使って特権を昇格させます。

また、情報送出を自動化する情報窃取型マルウェア「StealBit」を利用して、データを抜き取ってからファイルを暗号化し、身代金を支払わない場合は窃取した情報を暴露すると脅す二重恐喝の手口を採用しています。

LockBit 2.0は、アフィリエイトの募集やマーケティング活動に積極的で、ネットワークへのアクセス手段のブローカーを雇ったり、他のサイバー犯罪グループと協力したり、標的の企業の内部者へ接近したりと、多彩な活動を展開していることで知られています。

大手コンサルティング企業のAccentureやフランス司法省などがLockBit 2.0の被害に遭ったと見られており、Accentureの事例では、内部関係者が同社のネットワークにアクセスするのを手助けしたのではないかと見られています。

⑧ 最新動向(2022年現在)

Digital Shadowsのサイバーセキュリティ研究者らが、2022年1月から3月までに記録された世界的なランサムウェア攻撃を分析したところ、「LockBit 2.0」が38%、「Conti」が20%と活動が活発で、2つのサイバー犯罪グループだけで、同期間のランサムウェア攻撃全体の58%を占めていました。

どちらのグループも、被害組織からデータを盗み、身代金を支払わない場合は、リークサイトにデータを公開すると脅す二重恐喝の手口を採用しています。

特に、LockBit 2.0は、最も多い200を超える組織の情報を同期間に流出させました。

この2グループ以外には、「Hive」「Vice Society」「Blackbyte」などのランサムウェアが報告されています。

その一方で、なりを潜めたグループもあり、以前、活発に活動していた「REvil」も活動を停止したかのように見えます。

しかし、一部のグループが活動を停止するのと同様のペースで新しいグループが生まれており、これはおそらく、活動を停止したグループから新興グループへと、アフィリエイトが頻繁に移動しているからであろうと推測できます。

REvil、DarkSide、Conti、LockBit 2.0など主立ったランサムウェア攻撃グループのほとんどがロシアに拠点を置いていたり、ロシア地域を攻撃対象から外していたりと、ロシアに関係しているという状況は変わっていません。

米国家安全保障局(NSA)のジョイス局長は、ウクライナへの軍事侵攻によるロシアへの厳しい経済制裁により、サイバー犯罪者たちの送金や機材購入が難しくなったため、ランサムウェア攻撃数は、最近減っていると明らかにしましたが、未だ活発に活動を続けているランサムウェア攻撃グループも多いというのが現状です。

日本企業のランサムウェア被害を見ると、今年2月のパナソニックのカナダ子会社への攻撃にはConti、トヨタ取引先の小島プレス工業への攻撃にはRobinHood、今年3月のデンソーのドイツ子会社への攻撃にはPandoraと様々なサイバー犯罪グループから攻撃を受けていることが分かります。

また、今年5月の衣料品チェーンストアのしまむらへの攻撃には、昨年10月の徳島県半田病院への攻撃と同じLockBit 2.0が関与していました。

パロアルトネットワークスの調査では、2021年にリークサイトにデータを公開された日本の被害組織では、LockBit 2.0による被害が最も多く、現在、日本で最も活発に活動しているランサムウェアは、LockBit 2.0であると推定されます。

【全体構成】

この記事が参加している募集

この記事が気に入ったらサポートをしてみませんか?