ランサムウェアの概要と対策【後編】ーランサムウェアの攻撃手口と対策

5.ランサムウェアの攻撃手口

ランサムウェア攻撃は、通常、以下の4つの攻撃フェーズから成り立っています。

① ネットワークへの初期侵入

② ラテラルムーブメント

③ 情報の窃取

④ データの暗号化と身代金要求

① ネットワークへの初期侵入

警察庁が今年4月に公表した資料によると、2021年に警察に報告されたランサムウェア被害の感染経路は、51%がVPN機器からの侵入、20%がリモートデスクトップからの侵入、7%が不審メールやその添付ファイルからの感染となっています。

特に、VPN機器とリモートデスクトップからの侵入を合わせると、実に7割の被害事例がリモートアクセス経由での攻撃となっており、新型コロナ感染下でのテレワークの普及に伴い、テレワークに利用される機器の脆弱性が特に狙われたことが分かります。

(1) VPN機器からの侵入

VPN(Virtual Private Network)は、インターネット上に仮想の専用線を設定して、特定の人のみが利用できる専用ネットワークのことで、拠点となるオフィスに専用のルーターを設置し、社員などが外部から公衆回線を通じて通信を行うことができます。

VPNには、不正侵入や盗聴を避けるために、送信者と受信者の間に仮想的な通信トンネルを構築する「トンネリング」や暗号化したパケットを別のプロトコルで包んで送受信する「カプセル化」などの技術が利用されています。

攻撃者は、セキュリティが甘くパッチが適用されていないVPN機器を探索し、標的とするVPN機器の脆弱性を攻撃して、ユーザーIDやパスワードなどの認証情報を入手します。

そして、この認証情報を利用して、不正にVPN接続を行い、内部ネットワークに侵入して、サーバーや端末をマルウェアに感染させたり、機密情報を窃取したりします。

REvilなどのランサムウェア攻撃グループがこの手口をよく利用していました。

(2) リモートデスクトップからの侵入

リモートデスクトップとは、インターネットなどを経由して、リモートで社内などのコンピューターにアクセスできる仕組みで、これを利用できる「リモートデスクトッププロトコル(RDP)」がWindows PCやWindowsサーバーに標準で搭載されています。

リモートデスクトップでは、キーボードやマウスの操作情報や画面情報を暗号化して送受信することにより、ユーザーが自宅からオフィスにあるパソコンを遠隔操作して、オフィスで勤務しているのと同じパソコン画面上で仕事することができ、追加の機器やソフトウェアを購入・設置せずに簡単に利用できるため、テレワークの普及とともに利用が広がりました。

また、リモートデスクトップでは、データが接続先に保存され、端末にはデータが残らない仕組みになっているため、個人情報や機密情報が流出するリスクを軽減できるというメリットもあります。

他方、RDPは、TCP3389番ポートに専用のチャネルを開いてデータを送受信する仕組みになっており、このポートを外部に開放する必要があるためにサイバー攻撃のターゲットになりやすく、2020年2月以降、新型コロナ禍に乗じて、RDPを狙ったサイバー攻撃が急増しています。

RDPに対するサイバー攻撃の手口として、リモートデスクトップを利用している端末に対して、IDやパスワードを総当たりでログイン試行するブルートフォース攻撃が知られています。

2019年中旬に確認された「GoldBrute」と呼ばれるマルウェアは、リモートデスクトップ接続を利用している端末にブルートフォース攻撃を仕掛け、不正ログインに成功した端末から、さらに新たな攻撃対象を特定し、ブルートフォース攻撃を繰り返して、感染を拡大させていきます。

また、2020年9月以降、活動を活発化させているランサムウェアの「Phobos」も、インターネット上に開放されているRDP用のTCP3389番ポートを検出し、ブルートフォース攻撃を使って不正ログインを行い、管理者権限を奪った後に、ファイルの暗号化や他の端末への感染などを実行します。

その他にも、RDPを攻撃して、ネットワークに侵入するランサムウェアとしてGandCrab、Ragnar Locker、CrySisなどが見つかっています。

(3) 不審メールやその添付ファイルからの感染

標的となるユーザーに、悪意のあるリンクや添付ファイルを含むなりすましメールが送信され、これらのリンクや添付ファイルへのアクセスからランサムウェアの感染に繋がることもあります。

RyukやContiなどのランサムウェア攻撃に利用されたマルウェアの「Emotet」も、メールを介して感染します。

Emotetの場合、実在する組織になりすましたり、実際に業務でやり取りされたメールの内容を利用したりする非常に巧妙な標的型メール攻撃が行われます。

そして、受信者が不正なメールに添付されたExcelファイルやZIP圧縮ファイルなどを開くと、Emotetに感染します。

次に、Emotetは、外部のC&Cサーバー(感染したコンピューターに対する指令・制御を行う攻撃側のサーバー)と勝手に通信して、トロイの木馬ウイルスやランサムウェアなどをダウンロードするローダーとして機能し、標的の端末やサーバーに感染させます。

Emotetは、2021年11月以降、活動が再び活発化し、日本国内での被害も増えていますので、注意が必要です。

(4) アクセス権の購入

アンダーグラウンド市場では、企業内ネットワークへのアクセス権が販売されており、こうしたサービスをAaaS(Access-as-a-Service)と呼びます。

また、AaaSを提供する事業者をIAB(初期アクセスブローカー)と呼ぶこともあります。

従来は、RDPのアクセス権の販売が中心でしたが、最近では、企業内ネットワークへ侵入済みの遠隔操作ツール(RAT)やクラウドストレージへのアクセス権なども販売されています。

ランサムウェアの攻撃者が自身で初期侵入を行うのではなく、AaaSを利用して、IABなどからアクセス権を購入するケースも出てきています。

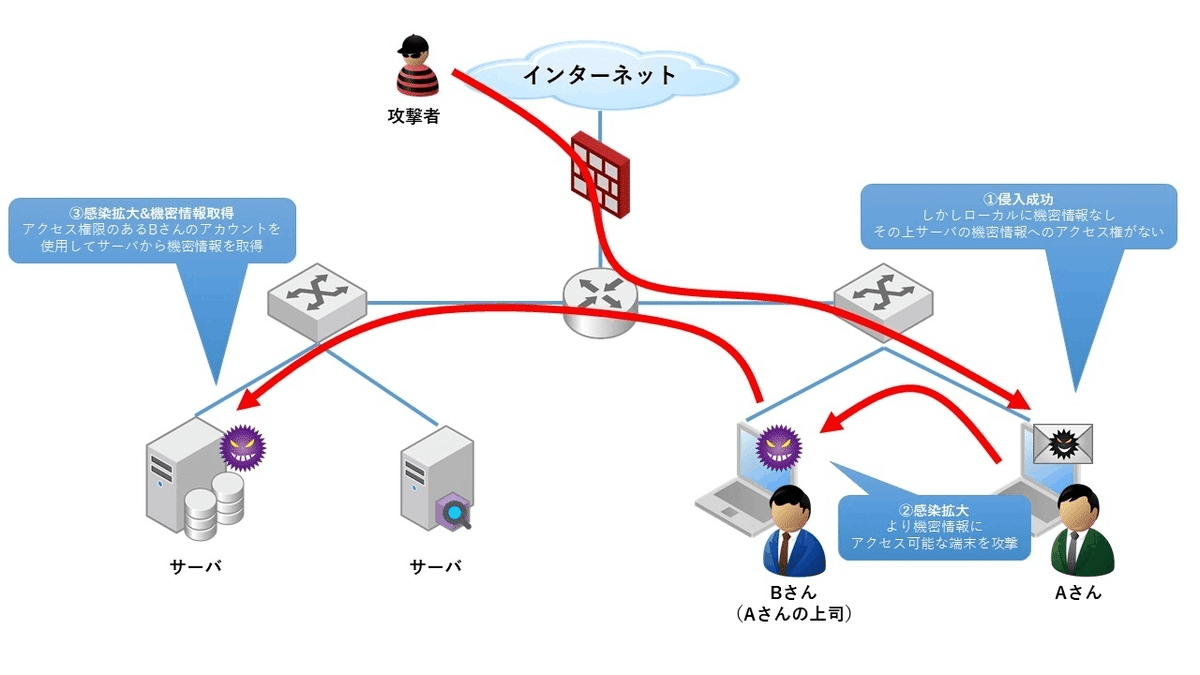

② ラテラルムーブメント

標的組織の内部ネットワークへの初期侵入に成功した攻撃者は、身代金要求の人質とするために、より価値の高い重要な情報を求めてネットワーク内での活動範囲を広げようとします。

そのための攻撃手法を「ラテラルムーブメント」と呼びます。

「ラテラルムーブメント」は、「横方向への移動」という意味で、企業や組織のネットワークに侵入した攻撃者がネットワーク内部の偵察やユーザー認証情報の窃取などを通じて管理者権限への昇格を果たし、最終的にネットワーク全体のコントロール権限を乗っ取ることを目的とする攻撃手法のことです。

(1) ネットワーク内部の偵察

ネットワーク内部に侵入したマルウェアは、まず、感染した端末と外部のC&Cサーバーとの間での通信接続を確立し、その上で、攻撃者は、C&Cサーバー経由で侵入先のネットワーク内部の偵察を行います。

具体的には、攻撃者は、「netstat」(Windows OS標準搭載のネットワーク接続状態等を確認するコマンド)や「nmap」(定番のポートスキャンツール)などの一般的に使用されるツールを用いて、ネットワーク構成や、ネットワークに接続している機器やユーザーの情報などを収集し、環境マップを作成して、脆弱性のある場所を把握します。

(2) ユーザー認証情報の窃取

次に、攻撃者は、偵察結果を基にして、ネットワーク内の他の端末やシステムに侵入するために必要なユーザーIDやパスワードなどのユーザー認証情報を窃取しようとします。

攻撃者は、これらのユーザー認証情報を利用し、権限を昇格させてアクセス権を拡大し、最終的には、ネットワーク管理者の権限にまで昇格させて、ネットワーク内の全てのアクセス権限とコントロール権限を獲得することを目指します。

ユーザー認証情報を窃取する手段としては、ユーザーのキー入力を読み取る「キーロガー」、ネットワーク上を流れるパスワード情報を盗聴する「パスワードスニッフィング」、パスワードを総当たりで入力して認証を突破する「ブルートフォース攻撃」、正規のドメインを乗っ取って、なりすましメールでパスワード情報を盗む「ラテラルフィッシング」などがあります。

また、Windowsネットワークにおいては、ドメイン管理者権限への昇格を実現するために、ネットワーク上の全てのリソースやユーザー権限などを一元管理するADサーバー(Active Directory Server)がよく標的となりますので、ADサーバーの防御は特に重要です。

ラテラルムーブメントは、標的組織内のセキュリティ対策で検知されないように時間を掛けて慎重に行われることも多く、数週間から数か月にわたる場合もあります。

なお、内部ネットワークでの活動において、攻撃者は、できる限り不正プログラムではなく、正規ツールを利用することによって、攻撃活動を検知されないように隠蔽する「環境寄生型」の手法を採用することがよくあります。

例えば、ペネトレーションテストツールの「Cobalt Strike」や「Mimikatz」、遠隔操作ツールの「PsExec」などが悪用されており、これらのツールは不正なツールではないため、セキュリティ製品による検出や監視の目を免れることがあります。

③ 情報の窃取

強力な権限の取得に成功して、組織内の様々な情報にアクセスできるようになった攻撃者は、データベースサーバー、メールサーバー、ファイル共有サーバーなどの情報資産を持つサーバーにアクセスして、個人情報、企業秘密情報、知的財産情報などの重要な情報を盗み出します。

こうして窃取された情報は、Ryuk Stealer、StealBitなどのデータ流出ツールを利用して、攻撃者のC&Cサーバーやクラウドにアップロードされます。

データの送信の際に、攻撃者は、データの圧縮、データの暗号化、スケジュールされた転送などの手法を用いて検知を逃れようとします。

窃取された情報は身代金を払わなければ、攻撃グループのリークサイトなどで公開されることになり、後述のファイルを暗号化してアクセスできなくする攻撃と組み合わせて、二重恐喝のために利用されます。

④ ファイルの暗号化と身代金要求

データの窃取が完了すると、攻撃者は、標的組織のネットワークにランサムウェアを展開して、ファイルの暗号化を開始します。

かつては、共有鍵暗号方式が採用されていたこともありましたが、現在は、RSA暗号などの公開鍵暗号方式を採用し、攻撃者側のサーバーで秘密鍵と公開鍵のペアを生成して、この公開鍵を用いてファイルを暗号化する手法が主流です。

そして、身代金が支払われれば、攻撃者は、復号用の秘密鍵を被害組織に転送します。

しかし、この場合、同じランサムウェアによる被害者が、身代金を支払った被害組織からこの秘密鍵を入手して、自分のデータを復号してしまう可能性があります。

これを避けるために、最近は、公開鍵暗号方式と共通鍵暗号方式を組み合わせたより複雑なハイブリッド暗号方式を攻撃者が採用するケースも増えてきました。

暗号化した後は、対象の端末に身代金要求画面を表示して、標的組織への脅迫を行います。

それまでに、攻撃を検知できなかった組織は、身代金要求画面を確認して初めてランサムウェア攻撃の被害を受けたことを認識することになります。

6.ランサムウェアに対する対策

最近のランサムウェアは、明確な目的を持って特定の組織を狙う標的型攻撃を採用しており、完全に防御することは難しくなっています。

このことを踏まえると、被害を未然に防止する「攻撃者の初期侵入を防ぐ対策」と被害を最小限に抑える「感染に備えた被害軽減対策」という両面での対策が必要になります。

① 攻撃者の初期侵入を防ぐ対策

(1) VPN機器などの脆弱性対策

最近のランサムウェアでは、特にVPN機器や外部公開サーバーなどの脆弱性が悪用されています。

このようなリスクに対応するためには、自組織で利用しているシステムやサービスを調査し、把握した上で、関係する脆弱性情報を適切に収集する必要があります。

そして、利用機器の更新ファイルやセキュリティパッチなどを迅速に適用して、脆弱性を残さないようにしましょう。

また、セキュリティパッチなどを適用することが難しい場合は、不正侵入防御システム(IPS)による「仮想パッチ」などで一時的に保護することも検討しましょう。

IPSは、ネットワーク上の通信を監視して、不正なアクセスを自動的にブロックするセキュリティ対策システムで、外部からの脆弱性を狙った攻撃をブロックする仮想パッチとしても機能します。

(2) RDPの認証やアクセス範囲の適切な管理

RDP のような遠隔操作を可能にする機能が不用意に公開されていないか確認し、これらを利用するサーバーは必要最小限に絞り込んでください。

その上で、RDP を利用する場合は、推測されにくい強固なパスワードを設定し、個人が持つスマホでの認証や生体認証などを追加した多要素認証やIPアドレスによるアクセス制限と組み合わせるなどの注意深い対策を実施しましょう。

(3) 標的型攻撃メールに対する警戒

受信者の関心を引くような内容や重要と思わせる内容のメールを用いて、添付ファイルを開かせたり、リンク先のWebサイトにアクセスさせたりして、マルウェアに感染させる手口が確認されています。

知人やよく知っている企業などからのメールであっても、送信元が詐称されていたり、本文からは不正なメールと見抜けなかったりすることもあります。

添付ファイルやリンク付きのメールについては、不審なものは送信元への確認を行うなど、その真偽を確かめ、不用意にメールの添付ファイルを開いたり、リンク先にアクセスしたりしないようにしましょう。

また、メール受信システムにおいて、送信元アドレスの偽装、添付ファイルの拡張子、ファイルタイプなどに着目して、受信者への警告やフィルタリングを行うことも有効です。

(4) ウイルス対策ソフトなどの導入

上述のEmotetなどのように、ランサムウェアの感染前に、別のマルウェアを使って、組織内のネットワークに侵入する手口もよく利用されています。

ウイルス対策ソフトを導入し、定義ファイルを更新して最新の状態に保つことで、こうしたマルウェアに侵入されるリスクを低減することができます。

② 感染に備えた被害軽減対策

(1) 端末の監視

不正プログラムについては、侵入時に検出できなくても、端末やサーバー上のプログラムの挙動を監視することにより検出できる場合があります。

また、OS のログ監視機能やEDR(Endpoint Detection and Response)製品を利用することで、不審な活動の疑いがある端末などの調査を迅速に実施することができます。

EDRは、ユーザーが利用するPCやサーバーなどのエンドポイントにおけるプログラム実行、ファイル操作、外部との通信などの動作ログを監視し、不審な挙動があれば管理者に通知して、迅速な対応を支援するセキュリティ対策製品で、近年、利用が広がっています。

(2) 内部ネットワークの監視

マルウェアが標的とするネットワークへの初期侵入に成功すると、感染した端末に指令を下すために、その端末と攻撃者側のC&Cサーバーとの間で通信が開始します。

このC&Cサーバーとの通信やネットワーク内の不審な挙動を早期に検知することによって、ラテラルムーブメントによるマルウェア感染の拡大やアクセス権限の獲得を阻止できる可能性があります。

具体的には、外部との不審な通信のほか、組織内の複数の端末を横断するスキャン、不正ログイン、データ移動などの不正な内部活動が疑われる不審な挙動が発生していないか、ネットワーク上で監視を行うことが必要です。

(3) 内部サーバーの脆弱性対策

ネットワークへの侵入後にマルウェアが活動範囲を広げるラテラルムーブメントの一環として、ネットワーク上のリソースやユーザー権限などを一元管理するADサーバーなどの内部サーバーが狙われます。

内部サーバへの攻撃においても、既知の脆弱性を利用した攻撃が行われることが多いため、外部公開サーバーだけでなく、内部サーバーについても、脆弱性情報を収集してセキュリティパッチを迅速に適用するなどの対応が必要です。

防御する側としては、攻撃者やマルウェアの侵入を許してしまう可能性が常にあるという前提で、内部ネットワークであっても、セキュリティレベルをあまり下げずに、内部サーバーの異常な動作についての監視をしっかり行っていくことが重要です。

このように、いかなるユーザー、デバイス、接続であっても、無条件に信頼しないというサイバーセキュリティの思想を「ゼロトラスト」と言います。

(4) データのバックアップ

ランサムウェアによるデータの暗号化に対しては、バックアップによる復旧が有効なので、不測の事態に備えて、バックアップはなるべくこまめに作成して保管しましょう。

また、日頃からバックアップデータによるシステムの復旧手順を確認しておきましょう。

なお、ランサムウェアによって、バックアップデータまで同時に暗号化されてしまい、データを復旧できなくなるという事例も発生していますので、データをバックアップする際には、できるだけ複数のバックアップ用コピーを作成し、それらのコピーを同一のネットワーク内に保管しないように気を付けましょう。

(5) アクセス権等の権限の最小化

一旦、ネットワークへ侵入されると、ネットワーク内の複数の端末でデータが暗号化されるなど被害範囲が拡大することとなります。

したがって、被害範囲を最小限に抑えるために、ユーザーアカウントに割り当てる権限やアクセス可能とする範囲は必要最小限にしましょう。

インターネット上に公開されているサーバーなどが乗っ取られた場合に備えて、その機器からアクセス可能な範囲を限定しましょう。

また、ランサムウェア攻撃で利用されるハッキングツールや通常のユーザーには不要なアプリケーションなど、特定のプログラムの実行権限を最小限に設定すれば、攻撃者による内部活動を阻止できる可能性があります。

(6) インシデント対応体制の構築

最近の企業や組織を標的にしたランサムウェア攻撃は、事業の継続に支障を来すような大きな被害を与えるものが増えているため、これまでのように、それぞれの部署がセキュリティ対策を講じたり、システム管理者や担当者が個別に対応したりするだけでは不十分です。

サイバー攻撃を検知した際に素早く対応でき、組織内の各部署への連絡、外部へのアナウンス、外部のインシデント対応チームとの連携も行えるようなCSIRT(Computer Security Incident Response Team)を設置して、インシデント対応能力を強化しておくべきでしょう。

特に、迅速な意思決定を下すためには、組織の意思決定層を含めた体制作りが重要です。

また、インシデント発生が確認された場合の対応や報告手順、調査対象システムの保全方法、システム停止やネットワーク遮断のような業務に大きな影響を与える対処の判断方法などは、事前に決めておくことが必要です。

③ 感染後のインシデント対応

ランサムウェアに感染した場合、攻撃者が要求してきた身代金を支払っても、暗号化されたファイルを復号できたり、システムの制限を解除できたりする保証はありません。

身代金を支払っても、データの復元に必要な情報を送ってこなかったり、送られた情報だけではデータの復元が上手くできなかったりする事例も多いようです。

また、身代金を支払うことは、サイバー犯罪グループを利することになり、次のサイバー犯罪を助長することになるので、身代金を本当に支払うのかどうかは、よく考えた方がよいでしょう。

(1) 感染した端末の隔離

ランサムウェアに感染したことが発覚したら、最初に、これ以上の被害の拡大を防ぐため、被害を受けた端末や不審な通信や動作が見られるなど感染の可能性のある端末は、速やかにネットワークから切り離して隔離しましょう。

また、ネットワーク管理者アカウントが乗っ取られたり、ADサーバーが侵害されたりしている可能性もありますので、管理者アカウントのパスワードを変更し、ADサーバー上で変更された設定やポリシーなどの無効化を行ってください。

(2) ネットワークの切断

次に、攻撃者による更なる侵入や遠隔操作による感染拡大及び情報漏洩のリスクを回避するため、組織のネットワークをインターネットから切断するかどうかを検討します。

切断することによって業務に大きな支障が出るおそれがあるため、あらかじめ被害の発生時にどのような対応を行うかについてのポリシーを策定しておくことが望ましいです。

影響範囲が特定できている場合には、侵害を受けているセグメントのみを切り離すなどの対処も可能です。

また、ラテラルムーブメントの際に、RDPやファイル共有機能が悪用されている場合がありますので、RDPやファイル共有に関する通信を遮断することも有効です。

(3) ランサムウェアの特定

ランサムウェアを駆除するためには、感染したランサムウェアを特定する必要があります。

まず、身代金要求画面が表示されていれば、その画面を確認してください。

そこに、ランサムウェアや攻撃グループの名称が記載されている場合もありますし、そうでなくても、ランサムウェア「Petya」のドクロマークのように、ランサムウェアごとに特徴があります。

また、「WannaCry」の「.wncry」や、「LockBit2.0」の「.lockbit」などのように暗号化されたファイルの拡張子でランサムウェアの種類が分かることもあります。

それでも分からない場合は、「No More Ransom」ポータルサイト上にある「ランサムウェアの特定」を利用してみましょう。

ここに、暗号化されたファイルをアップロードすることで、ランサムウェアの種類が特定できる場合もあります。

(4) ランサムウェアの駆除

ランサムウェアが端末に残っている状態でデータを復元しても再感染するため、端末内のランサムウェアを先に駆除する必要があります。

具体的には、最新状態に更新されたセキュリティ対策ソフトを使用して端末をスキャンし、ランサムウェアの駆除を実行します。

セキュリティ対策ソフトを導入していない場合は、セキュリティベンダーなどが提供している無償駆除ツールなどを利用する方法もあります。

(5) 暗号化されたデータの復元

暗号化されていないバックアップデータが残っていれば、バックアップからデータを復元します。

バックアップデータが残っていない場合は、OSの復元機能や復号ツールを活用して、データの復元を試みます。

Windows 7以降のWindows OSは、「システムの復元」機能がデフォルトで有効になっており、作成された復元ポイントからファイルを復元できる可能性があります。

なお、復元ポイント以降に作成されたデータは復元できません。

また、復元ポイント自体を暗号化や無効化してしまうランサムウェアもあり、その場合は、システムの復元機能による復元は不可能です。

Mac OSも、「Time Machine」と呼ばれるバックアップユーティリティを活用して復元できる可能性があります。

また、「No More Ransom」ポータルサイトでは、セキュリティベンダーが提供した様々な複合ツールを紹介していますので、是非、試してみてください。

「No More Ransom」プロジェクトは、ランサムウェアに対抗する人々や組織を支援するために、2016年7月に欧州刑事警察機構(Europol)の欧州サイバー犯罪センター(EC3)、オランダ警察ハイテク犯罪ユニット、McAfee、Kasperskyの4つの官民組織が協力して立ち上げたプロジェクトで、ソリューションの共有やランサムウェア被害の阻止に取り組んでいます。

同プロジェクトが運営する「No More Ransom」ポータルサイトでは、ランサムウェアの被害者に有用な情報の提供を目的に、暗号化されたファイルを復号するツールやランサムウェアの危険性と対策に関する情報を公開しており、現在、日本語をはじめ37の言語に対応しています。

同プロジェクトには、現在、官民合わせて170以上の組織が参加し、121種類の復号ツールを提供しています。

これらの複合ツールは、過去5年間で600万人以上にダウンロードされ、9億米ドル以上の身代金がサイバー犯罪者に渡ることを防いだと同プロジェクトの専門家は述べています。

(6) 影響範囲の特定

ランサムウェア被害に対して適切に対応するために、データの復元と並行して、影響範囲の特定を進めることも重要です。

まず、ファイルの暗号化や身代金要求画面の表示が行われているなど、感染の可能性がある端末及びサーバーを特定し、リストアップします。

また、暗号化されて使用不能になったデータも特定します。

ランサムウェアの展開前に、感染した端末とC&Cサーバーとの間で通信が行われる場合が多いことから、プロキシなどの通信ログ、ネットワーク監視ログなどから不審な通信を行っている端末を特定します。

ネットワーク管理者アカウントが乗っ取られている可能性もあるため、システムログなどを参照して、管理者アカウントの不正使用がないか確認します。

また、最近は、窃取情報の暴露を元にした脅迫も増えているため、通信ログから外部に送出されたデータを確認し、窃取された情報を特定します。

ランサムウェア攻撃グループのリークサイトで、既に窃取情報が暴露されていないかを調査することも必要です。

④ 再発防止対策

ランサムウェア被害の復旧作業が一段落した後、被害の再発防止のために、ランサムウェアの感染原因などの調査を実施しましょう。

調査のために、バックアップデータと同様に、感染端末を始めとした各種機器のログを適切に保管しておくことが必要です。

調査結果を基に、被害防止対策やインシデント対応体制を見直し、総合的なセキュリティ対策の強化に努めましょう。

【参 考】

【全体構成】

ランサムウェアの攻撃手口

ランサムウェアに対する対策

この記事が参加している募集

この記事が気に入ったらサポートをしてみませんか?