Zero Trustにおける信頼と信用

Zero Trustでは、ユーザにまつわるあらゆる情報をかき集めて、そのユーザはどの程度信用できるのか見極めてリソース(ApplicationやData)へのアクセス可否を判断します。

ATMでお金を下ろしてきて欲しいときに家族以外の人にお願いする人は少ないかとおもいます。トイレに行くのでカバンを見張っていて欲しいときは、知っている人であればお願いするかもしれませんね。

Zero Trustにおける信頼と信用の考え方はこれと同じです。ユーザにまつわる情報は認証と認可と呼ばれるプロセスでかき集めます。

認証とは個人を特定することです。事前に予約したホテルでチェックインする際に、本人確認のために身分証の提示を求められるかと思います。これが認証です。

認証の要素は身分証だけでなく複数あり3つのカテゴリに分けられます。これらの要素を組み合わせることで認証の強度を上げます。

1. ユーザが知っているもの(例/Password)

2. ユーザが持っているもの(例/Authenticator)

3. ユーザ自身(例/Face ID)

認可とは個人にリソースの使用を許可することです。ホテルでチェックインが終わると、"お客様はxx号室をご利用頂けます。プールやバーは会員様のみご利用可能となっています。"と案内を受けるかと思います。

この例では予め予約した部屋のみ利用が許可されて、その他の施設(リソース)は利用できません。

Zero Trustではこのように必要最小限の権限だけを与えることが原則になります。認可の要素は予め決められたRoleやAttributeではなく、変動する要素を利用して動的に決めます。

例えばユーザがリソースを利用しようとしている場所や時間、ユーザ自身の過去の振る舞い等から判断してリソースの利用可否を判断します。

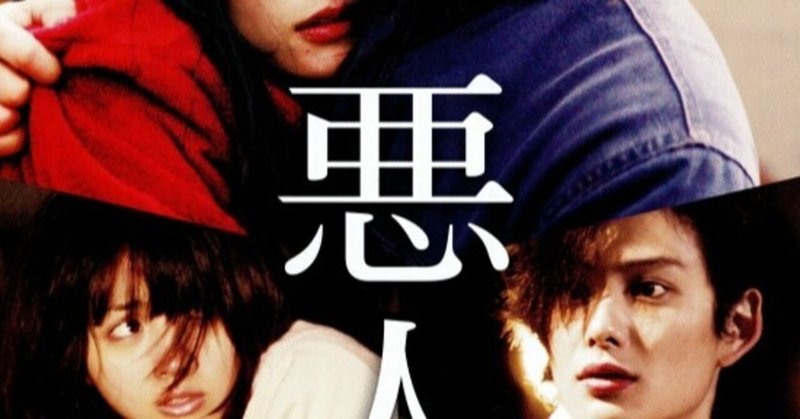

これまでの境界型セキュリティでは、認証と認可は1度行われたらずっと同じレベルの信頼と信用を与えていましたが、Zero Trustでは認証と認可は継続的に行われます。昨日の善人も明日は悪人になるかもしれません。

この記事が気に入ったらサポートをしてみませんか?