【応用情報技術者試験(5)】問題演習:令和4年春期 午後問題(1~5問)

はじめに

こんにちは、今日は前回に続いて、「応用情報技術者試験」の令和4年春期の午後問題(1~5問)について練習します。一つの問題に3~4個の子問題がついています。

問1 情報セキュリティ

マルウェアへの対応策に関する次の記述を読んで,設問に答えよ。

P社は,従業員数400名のIT関連製品の卸売会社であり,300社の販売代理店をもっている。P社では,販売代理店向けに,インターネット経由で商品情報の提供,見積書の作成を行う代理店サーバを運用している。また,従業員向けに,代理店ごとの卸価格や担当者の情報を管理する顧客サーバを運用している。代理店サーバ及び顧客サーバには,HTTP Over TLSでアクセスする。

P社のネットワークの運用及び情報セキュリティインシデント対応は,情報システム部(以下,システム部という)の運用グループが行っている。

P社のネットワーク構成を図1に示す。

設問1

〔セキュリティ対策の現状〕

P社では,複数のサーバ,PC及びネットワーク機器を運用しており,それらには次のセキュリティ対策を実施している。

aでは,インターネットとDMZ間及び内部LANとDMZ間で業務に必要な通信だけを許可し,通信ログ及び遮断ログを取得する。=> インターネット、DMZ、内部LAN間の通信を制御する機器が入ります。これは、三者の境界に位置する「FW」が行うアクセス制御です。

bでは,SPF(Sender Policy Framework)機能によって送信元ドメイン認証を行い,送信元メールアドレスがなりすまされた電子メール(以下,電子メールをメールという)を隔離する。=> メール中継サーバ

外部DNSサーバでは,DMZのゾーン情報の管理のほかに,キャッシュサーバの機能を稼働させており,外部DNSサーバを①DDoSの踏み台とする攻撃への対策を行う。=> DNSリフレクション攻撃

システム部の担当者は,毎日,ベンダーのWebサイトをチェックし,OSのセキュリティパッチやアップデート版の有無を確認する。最新版が更新されている場合は,ダウンロードして検証LANで動作確認を1週間程度行う。動作に問題がなければ,PC向けのものはcに登録し,サーバ向けのものは,休日に担当者が各サーバに対して更新作業を行う。=> 配布サーバ

PCは,電源投入時にcにアクセスし,更新が必要な新しい版が登録されている場合は,ダウンロードして更新処理を行う。=> 配布サーバ

〔マルウェアXの調査〕

ある日,システム部のQ課長は,マルウェアXの被害が社外で多発していることを知り,R主任にマルウェアXの調査を指示した。R主任による調査結果を次に示す。攻撃者は,不正なマクロを含む文書ファイル(以下,マクロ付き文書ファイルAという)をメールに添付して送信する。

受信者が,添付されたマクロ付き文書ファイルAを開きマクロを実行させると,マルウェアへの指令や不正アクセスの制御を行うインターネット上のC&Cサーバと通信が行われ,マルウェアXの本体がダウンロードされる。

PCに侵入したマルウェアXは,内部ネットワークの探索,情報の窃取,窃取した情報のC&Cサーバへの送信及び感染拡大を,次の(a)~(d)の手順で試みる。

②PCが接続するセグメント及び社内の他のセグメントの全てのホストアドレス宛てに,宛先アドレスを変えながらICMPエコー要求パケットを送信し,連続してホストの情報を取得する。

③a.によって情報を取得できたホストに対して,攻撃対象のポート番号をセットしたTCPのSYNパケットを送信し,応答内容を確認する。

b.でSYN/ACKの応答があった場合,指定したポート番号のサービスの脆弱性を悪用して個人情報や秘密情報などを窃取し,C&Cサーバに送信する。

侵入したPCに保存されている過去にやり取りされたメールを悪用し,当該PC上でマクロ付き文書ファイルAを添付した返信メールを作成し,このメールを取引先などに送信して感染拡大を試みる。

R主任が調査結果をQ課長に報告したときの,2人の会話を次に示す。

Q課長:

マルウェアXに対して,現在の対策で十分だろうか。

R主任:

十分ではないと考えます。文書ファイルに組み込まれたマクロは,容易に処理内容が分析できない構造になっており,マルウェア対策ソフトでは発見できない場合があります。また,④マルウェアXに感染した社外のPCから送られてきたメールは,SPF機能ではなりすましが発見できません。

Q課長:

それでは,マルウェアXに対する有効な対策を考えてくれないか。

R主任:

分かりました。セキュリティサービス会社のS社に相談してみます。〔マルウェアXへの対応策〕

R主任は,現在のセキュリティ対策の内容をS社に説明し,マルウェアXに対する対応策の提案を求めた。S社から,セキュリティパッチの適用やログの検査が迅速に行われていないという問題が指摘され,マルウェアX侵入の早期発見,侵入後の活動の抑止及び被害内容の把握を目的として,EDR(Endpoint Detection and Response)システム(以下,EDRという)の導入を提案された。

S社が提案したEDRの構成と機能概要を次に示す。EDRは,管理サーバ,及びPCに導入するエージェントから構成される。

管理サーバは,エージェントの設定,エージェントから受信したログの保存,分析及び分析結果の可視化などの機能をもつ。

エージェントは,次の(ⅰ),(ⅱ)の処理を行うことができる。

PCで実行されたコマンド,通信内容,ファイル操作などのイベントのログを管理サーバに送信する。

PCのプロセスを監視し,あらかじめ設定した条件に合致した動作が行われたことを検知した場合に,設定した対応策を実施する。例えば,EDRは,(a)~(c)に示した⑤マルウェアXの活動を検知した場合に,⑥内部ネットワークの探索を防ぐなどの緊急措置をPCに対して実施することができる。

R主任は,S社の提案を基に,マルウェアXの侵入時の対応策をまとめ,Q課長にEDRの導入を提案した。提案内容は承認され,EDRの導入が決定した。

設問2

〔マルウェアXの調査〕について答えよ。

本文中の下線②の処理によって取得できる情報を,20字以内で答えよ。∴稼働中のホストのIPアドレス

本文中の下線③の処理を行う目的を,解答群の中から選び記号で答えよ。=> 攻撃対象のサービスの稼働状態を知るため

本文中の下線④について,発見できない理由として最も適切なものを解答群の中から選び,記号で答えよ。=> 送信者のドメインが詐称されたものでないから

設問3

〔マルウェアXへの対応策〕について答えよ。

本文中の下線⑤について,どのような事象を検知した場合に,マルウェアXの侵入を疑うことができるのかを25字以内で答えよ。=> ICMPエコー要求パケットの連続した送信

本文中の下線⑥について,緊急措置の内容を25字以内で答えよ。=> マルウェアが感染したPCを隔離する

EDR導入後にマルウェアXの被害が発生したとき,被害内容を早期に明らかにするために実施すべきことは何か。本文中の字句を用いて20字以内で答えよ。=> EDRが保存するログの分析

問2 経営戦略

問2 経営戦略

教育サービス業の新規事業開発に関する次の記述を読んで,設問に答えよ。

B社は,教育サービス業の会社であり,中高生を対象とした教育サービスを提供している。B社では有名講師を抱えており,生徒の能力レベルに合った分かりやすく良質な教育コンテンツを多数保有している。これまで中高生向けに塾や通信教育などの事業を伸ばしてきたが,ここ数年,生徒数が減少しており,今後大きな成長の見込みが立たない。また,教育コンテンツはアナログ形式が主であり,Web配信ができるデジタル形式のビデオ教材になっているものが少ない。B社の経営企画部長であるC取締役は,この状況に危機感を抱き,3年後の新たな成長を目指して,デジタル技術を活用して事業を改革し,B社のDX(デジタルトランスフォーメーション)を実現する顧客起点の新規事業を検討することを決めた。C取締役は,事業の戦略立案と計画策定を行う戦略チームを経営企画部のD課長を長として編成した。

〔B社を取り巻く環境と取組〕

D課長は,戦略の立案に当たり,B社を取り巻く外部環境,内部環境を次のとおり整理した。ここ数年で,法人において,非対面でのオンライン教育に対するニーズや,時代の流れを見据えて従業員が今後必要とされるスキルや知識を新たに獲得する教育(リスキリング)のニーズが高まっている。今後も法人従業員向けの教育市場の伸びが期待できる。

最近,法人向けの教育サービス業において,異業種から参入した企業による競合サービスが出現し始めていて,価格競争が激化している。

教育サービス業における他社の新規事業の成功事例を調査したところ,特定の業界で他企業に対する影響力が強い企業を最初の顧客として新たなサービスの実績を築いた後,その業界の他企業に展開するケースが多いことが分かった。

B社では,海外の教育関連企業との提携,及びE大学の研究室との共同研究を通じて,データサイエンス,先進的プログラム言語などに関する教育コンテンツの拡充や,AIを用いて個人の能力レベルに合わせた教育コンテンツを提供できる教育ツールの研究開発に取り組み始めた。この教育ツールは実証を終えた段階である。このように,最新の動向の反映が必要な分野に対して,業界に先駆けた教育コンテンツの整備力が強みであり,新規事業での活用が見込める。

設問1

〔新規事業の戦略立案〕

D課長は,内外の環境の分析を行い,B社の新規事業の戦略を次のとおり立案し,C取締役の承認を得た。新規事業のミッションは,"未来に向けて挑戦する全ての人に,変革の機会を提供すること"と設定した。

B社は,新規事業領域として,①法人従業員向けの個人の能力レベルに合わせたオンライン教育サービスを選定し,SaaSの形態(以下,教育SaaSという)で顧客に提供する。

中高生向けの塾や通信教育などでのノウハウをサービスに取り入れ,法人でのDX推進に必要なデータサイエンスなどの知識やスキルを習得する需要に対して,AIを用いた個人別の教育コンテンツをネット経由で提供するビジネスモデルを構築することを通じて,②B社のDXを実現する。

最初に攻略する顧客セグメントは,データサイエンス教育の需要が高まっている大手製造業とする。顧客企業の人事教育部門は,B社の教育SaaSを利用することで,社内部門が必要なときに必要な教育コンテンツを提供できるようになる。

対象の顧客セグメントに対して,従業員が一定規模以上の企業数を考慮して,販売目標数を設定する。毎月定額で,提示するカタログの中から好きな教育コンテンツを選べるサービスを提供することで,競合サービスよりも利用しやすい価格設定とする。

Webセミナーやイベントを通じてB社の教育SaaSの認知度を高める。また,法人向けの販売を強化するために,F社と販売店契約を結ぶ。F社は,大手製造業に対する人材提供や教育を行う企業であり,大手製造業の顧客を多く抱えている。

D課長は,戦略に基づき新規事業の計画を策定した。

〔新規事業の戦略立案〕について答えよ。

本文中の下線①について,この事業領域を選定した理由は何か。強みと機会の観点から,それぞれ20字以内で答えよ。=>強み:業界に先駆けた教育コンテンツの整備力 機会:リスキリングのニーズの高まり

本文中の下線②について,留意すべきことは何か。最も適切な文章を解答群の中から選び,記号で答えよ。=> B社のDXの戦略立案に際しては,自社のあるべき姿の達成に向け,デジタル技術を活用し事業を改革することが必要となる。

設問2

〔顧客実証〕 D課長は,新規事業の戦略の実効性を検証する顧客実証を行うこととして,その方針を次のように定めた。教育ニーズが高く,商談中の③G社を最初に攻略する顧客とする。G社は,製造業の大手企業であり,同業他社への影響力が強い。G社への提案前に,B社の提供するサービスが適合するか確認するためにaを実施する。aにはF社にも参加してもらう。

〔顧客実証〕について答えよ。

本文中の下線③について,この方針の目的は何か。20字以内で答えよ。③G社を最初に攻略する顧客とする => 大手製造業の同業他社へ展開するため

本文中のaに入れる最も適切な字句を解答群の中から選び,記号で答えよ。G社への提案前に,B社の提供するサービスが適合するか確認するためにaを実施する。aにはF社にも参加してもらう。=> PoC : PoC(Proof of Concept:概念実証)は、新しいプロジェクト全体を作り上げる前に実施する戦略仮説・コンセプトの検証工程のことです。

設問3

〔ビジネスモデルの策定〕 D課長は,ビジネスモデルキャンバスの手法を用いて,B社のビジネスモデルを図1のとおり作成した。なお,新規事業についての要素を"★"で,既存事業についての要素を無印で記載する。(省略)はほかに要素があることを示す。

〔ビジネスモデルの策定〕について答えよ。

図1中のb,cに入れる最も適切な字句を解答群の中から選び,記号で答えよ。=> b: プロモーション、 c:F社

図1中のdには販売の方式を示す字句が入る。片仮名で答えよ。=> d:サブスクリプション

問3 プログラミング

問3 プログラミング

迷路の探索処理に関する次の記述を読んで,設問に答えよ。

始点と終点を任意の場所に設定するn×mの2次元のマスの並びから成る迷路の解を求める問題を考える。本問の迷路では次の条件で解を見つける。迷路内には障害物のマスがあり,n×mのマスを囲む外壁のマスがある。障害物と外壁のマスを通ることはできない。

任意のマスから,そのマスに隣接し,通ることのできるマスに移動できる。迷路の解とは,この移動の繰返しで始点から終点にたどり着くまでのマスの並びである。ただし,迷路の解では同じマスを2回以上通ることはできない。

始点と終点は異なるマスに設定されている。

5×5の迷路の例を示す。解が一つの迷路の例を図1に,解が複数(四つ)ある迷路の例を図2に示す。

設問1

〔迷路の解を見つける探索〕

迷路の解を全て見つける探索の方法を次のように考える。

迷路と外壁の各マスの位置をx座標とy座標で表し,各マスについてそのマスに関する情報(以下,マス情報という)を考える。与えられた迷路に対して,障害物と外壁のマス情報にはNGフラグを,それ以外のマス情報にはOKフラグをそれぞれ設定する。マス情報全体を迷路図情報という。

探索する際の"移動"には,"進む"と"戻る"の二つの動作がある。"進む"は,現在いるマスから①y座標を1増やす,②x座標を1増やす,③y座標を1減らす,④x座標を1減らす,のいずれかの方向に動くことである。マスに"進む"と同時にそのマスのマス情報に足跡フラグを入れる。足跡フラグが入ったマスには"進む"ことはできない。"戻る"は,今いるマスから"進んで"きた一つ前のマスに動くことである。マスに"移動"したとき,移動先のマスを"訪問"したという。

探索は,始点のマスのマス情報に足跡フラグを入れ,始点のマスを"訪問"したマスとして,始点のマスから開始する。現在いるマスから次のマスに"進む"試みを①~④の順に行い,もし試みた方向のマスに"進む"ことができないならば,次の方向に"進む"ことを試みる。4方向いずれにも"進む"ことができないときには,現在いるマスのマス情報をOKフラグに戻し,一つ前のマスに"戻る"。これを終点に到達するまで繰り返す。終点に到達したとき,始点から終点まで"進む"ことでたどってきたマスの並びが迷路の解の一つとなる。

迷路の解を見つけた後も,他の解を見つけるために,終点から一つ前のマスに"戻り",迷路の探索を続け,全ての探索を行ったら終了する。迷路を探索している間それまでの経過をスタックに格納しておく。終点にたどり着いた時点でスタックの内容を順番にたどると,それが解の一つになる。

図1の迷路では,始点から始めて,(1,1)→(1,2)→(1,3)→(1,4)→(1,5)→(2,5)→(1,5)→(1,4)のように"移動"する。ここまででマスの"移動"は7回起きていて,このときスタックには経過を示す4個の座標が格納されている。さらに探索を続けて,始めから13回目の"移動"が終了した時点では,スタックにはア個の座標が格納されている。

〔迷路の解を見つける探索〕について答えよ。

図1の例で終点に到達したときに,この探索で"訪問"されなかったマスの総数を,障害物と外壁のマスを除き答えよ。 :3

本文中のアに入れる適切な数値を答えよ。 :2

設問2

図3中のイ~エに入れる適切な字句を答えよ。

イ:paths[sol_num] [k]

ウ:stack_top - 1

エ:maze[x] [y]

設問3

図4中のオに入れる適切な字句を答えよ。

オ:sol_num

設問4

〔解が複数ある迷路〕

図2は解が複数ある迷路の例で,一つ目の解が見つかった後に,他の解を見つけるために,迷路の探索を続ける。一つ目の解が見つかった後で,最初に実行される関数 visit の引数の値は力である。この引数の座標を基点として二つ目の解が見つかるまでに,マスの"移動"はキ回起き,その間に座標が(4,2)のマスはク回"訪問"される。

〔解が複数ある迷路〕について答えよ。

本文中の力に入れる適切な引数を答えよ。=>カ:5,3

本文中のキ,クに入れる適切な数値を答えよ。=> キ:22¥

問4 システムアーキテクチャ

コンテナ型仮想化技術に関する次の記述を読んで,設問に答えよ。

C社は,レストランの予約サービスを提供する会社である。C社のレストランの予約サービスを提供するWebアプリケーションソフトウェア(以下,Webアプリという)は、20名の開発者が在籍するWebアプリ開発部で開発,保守されている。C社のWebアプリにアクセスするURパッチ提供の場合にはバージョLは,"https://www.example.jp/"である。

Webアプリには,機能X,機能Y,機能Zの三つの機能があり,そのソースコードやコンパイル済みロードモジュールは、開発期間中に頻繁に更新されるので,バージョン管理システムを利用してバージョン管理している。また,Webアプリは、外部のベンダーが提供するミドルウェアA及びミドルウェアBを利用しており,各ミドルウェアには開発ベンダーから不定期にアップデートパッチ(以下,パッチという)が提供される。パッチが提供された場合,C社ではテスト環境で一定期間テストを行った後,顧客向けにサービスを提供する本番環境のミドルウェアにパッチを適用している。

このため,Webアプリの開発者は、本番環境に適用されるパッチにあわせて自分の開発用PCの開発環境のミドルウェアにもパッチを適用する必要がある。開発環境へのパッチは,20台の開発用PC全てに適用する必要があり,作業工数が掛かる。

そこで,Webアプリ開発部では,Webアプリの動作に必要なソフトウェアをイメージファイルにまとめて配布することができるコンテナ型仮想化技術を用いて,パッチ適用済みのコンテナイメージを開発者の開発用PCに配布することで,開発環境へのミドルウェアのパッチ適用工数を削減することについて検討を開始した。コンテナ型仮想化技術を用いた開発環境の構築は,Webアプリ開発部のDさんが担当することになった。

〔Webアプリのリリーススケジュール〕

まずDさんは,今後のミドルウェアへのパッチ適用とWebアプリのリリーススケジュールを確認した。今後のリリーススケジュールを図1に示す。

C社では,ミドルウェアの公開済みのパッチを計画的に本番環境に適用しており,本番環境のミドルウェアAのパッチ適用が10月中旬に,ミドルウェアBのパッチ適用が11月中旬に計画されている。また,10月,11月,及び12月に向けて三つのWebアプリ開発案件が並行して進められる予定である。開発者は各Webアプリ開発案件のリリーススケジュールを考慮し,リリース時点の本番環境のミドルウェアのバージョンと同一のバージョンのミドルウェアを開発環境にインストールして開発作業を行う必要がある。

なお、二つのミドルウェアでは,パッチ提供の場合にはバージョン番号が0.0.1ずつ上がることがミドルウェアの開発ベンダーから公表されている。また,バージョン番号を飛ばして本番環境のミドルウェアにパッチを適用することはない。

設問1

〔コンテナ型仮想化技術の調査〕

次にDさんは,コンテナ型仮想化技術について調査した。コンテナ型仮想化技術は,一つのOS上に独立したアプリケーションの動作環境を構成する技術であり,aやb上に仮想マシンを動作させるサーバ型仮想化技術と比較してcが不要となり,CPUやメモリを効率良く利用できる。C社の開発環境で用いる場合には,Webアプリの開発に必要な指定バージョンのミドルウェアをコンテナイメージにまとめ,それを開発者に配布する。

〔コンテナ型仮想化技術の調査〕について答えよ。

本文中のa~cに入れる適切な字句を解答群の中から選び,記号で答えよ。=>a:ハイパーバイザー 、b:ホストOS、c:ゲストOS

今回の開発で,サーバ型仮想化技術と比較したコンテナ型仮想化技術を用いるメリットとして,最も適切なものを解答群の中から選び,記号で答えよ。=> 配布するイメージファイルのサイズを小さくできる。

設問2

〔コンテナイメージの作成〕

まずDさんは,基本的なライブラリを含むコンテナイメージをインターネット上の公開リポジトリからダウンロードし,Webアプリの開発に必要な二つのミドルウェアの指定バージョンをコンテナ内にインストールした。次に,コンテナイメージを作成し社内リポジトリへ登録して,C社の開発者がダウンロードできるようにした。

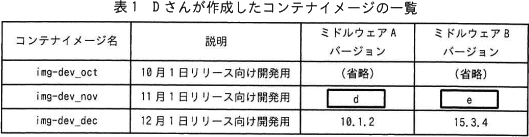

なお,Webアプリのソースコードやロードモジュールは,バージョン管理システムを利用してバージョン管理し,①コンテナイメージにWebアプリのソースコードやロードモジュールは含めないことにした。Dさんが作成したコンテナイメージの一覧を表1に示す。

〔コンテナイメージの作成〕について答えよ。

本文中の下線①について,なぜDさんはソースコードやロードモジュールについてはコンテナイメージに含めずに,バージョン管理システムを利用して管理するのか,20字以内で答えよ。=>開発期間中に頻繁に更新されるから

表1中のd,eに入れる適切なミドルウェアのバージョンを答えよ。=>d:10.1.2、e:15.3.3

問題文中(〔Webアプリのリリーススケジュール〕)に「パッチ提供の場合にはバージョン番号が0.0.1ずつ上がる」とある

設問3

〔コンテナイメージの利用〕

Webアプリ開発部のEさんは,機能Xの変更を行うために,Dさんが作成したコンテナイメージ"img-dev_oct"を社内リポジトリからダウンロードし,開発用PCでコンテナを起動させた。Eさんが用いたコンテナの起動コマンドの引数(抜粋)を図2に示す。

図2中の-pオプションは,ホストOSの10443番ポートをコンテナの443番ポートにバインドするオプションである。なお,コンテナ内では443番ポートでWebアプリへのアクセスを待ち受ける。さらに,-vオプションは,ホストOSのディレクトリ"/app/FuncX"を,コンテナ内の"/app"にマウントするオプションである。

EさんがWebアプリのテストを行う場合,開発用PCのホストOSで実行されるWebブラウザから②テスト用のURLヘアクセスすることで"img-dev_oct"内で実行されているWebアプリにアクセスできる。また,コンテナ内に作成されたファイル"/app/test/test.txt"は,ホストOSのfとして作成される。

12月1日リリース向け開発案件をリリースした後の12月中旬に,10月1日リリース向け開発で変更を加えた機能Xに処理ロジックの誤りが検出された。この誤りを12月中に修正して本番環境ヘリリースするために,Eさんは③あるコンテナイメージを開発用PC上で起動させて,機能Xの誤りを修正した。

その後,Dさんはコンテナ型仮想化技術を活用した開発環境の構築を完了させ,開発者の開発環境へのパッチ適用作業を軽減した。

〔コンテナイメージの利用〕について答えよ。

本文中の下線②について,Webブラウザに入力するURLを解答群の中から選び,記号で答えよ。=> https://localhost:10443/

本文中のfに入れる適切な字句を,パス名/ファイル名の形式で答えよ。=>f:/app/FuncX/test/test.txt

本文中の下線③について,起動するコンテナイメージ名を表1中の字句を用いて答えよ。=>img-dev_dec

問5 ネットワーク

テレワーク環境への移行に関する次の記述を読んで,設問に答えよ。

W社は,東京に本社があり,全国に2か所の営業所をもつ,社員数200名のホームページ制作会社である。W社では本社と各営業所との間をVPNサーバを利用してインターネットVPNで接続している。

本社のDMZでは,プロキシサーバ,VPNサーバ及びWebサーバを,本社の内部ネットワークではファイル共有サーバ及び認証サーバを運用している。

W社では,一部の社員が,社員のテレワーク環境からインターネットを介して本社VPNサーバにリモート接続することで,テレワークとWeb会議を試行している。

W社のネットワーク構成を図1に示す。

〔W社の各サーバの機能〕

W社の各サーバの機能を次に示す。本社VPNサーバは,各営業所のVPNサーバとの間でインターネットVPNで拠点間を接続する。また,社員のテレワーク環境にあるPCにリモートアクセス機能を提供する。

本社,各営業所及び社員のテレワーク環境のPCのWebブラウザからインターネット上のWebサイトへの接続は,本社のプロキシサーバを経由して行われる。プロキシサーバは,インターネット上のWebサイトへのアクセス時のコンテンツフィルタリングやログの取得を行う。

ファイル共有サーバには,社員ごとや組織ごとに保存領域があり,PCにはファイルを保存しない運用をしている。

認証サーバでは,社員のID,パスワードなどを管理して,PCやファイル共有サーバへのログイン認証を行っている。

現在利用している本社のインターネット接続回線は,契約帯域が100Mビット/秒(上り/下り)で帯域非保証型である。

〔テレワークの拡大〕

W社では,テレワークを拡大することになり,情報システム部のX部長の指示でYさんがテレワーク環境への移行を担当することになった。

Yさんが移行計画を検討したところ,テレワークに必要なPC(以下,リモートPCという),VPNサーバ及びリモートアクセスに必要なソフトウェアとそのライセンスの入手は即時可能であるが,本社のインターネット接続回線の帯域増強工事は,2か月掛かることが分かった。そこでYさんは,ネットワークの帯域増強工事が完了するまでの間,ネットワークに流れる通信量を監視しながら移行を進めることにした。

設問1

〔W社が採用したリモートアクセス方式〕

今回Yさんが採用したリモートアクセス方式は,aで暗号化されたb通信を用いたインターネットVPN接続機能によって,社員がリモートPCのWebブラウザからVPNサーバを経由して本社と各営業所の内部ネットワークのPC(以下,内部PCという)を遠隔操作する方式である。ここで,リモートPCからの内部PCの遠隔操作は,内部PCのOSに標準装備された機能を利用して,ネットワーク経由で内部PCのデスクトップ画面情報をリモートPCが受け取って表示し,リモートPCから内部PCのデスクトップ操作を行うことで実現する。

この方式では,リモートPCから内部PCを直接操作することになるので,従来の社内作業をそのままリモートPCから行うことができる。リモートPCからの遠隔操作で作成した業務データもファイル共有サーバに保存するので,社員が出社した際にも業務データをそのまま利用できる。

なお,本社VPNサーバと各営業所のVPNサーバとの間を接続する通信で用いられている暗号化機能は,aとは異なり,ネットワーク層で暗号化するcを用いている。

本文中のa~cに入れる適切な字句を解答群の中から選び,記号で答えよ。

a:TLS

b:HTTPS

c:IPSec

〔W社が採用したリモートアクセス方式〕に「WebブラウザからVPNサーバを経由して」と記載されていることから、Webブラウザの通信を暗号化するプロトコルとして、HTTPSとTLSが当てはまります。HTTPSは、TLSが確立したセキュアな接続の上でHTTP通信を行う仕組みなので、「TLSによって暗号化されたHTTPS通信」という文脈が適切となります。

VPNを実現するための暗号化機能であり、ネットワーク層で暗号化するという説明からIPSecであると判断できます。IPsecは、IP(Internet Protocol)を拡張してセキュリティを高めるプロトコルです。

設問2

〔リモートアクセスの認証処理〕

Webサーバにリモートアクセス認証で必要なソフトウェアをインストールして,あらかじめ社員ごとに払い出されたリモートアクセス用IDなどを登録しておく。また,①リモートPCにはリモートアクセスに必要な2種類の証明書をダウンロードする。

テレワークの社員がリモートアクセスするときの認証処理は,次の二段階で行われる。

第一段階の認証処理は,本社VPNサーバにリモートPCのWebブラウザからVPN接続をする際の認証である。まず,社員はWebサーバのリモートログイン専用のページにアクセスして,リモートアクセス用のIDを入力することによってVPN接続に必要で一定時間だけ有効なdを入手する。このリモートログイン専用のページにアクセスする際には,リモートPC上の証明書が利用される。次にWebブラウザから本社VPNサーバにアクセスして,リモートアクセス用のIDとdを入力することによってリモートPC上の証明書と合わせてVPN接続の認証が行われる。

第二段階の認証処理は,通常社内で内部PCにログインする際に利用するIDとパスワードを用いてeで行われる。

〔リモートアクセスの認証処理〕について答えよ。

本文中の下線①について,どのサーバの認証機能を利用するために必要な証明書か。図1中のサーバ名を用いて全て答えよ。=>Webサーバ,本社VPNサーバ

本文中のdに入れる適切な字句を片仮名10字で答えよ。=>d:ワンタイムパスワード

本文中のeに入れる適切な字句を,図1中のサーバ名を用いて8字以内で答えよ。=>e:認証サーバ

設問3

〔テレワーク移行中に発生したシステムトラブルの原因と対策〕

テレワークへの移行を進めていたある日,リモートPCから内部PCにリモート接続するPC数が増えたことで,リモートPCでは画面応答やファイル操作などの反応が遅くなったり,Web会議サービスでは画面の映像や音声が中断したりする事象が頻発した。

社員から業務に支障を来すと申告を受けたYさんは,直ちに原因を調査した。

Yさんが原因を調査した結果,次のことが分かった。社内ネットワークを流れる通信量を複数箇所で測定したところ,本社のインターネット接続回線の帯域使用率が非常に高い。

本社のインターネット接続回線を流れる通信量を通信の種類ごとに調べたところ,Web会議サービスの通信量が特に多い。このWeb会議サービスの②通信経路に関する要因のほかに,映像通信が集中して通信量が増大することが要因となったのではないかと考え,利用者1人当たりの10分間の平均転送データ量を実測した。その結果は,映像と音声を用いた通信方式の場合で120Mバイトであった。これを通信帯域に換算するとfMビット/秒となる。

社員200名のうち60%の社員が同時にこのWeb会議サービスの通信方式を利用する場合,使用する通信帯域はgMビット/秒となり,この通信だけで本社のインターネット接続回線の契約帯域を超えてしまう。

Yさんは,本社のインターネット接続回線を流れる通信量を抑える方策として,営業所1と営業所2に設置された③UTMを利用してインターネットの特定サイトへアクセスする設定と営業所PCのWebブラウザに例外設定とを追加した。

Yさんは,今回の原因調査の結果と対策案をX部長に報告しトラブル対策を実施した。その後本社のインターネット接続回線の帯域増強工事が完了し,UTMと営業所PCのWebブラウザの設定を元に戻し,テレワーク環境への移行が完了した。

〔テレワーク移行中に発生したシステムトラブルの原因と対策〕について答えよ。

本文中の下線②について,要因となるのはどのようなことか。適切な記述を解答群の中から選び,記号で答えよ。ー>Web会議サービスの全ての通信が本社のインターネット接続回線を通る。<=〔W社の各サーバの機能〕に記述されている「本社,各営業所及び社員のテレワーク環境のPCのWebブラウザからインターネット上のWebサイトへの接続は,本社のプロキシサーバを経由して行われる」という説明

本文中のf,gに入れる適切な数値を答えよ。ー>f:1.6、g:192 <=「10分間に120Mバイト」を1秒当たりのビット数に変換します。10分は600秒なので、1秒当たりのデータ量は「120Mバイト÷600=0.2Mバイト」、1バイト=8ビットなので「0.2Mバイト×8=1.6Mビット」;200名のうち60%は120名です。120名がそれぞれ1.6Mビット/秒の通信を行ったとすると、使用する帯域は「120×1.6Mビット=192Mビット」。本社が契約しているインターネット接続回線の帯域(100Mbps、なおかつ帯域非保証型)を大きく上回ってしまうことがわかります。

文中の下線③の設定によって,UTMに設定されたアクセスを許可する,FW以外の接続先を図1中の用語を用いて全て答えよ。ー>Web会議サービス,本社VPNサーバ <=本問で通信量が問題となっているのはWeb会議サービスなので、「特定サイト」というのがWeb会議サービスを指していることは容易にわかります。;UTMからのアクセス先として、従来の①本社VPNサーバ向けの通信に加え、②Web会議サービス向けの通信が生じることとなります。したがって、UTMでアクセスを許可する接続先は「Web会議サービス」と「本社VPNサーバ」が適切です。

終わりに

今日は応用情報技術者試験の過去問、午後問題1~5番まで練習しました。今日は問題一つ一つについての解説よりは、どのように「正解」を見つけていくべきかを身につけることに重点を置きました。 問題がセキュリティ、経営戦略、プログラミング、システムアーキテクチャ、ネットワークまで幅広く出題されますね。 思ったより問題が長くて質問から見て、逆に問題を読む戦略が必要だと思います。 問題の中の小問題を読むと、どの部分を読まなければならないのかヒントを与えるので、そこから読んで早く正解を見つけなければなりませんね。

もちろん、問題全体の流れの中で探さなければならない問題もありますが、先に当てられる問題から解いて、その次に着手しなければならないのではないかと思います。 とにかく、次は午後の問題6~11番まで練習したいと思います!

エンジニアファーストの会社 株式会社CRE-CO

ソンさん

【参考】

この記事が気に入ったらサポートをしてみませんか?