[セキュリティー] これからWEBサーバーを運用しようとしている人は、ChatGPTにiptablesの設定の仕方を教えてもらおう!

今回は、WEBサーバーのセキュリティーを強化する目的で、ChatGTPにiptablesの設定の仕方をレクチャーをしてもらおうかと思います!

これからWEBサーバーを運用しようとしている方や、セキュリティー周りに興味がある方は、要チェックです!

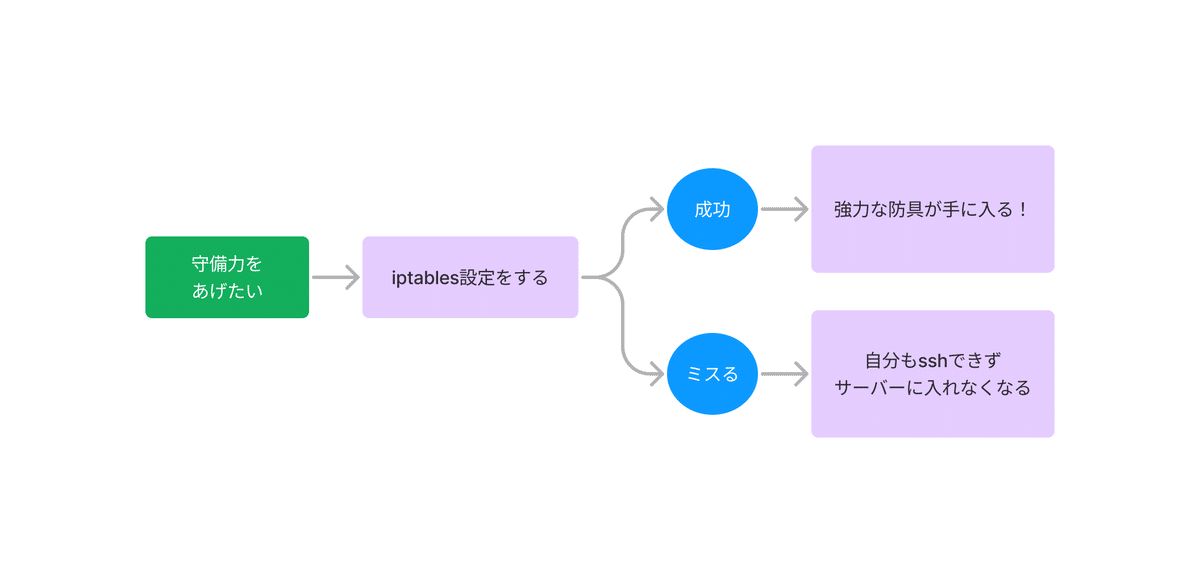

[重要] iptablesの設定をミスると、自分自身もssh出来なくなり、サーバーに入れなくなるので、実施する際には慎重にやること!

基本、トライアンドエラー精神で一旦はやってみるのですが、iptablesの設定については、ミスると自分自身もssh出来なくなり、サーバーに2度と入れなくなることもあるので、ChatGPT以外にも、ネットでも裏どりをしつつ、慎重に作業をする必要があります。あわせて失敗した際の対策を検討した上で実施するのが良いかと思います。

iptablesを設定しないと発生しうるリスク

WEBサーバーを稼働する前提で、iptablesを設定しない場合に、どのようなリスクが発生するかをChatGPTに聞いてみます。

プロンプト

WEBサーバーに、iptablesを設定しないと、どのようなリスクがありますか

前提

WEBサーバーには、以下のサービスのみを使用

HTTP 80

HTTPS 443

SSH 22

ChatGPTの回答

iptablesを設定しない場合、いくつかのセキュリティ上のリスクがあります。

不正なアクセス: iptablesを使用しない場合、誰でもWebサーバーに対してアクセスを試みることができます。SSHポート(通常は22番ポート)が特に攻撃の標的となります。iptablesを使用することで、不正なアクセスを制限し、許可されていないIPアドレスからの接続をブロックすることができます。

DDoS攻撃: iptablesを使用しない場合、WebサーバーがDDoS(分散型サービス拒否)攻撃に対して脆弱になります。iptablesのファイアウォールルールを設定することで、大量の不正なトラフィックをフィルタリングし、サーバーへのアクセスを制限できます。

不正なトラフィック: iptablesを使用しない場合、不正なトラフィック(例:スキャン、不正なパケット)がサーバーに到達し、セキュリティ上の問題を引き起こす可能性があります。iptablesを使用することで、不正なトラフィックをブロックし、サーバーのセキュリティを向上させることができます。

ブルートフォース攻撃: SSHポート(通常は22番ポート)に対するブルートフォース攻撃が増加します。iptablesを使用することで、不正なログイン試行を制限し、攻撃者のアクセスを防ぐことができます。

これらのリスクを軽減するために、iptablesを使用して適切なファイアウォールルールを設定することが重要です。これにより、Webサーバーのセキュリティが向上し、不正なアクセスや攻撃から保護されます。

SSHは厳重に警戒。iptablesを使用しつつ、iptables以外でも防ぐ手段があればそちらでも検討する

SSHは厳重に警戒しておいたほうが良さそうですね。SSHはパスワード認証ではなく公開鍵認証の設定としておけば、SSHへの攻撃は一定防げそうな気もしますね。

iptablesを使用しつつ、iptables以外でも防ぐ手段があればそちらでも検討するのが良いかと思いました。

ChatGPTにiptablesのことだけを聞くのではなく、気になったことも合わせて聞くことで、話も発展していきセキュリティーネタもどんどんくれるので勉強になります!

iptablesの仕様について

それでは、iptablesの仕様について、コマンドやオプション指定について整理していきます。

プロンプト

iptablesについて教えてください

ChatGPTの回答

iptablesは、Linuxカーネルに組み込まれているパケットフィルタリングシステムです。ネットワークトラフィックの制御、フィルタリング、リダイレクトなどを行うために使用されます。以下にiptablesの基本的な概念といくつかの使用例を紹介します。

基本概念

iptablesは、複数のテーブル(chains)とそれに紐づくルールのセットを使用してトラフィックを制御します。主なチェーンは次の通りです:INPUT: ローカルシステムに入ってくるパケットを処理。

FORWARD: 別のインターフェイスへ転送されるパケットを処理。

OUTPUT: ローカルシステムから送信されるパケットを処理。

これらのチェーンに対して、以下のようなターゲットアクションを指定できます:ACCEPT: パケットを許可。

DROP: パケットを破棄。

REJECT: パケットを拒否し、送信元にエラーメッセージを返す。

LOG: パケットの情報をログに記録。

基本的なコマンド

iptablesのコマンドは基本的に次の形式をとります:

iptables -A <chain> -p <protocol> -s <source> -d <destination> --dport <port> -j <target>-A: チェーンにルールを追加。

-p: プロトコルを指定(例: tcp, udp)。

-s: 送信元アドレスを指定。

-d: 送信先アドレスを指定。

--dport: 送信先ポートを指定。

-j: ターゲットアクションを指定。

詳細な設定

iptablesは非常に柔軟で強力なツールであり、条件付きでルールを適用したり、ログ機能を使ったりすることも可能です。例えば、特定の時間帯だけルールを適用したり、トラフィックをリダイレクトしたりすることもできます。

まとめ

iptablesは、Linuxのネットワーク管理における強力なツールであり、適切に設定することでネットワークのセキュリティを大幅に向上させることができます。上記の基本的な使用例を基に、より高度なルール設定も試みてみてください。公式ドキュメントや他のリソースを参照することで、さらに深い理解と応用が可能になります。

iptablesを用いたWEBサーバーのセキュリティー対策について

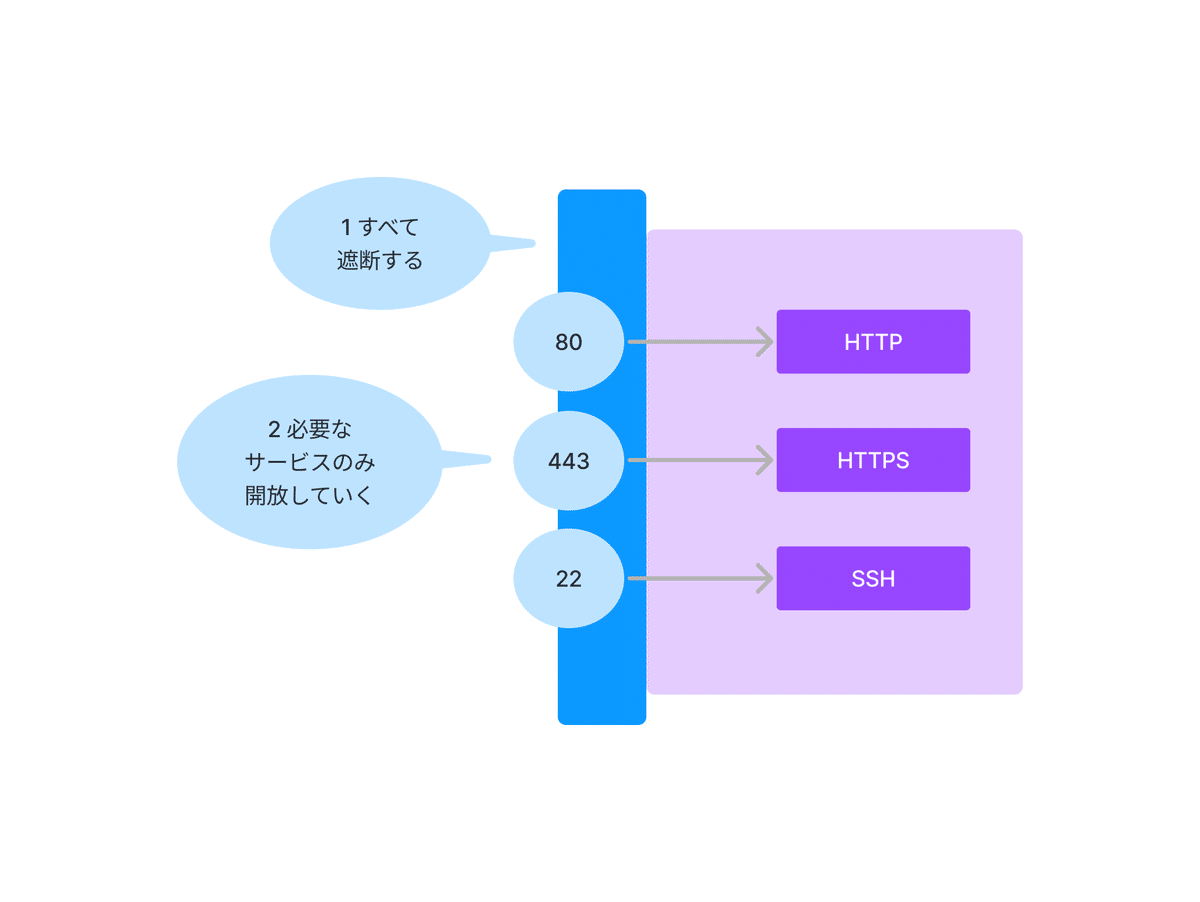

ChatGPTの回答は後ほど記載しますが、ざっくり説明すると、「すべて遮断」して、「必要なサービスのみを開放していく」ようなイメージです。

作業中の中断したり、ターミナルが落ちてしまうと、SSHポート開放前だと、SSHすることが出来なくなり、詰んでしまう。。ということですので作業は緊張しながら実施する必要があります。

プロンプト

WEBサーバーにセキュリティー対策をする

iptablesを使用する

ChatGPTの回答

Webサーバーに対してセキュリティ対策を施すために、iptablesを使用するのは効果的な方法です。以下に、基本的なセキュリティルールセットの例を示します。この例では、HTTPとHTTPSトラフィックを許可し、その他の不必要なトラフィックを制限する方法を紹介します。

前提条件WebサーバーがLinux上で稼働していること

iptablesがインストールされ、適切に設定されていること

サーバーがrootまたはsudoユーザーで管理されていること

基本的なルールセット既存のルールをクリア

まず、既存のルールをクリアしてクリーンな状態から始めます。

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

デフォルトポリシーを設定

デフォルトで全てのトラフィックを拒否し、必要なものだけを許可するポリシーを設定します。

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPTループバックインターフェースのトラフィックを許可

ループバックインターフェース(lo)へのトラフィックを許可します。

iptables -A INPUT -i lo -j ACCEPT確立済みおよび関連トラフィックを許可

既に確立された接続や関連するトラフィックを許可します。

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPTHTTPとHTTPSトラフィックを許可

Webサーバーとしての基本的なトラフィックを許可します。

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPTSSHトラフィックを許可

リモート管理のためにSSHトラフィックを許可しますが、セキュリティのためにポートを変更している場合はそのポートも許可します。

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

その他のセキュリティ対策特定のIPアドレスからのSSHアクセスのみを許可

リモート管理用のSSHアクセスを特定のIPアドレスに限定します。

iptables -A INPUT -p tcp --dport 22 -s <trusted_ip> -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j DROPログに記録

拒否するトラフィックをログに記録して監視します。

iptables -A INPUT -j LOG --log-prefix "IPTables-Dropped: " --log-level 4ICMP(ping)トラフィックを制限

ICMP(ping)を制限または許可します。必要に応じて許可しますが、セキュリティのために制限する場合もあります。

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPTポートスキャン対策

ポートスキャンを防ぐためのルールを追加します。

iptables -N port-scan

iptables -A port-scan -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s --limit-burst 2 -j RETURN

iptables -A port-scan -j DROPルールの保存

設定したルールを保存して再起動後も有効にします。

# Debian/Ubuntu

iptables-save > /etc/iptables/rules.v4

# Red Hat/CentOS

service iptables saveまとめ

これらのiptablesルールは、Webサーバーの基本的なセキュリティを強化するためのものです。実際の運用環境に応じて、必要なルールを追加・調整することが重要です。セキュリティ対策は多層的に行うことが推奨されるため、ファイアウォールだけでなく、その他のセキュリティ対策(例:アプリケーションセキュリティ、システムのパッチ管理、IDS/IPSの導入など)も併せて実施することをお勧めします。

iptables適用後の動作確認方法について

設定変更した後の動作確認方法についても、ChatGPTに聞いてみます!

プロンプト

上記の設定内容を動作確認したいです

ChatGPTの回答

iptablesの設定が正しく動作しているかを確認するためには、いくつかの方法を用います。以下に、設定内容の動作確認手順を示します。

1. 設定内容の確認

まず、現在のiptables設定が正しく適用されていることを確認します。

iptables -L -v -nこのコマンドは、現在のルールセットを詳細情報とともに表示します。各チェーン(INPUT、FORWARD、OUTPUT)のルールが設定した内容と一致しているかを確認してください。

2. ルールごとの動作確認

それぞれのルールが意図した通りに動作しているかを確認します。

1. ループバックインターフェースのトラフィック確認

ping -c 3 127.0.0.1ローカルループバックアドレスへのpingが成功すれば、ループバックインターフェースのトラフィックが許可されていることを確認できます。

2. 確立済みおよび関連トラフィックの確認

既に確立された接続を確認するには、例えば既存のSSHセッションが維持されているかをチェックします。新たなSSHセッションを開き、既存のセッションが影響を受けていないことを確認します。

3. HTTPとHTTPSトラフィックの確認

Webサーバーが稼働していることを確認し、ローカルマシンや他のクライアントマシンからHTTPおよびHTTPSリクエストを送信します。

curl -I http://<サーバーのIPアドレス>

curl -I https://<サーバーのIPアドレス>HTTPおよびHTTPSリクエストが成功すれば、該当するトラフィックが許可されていることを確認できます。

4. SSHトラフィックの確認

別のマシンからSSHでサーバーに接続します。

ssh <ユーザー>@<サーバーのIPアドレス>SSH接続が成功すれば、SSHトラフィックが許可されていることを確認できます。また、特定のIPアドレスに限定している場合、そのIPアドレスから接続を試みてください。

5. 不必要なトラフィックの確認

他のポートへの接続が拒否されていることを確認します。例えば、telnetを使用して許可されていないポートに接続を試みます。

telnet <サーバーのIPアドレス> 23

接続が拒否されれば、意図した通りの動作を確認できます。

3. ログの確認

iptablesルールでログ記録を設定している場合、ログを確認します。通常、ログは/var/log/messagesまたは/var/log/syslogに記録されます。

tail -f /var/log/syslog | grep "IPTables-Dropped"これにより、ブロックされたトラフィックがログに記録されているかをリアルタイムで確認できます。

4. pingの確認

ICMPトラフィックが許可されているかを確認するために、別のマシンからサーバーにpingを送信します。

ping -c 3 <サーバーのIPアドレス>pingが成功すれば、ICMPトラフィックが許可されていることを確認できます。

5. ポートスキャン対策の確認

nmapなどのツールを使用してサーバーのポートスキャンを行い、ポートスキャン対策が動作しているかを確認します。

nmap -sS <サーバーのIPアドレス>ポートスキャンがブロックされ、ログに記録されているかを確認します。

まとめ

これらの手順に従って、iptablesの設定が意図した通りに動作していることを確認します。動作確認が完了したら、設定を保存してシステム再起動後も設定が維持されるようにします。

# Debian/Ubuntu

iptables-save > /etc/iptables/rules.v4

# Red Hat/CentOS

service iptables save

このようにして、Webサーバーのセキュリティを強化するためのiptables設定が正しく機能することを確認できます。

補足:ポートスキャンについて

ポートスキャンとは、ネットワーク上の特定のIPアドレスに対して、どのポートが開いているか(つまり、サービスが稼働しているか)を調べる行為です。これは、セキュリティテストやシステム監査において一般的に使用される技術であり、攻撃者がシステムの脆弱性を探るために利用することもあります。

ポートスキャンの目的ネットワーク探索: ネットワーク上のホストを発見する。

サービス検出: 各ホスト上でどのサービスが稼働しているかを特定する。

脆弱性発見: 開いているポートを通じて、脆弱なサービスやシステムを見つける。

よく使われるポートスキャンツールNmap: 最も広く使用されているネットワークスキャナー。様々なスキャンオプションがあり、詳細なスキャンが可能です。

Netcat: 通称「ネットワークのスイスアーミーナイフ」と呼ばれ、ポートスキャンを含む多機能なツールです。

ポートスキャンの種類TCPスキャン

TCP Connectスキャン: 通常のTCP接続を試みるスキャン方法。三者間ハンドシェイクを完了することでポートの状態を確認します。

SYNスキャン(ハーフオープンスキャン): TCPのSYNパケットを送信し、SYN/ACK応答があるかどうかを確認します。接続を完全に確立せずにスキャンできるため、検出されにくいです。

UDPスキャン

UDPポートのスキャン。TCPに比べて難しく、結果が不確実なことが多いですが、DNSやSNMPなどのUDPサービスのチェックに有用です。

Xmasスキャン

TCPのFIN、URG、PUSHフラグを全て設定したパケットを送信し、応答を確認します。防御側に検出されにくいスキャン方法です。

NULLスキャン

フラグが全てオフのTCPパケットを送信するスキャン方法。特定のファイアウォールやルーターを回避するために使われます。

FINスキャン

TCPのFINフラグのみを設定したパケットを送信するスキャン方法。ファイアウォールに検出されにくい特性があります。

ポートスキャンの防御

ポートスキャンは多くの攻撃の前兆となるため、防御が重要です。以下の方法で防御を強化できます:ファイアウォールの設定

不要なポートを閉じる。特に外部に公開する必要のないポートは閉じる。

ログ機能を使用して、異常なトラフィックを記録し、ポートスキャンの兆候を監視する。

ポートスキャン検知ツールの導入

IDS/IPS(侵入検知/防御システム): SnortやSuricataなどのツールを使用して、ポートスキャンを検出し、防御する。

IPtablesでの防御

特定のIPアドレスやIP範囲からの大量のポートアクセスを検出し、ブロックするルールを設定する。

おわりに

最後まで読んで頂き、ありがとうございます!

iptablesのことをChatGPTに聞きながら、実際に試してみようと思ったのですが、冒頭でも記載した通り、よくよく考えると「iptablesの設定をミスると自分自身もssh出来なくなり、サーバーに2度と入れなくなる。。慎重にやらねば!」と思い、別のlightsailインスタンスを立ち上げ、試してみようと思います。

気軽にトライアンドエラーで試せない作業は、気を使ってしまいますね。。

おまけ

最近、ChatGPTを使用し、色々なことを模索しています。

もしよければ、以下の記事も見て頂けると嬉しいです!

この記事が気に入ったらサポートをしてみませんか?