ゼロから学ぶゼロトラスト part1

こんにちは。こんばんわ。みそです。これまでキャリアに関することをテーマにしてきましたが、少し趣向を変えてITに関するあれこれを学んでお伝えすることをテーマにしたいと思います。今回はゼロトラストがテーマです。ハッシュタグ件数の少なさにドキドキ。

現在のポジションは主にインフラ周りでゼロトラスト界隈の技術にはある程度触れているのですが、体系的に理解をしたことがなかったため、いい機会なので学んでみることにしました。

part1,2に分けており本稿part1ではゼロトラストの概観(ゼロトラストとは、なぜ注目されているのか、国内の状況)について述べています。part2ではゼロトラストの利点、論理モデルを元にゼロトラストへの取り組み方について示唆します。

1.はじめに

今回は金融庁が公表している「ゼロトラストの現状調査と事例分析に関する調査報告書」を教科書にしました。

2.ゼロトラストとは

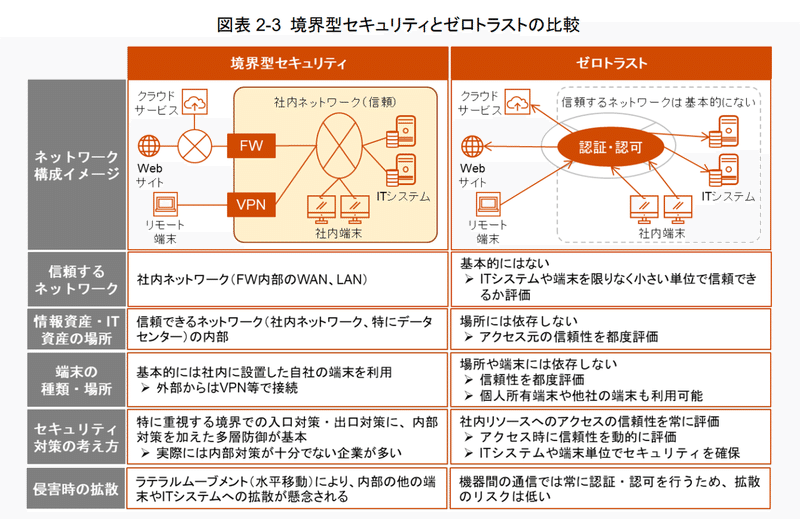

「ゼロトラスト」が情報セキュリティの概念であることはなんとなくわかると思いますが、ここでは「ゼロトラスト」に対して従来型のセキュリティ概念を「境界型セキュリティ」と呼称します。

「境界型セキュリティ」は社内ネットワークがあって、FWやVPNといった装置で通信制御を行うことでセキュリティが担保されていることを”前提”としています。社内ネットワークに端末とシステムがあるから安全、という考え方です。

一方「ゼロトラスト」はすべてのネットワーク、通信は信頼できないものであることを"前提"とします。すべてのネットワーク、通信は信頼できないものですので、アクセス元の端末やユーザは常に認証されます。通信ログは収集しリアルタイムで分析され、不正な通信は即時遮断するようにします。すべてのリソース・通信は信頼できないものとして、認証・監視をすることで安全な状態にする、という考え方です。

(引用)「ゼロトラストの現状調査と事例分析に関する調査報告書」p.12 図表 2-3 境界型セキュリティとゼロトラストの比較

3.なぜゼロトラストが注目されているのか

理由は大きく分けて2つあります。

(1)サイバーリスクへの関心の高まり

IT利活用が進み、データ価値の重要度が高まっている。サイバー攻撃による情報漏えい事故発生は増加しており、情報セキュリティの問題がリスクとして認識されるようになった。

平たく言うとおもらしするとシャレにならないことがビジネスレベルで分かってきたってことですね。

(2)IT環境の変化

従来型の「境界型セキュリティ」は情報資産が社内ネットワークにあることが前提となっているが、IT環境の変化により前提が変わった。

⇒「イントラは安全」神話の崩壊

具体的には以下の変化が挙げられます。

1)クラウドサービスの利用

2)在宅勤務の普及(外部からの接続)

3)外部サービスとの連携増加(APIエコノミー)

経費精算みたいなどこの会社も同じみたいなのはクラウド使うの常識みたいになりましたし、コロ助のおかげでテレワークも当たり前になりました。3)には明るくないですが、BtoC系サービスなんかだと良くみる感じですね。

4.国内の取組状況

下記からの引用になりますが、業種では「情報通信業」が最も多く52.1%、次いで「製造業」が16.6%、「金融業、保険業」が8.9%と続きます。母集団が338社と少ないのですが、古巣でもある「金融業、保険業」が少ないのが意外でした。

現状としてはセキュリティ攻撃の標的となりやすい金融業、保険業であっても検討段階に留まっており、経営層レベルでも比較的ネットワークアーキテクチャに理解のある情報通信業が他と比べて実装に取り組めている様子です。

なお、「ゼロトラストをすでに実装済みである」と回答した企業は、全体の38.5%(130社)とありますが、その下に対象システム単位の明細があります。「ファイルサーバーやクラウドストレージ」である企業が最も多く55.0%となっていて、他はそれ以下ですので、38.5%(130社)の企業もすべてを導入しているわけではなく、段階的に導入している最中か、部分的な導入に留まっていることが伺えます。

part1はここまでにします。part2はこちらから

ありがとうナス!