【3CX V18】クラウドPBX Advanced - 6. セキュリティと不正防止(Security & Anti-Fraud)

こんにちは、CCアーキテクトの辻です。3CX Advanced Certificationを取得するために、3CXサイトの記事を機械翻訳し日本語にしてから勉強しました。その時のメモなどをNoteにまとめていきます(こちらはメモページなのでオリジナルページ内コンテンツの視聴も強く推奨です)

※注:3CXサイトの記事が元ネタです。不明瞭な部分やおかしいな?と感じるところは原文を参照ください。

3CX導入のご相談は、CCアーキテクトまでお気軽にお問い合わせください。

# 3CX構築・Genesys構築のエキスパート CCアーキテクト (cc-arc.com)

オリジナルページ

Module 6. Security & Anti-Fraud

⇒解説動画と解説スライドがあります。

■このモジュールでは、3CXのセキュリティの側面について説明。

攻撃・ハッキングの種類

■ここでは、より一般的なVoIP攻撃、ハッキング、エクスプロイトのいくつかを紹介する。

■ブルートフォース攻撃は、ネットワークと PBX に侵入する方法を推測しようとするものだ。PBXにアクセスするためには、内線番号、SIPユーザー名、SIPパスワードを知る必要がある。彼らは、内線番号とログイン認証情報を推測しようとする。

■ブルートフォース攻撃は、通常、PBXをターゲットにして、内線番号を推測しようとする。また、管理コンソールをターゲットとし、PBXのコンフィギュレーションにアクセスし、すべての情報にアクセスしようとする。

■もう一つのターゲットは、IP電話メーカーのRPSサーバーで、彼らは電話のコンフィギュレーション・ファイルへのアクセスを可能にするプロビジョニングURLを抽出しようとする。

■サービス拒否(DOS)攻撃は、リソースの正当な所有者がそのリソースを使用するのを阻止することを目的としている。これは、リソースをリクエストであふれさせ、正当なリクエストに対応できないようにすることで達成される。

■サービス拒否攻撃は、たとえば、PBXにライセンス制限を超える数の通話が殺到し、PBXがそれ以上通話を処理できなくなる発信や、サーバー自体がそれ以上情報を処理できなくなるパケットフラッドなどが考えられる。

■辞書攻撃は、システムにログインするために、デフォルトのパスワードや単純な単語のパスワード、または単語のバリエーションを使用しようとするもの。

■パスワードクラッカーは、さまざまなパスワードの組み合わせを使用して、システムへのログインを計画的に試みることを目的とした特別なソフトウェアパッケージ。このような攻撃を一般にスクリプト・キディ・アタックと呼ぶ。

■通信システムへの攻撃は、侵入に成功した場合、最後に有利な報酬が得られるため、よく行われる。攻撃者は、お客様の費用負担で非常に高価な宛先に電話をかけることができ、通常、これらの電話を無防備な個人または企業に転売して利益を得る。

■攻撃は必ずしも外部からである必要はなく、ネットワーク内部から行うこともできる。スイッチにアクセスできる人なら誰でも、ネットワークからキャプチャを取り、例えば音声トラフィックのような貴重な情報を取得することができるかもしれない。

■攻撃者が自分の身元を偽り、正規の相手と会話していると思わせ、その間に情報をコピーし、その情報を正規の相手に中継する中間者攻撃も考えられる。

セキュリティ全般

■セキュリティは、ネットワーク上の1つまたは2つのデバイスに依存してネットワーク全体を保護するのではなく、レイヤーアプローチとして検討すべきもの。

■レイヤーアプローチは、あるシステムで発生した違反を、別のシステムや手順で捕らえ、封じ込めることができるようにする。

■まず、物理的なセキュリティだ。敷地の入り口から始まり、建物へのアクセス、個々のフロアやオフィス、データルームへのアクセスを保護する。多くの企業では、フロントオフィスに誰かがいて、誰かが建物に入ると同時に、他の場所へのアクセスが監視されなくなる。

■続いて、ネットワーク・セキュリティだ。ファイアウォールや侵入検知・防御システムなど、ネットワークへの攻撃を監視し、それに対処するためのシステムも含まれる。音声トラフィックをPBXに送るために必要なファイアウォールの設定については、ファイアウォールの基本設定メニューを参照。

■次に、デバイス・セキュリティ。スイッチのパスワードはデフォルトから変更し、デバイスへのアクセスを防止する必要がある。ラックに鍵をかけ、鍵はドアに置いたままにしない。また、管理者用PCの画面をロックすることも、良いセキュリティ対策とされている。

■OSのセキュリティは、OSが古くないか、必要なセキュリティアップデートやパッチが適用されているかを確認すること。

■アプリケーション・セキュリティは、PBX自体、あるいはその他のアプリケーションの設定。内線や管理者アカウントなどに安全なパスワードが設定されていることを確認する。誰もがどこでもアクセスできるようにしないこと。必要なときだけアクセスできるようにする。

■そして最後に、データセキュリティとは、私たちのデータを安全かつセキュアに保つことだ。つまり、バックアップを取ること。バックアップを作成する際には、常にバックアップの完全性を確認し、最も必要なときに使用できるようにすることが重要。

内線のセキュリティ:SIP認証情報

■セキュリティ侵害の最も一般的な方法を見てみる。SIP 端末の認証クレデンシャルだ。

■管理者が簡単なパスワード、一般的なパスワード、または予測可能なパスワードを定義する可能性があるため、これは最も一般的な違反の形態である。

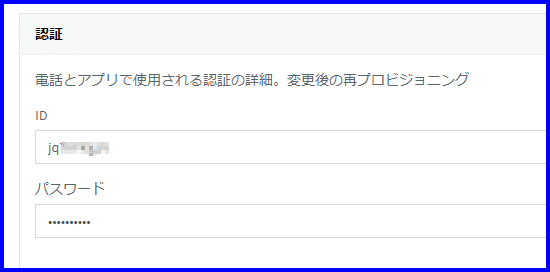

■デフォルトでは、3CXはランダムな英数字のユーザー名またはSIP IDとSIP パスワードを作成する。これらには、大文字と小文字の文字も含まれる。ユーザー名とパスワードのデフォルトの長さは10文字。

■文字数を最大50文字まで増やすことで、セキュリティをさらに強化することができる。

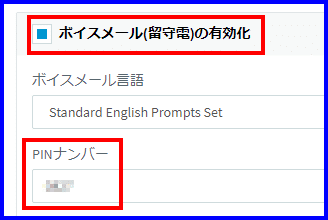

内線のセキュリティ:ボイスメールのPIN

■ボイスメールシステムは、デフォルトですべての内線でPIN認証が有効になっており、デフォルトでは4桁のランダムな数字のPINが使用される。これは、推測を困難にするために10文字まで増やすことができる。ボイスメールシステムへのログインに3回失敗すると、2分間アクセスがブロックされる。

■ボイスメールが設定されている場合、PSTNへの発信に使用できるため、システムの悪用を防ぐために、必要ない場合は、ボイスメール機能を内線で無効にすることができる。この機能はデフォルトで無効になっている。

内線のセキュリティ:セキュリティ設定

■内線には、さまざまなセキュリティ機構が用意されている。

■内線が不要になったとき、たとえば従業員が退職するとき、悪用されないように内線を無効にすることができる。また、社員が長期勤続休暇や一時帰休のように、長期にわたって休んでいる場合も考えられる。

■内線電話は、PBX内線への内線通話のみを許可し、発信は一切行わないように設定することができる。これは、ホテルのロビーの送迎電話やホテルの会議室のような共有スペースで、イベント・チームに要望を通知するためによく使われる。

■PINプロテクトは、外線電話をかける前に内線のPIN番号を入力しない限り、外部との通信を無効にするオプションで、有効化することができる。

■SIPポートを介して、ローカルPBXのLAN外のネットワークから内線電話が登録されないようにすることができる。LAN外での内線の使用を禁止するオプションは、3CXアプリが外部ネットワークから接続することには影響しない。これは、アプリがトンネルプロトコルを介して接続するのを防ぐための次のオプションによって制御される。

■最後に、内線は営業時間外の外線通話に接続できないようにすることができる。これにより、例えば、営業時間外に清掃員によってオープンオフィスの電話が使用されるのを防ぐことができる。

■電話が外線通話を防止された場合でも、緊急サービスへの通話は制限なく許可される。

国別コードの許可

■発信を許可する相手を制限できる発信ルールに加え、PBXが発信可能な国を制限できる許可国コードも嬉しい機能だ。

■これは、PBXのE164設定を利用して、設定されている国の国際ダイヤルコードに合わせ、発信を許可する国の国際国コードを検出する。

■ダイヤルされた番号は、処理された後に照合され、場合によっては発信ルールによって再フォーマットされる。

セキュアSIP

■セキュアSIPは、設定された内線エンドポイント間のSIP通信を保護するために使用することができる。この場合、PBXとデスクホンに適用されるTLS証明書が必要になる。

■3CXのFQDNと証明書を使用している場合、Secure SIP設定は自動的にセットアップされ、PBXのセキュリティセクションで有効化される。

■独自のFQDNとSSL証明書を使用する場合は、3CXでSecure SIPを有効にして、証明書と証明書キーを管理コンソールに入力する必要がある。

■IP電話は、デフォルトのセキュアSIPポートであるTCPポート5061を介して通信するように設定する必要がある。Secure SIPによるプロビジョニングは現在手動で行っているが、将来のリリースでSecure SIPの自動プロビジョニングが可能になる予定だ。

■PBXとWindows用3CXアプリ間の通信を保護するには、内線の「プロビジョニング」タブで、3CXアプリのSIPトランスポートモードをTLSにするよう選択する必要がある。

SRTP

■SIPトラフィックに加え、設定された内線間のオーディオストリームも保護することができる。

■セキュアRTP、またはSRTPは、IP電話自体から設定することができる。■3CX Apps for Windowsの場合、3CX App拡張のプロビジョニングタブからRTPモードを「Only Secure」に変更する必要があります。

ハッキング対策オプション

■3CXのアンチハッキング・モジュールでは、PBXを保護するために遵守すべき閾値を定義している。

■最初のパラメータは、認証失敗回数で、ブラックリストに入れる前に、PBXが特定のIPから受け入れる失敗したリクエストの回数を定義する。デフォルトでは25回だが、ネットワークの負荷に応じて増減させることができる。ただ、あまり減らしすぎると、正当なトラフィックまでブラックリストに入ることになるので、注意する。

■ホストがPBXに登録しようとすると、PBXはそれに応答する必要があるチャレンジを送信する。PBXは、その応答を待つ。偽のホストは、PBXに要求を殺到させようとするため、これらのチャレンジに応答しない。その後、PBXは、特定のIPからの偽の登録試行がデフォルトで1000を超えた場合、それを無視する。

■この数を推奨の最小値である100に減らすことで、PBXをさらに安全にすることができる。

■また、PBXの様々なセキュリティバリアを見てみる。これらは、パケットフラッドからPBXを保護するために設計されている。

■PBXは、特定のIPアドレスから入ってくるパケットを検出すると、グリーンセキュリティバリアの持続時間だけサンプリングを開始する。デフォルトでは、これは 200 ミリ秒。

■このサンプリング期間内に受信したパケット数に応じて、PBX は必要な措置を取る。

■受信パケット量がアンバーセキュリティバリアの設定値を超え、レッドセキュリティバリアレベル以下の場合、このIPアドレスからのトラフィックを5秒間スロットルで制限する。

■サンプリング期間内に受信したパケット数がレッドセキュリティバリアで定義した値を超えた場合、PBX はこの IP アドレスをブラックリストに入れ、定義したブラックリスト間隔を経過する。

■ブラックリストの時間間隔は、デフォルトでは86400秒(24時間)だ。

■これは約11574日(31.7年)に相当する。これにより、管理者が調査して対策を講じるための十分な時間を確保することができる。その間、PBXはこのIPアドレスからの要求を無視することになる。

IPブラックリスト

■IPブラックリストは、ハッキング防止基準が満たされたときに入力され、ここに追加されたIPは、グローバルブラックリストの時間間隔が続く間、残る。

■IP ブラックリストに自動的に追加されるだけでなく、IP または IP 範囲を手動で追加することもできる。IP範囲を追加する場合、これはネットワークアドレスとサブネットに基づく。

■また、IPブラックリストを使用して、どのようなリクエストを送信していてもブラックリストに登録されないIPを追加することもできる。この機能を有効にするには、アクションを[許可]に設定する必要がある。

■このリストを他の PBX に複製したり、他の PBX から複製する場合は、IP や IP 範囲をインポートまたはエクスポートすることも可能。

グルーバルIPブラックリスト

■ブラックリストのインポートおよびエクスポート機能に加えて、3CXは、PBXで使用できるグローバルなブラックリストも維持および配布してる。

■これは、特定のアルゴリズムに基づいて悪意のあるIPまたはIP範囲を収集し、特定のIPまたは範囲がこのリストに追加されると、このオプションを有効にしている各PBXに配信される。

IPブラックリスト

■信頼できる静的IPをホワイトリストに登録することが推奨され、これらは静的である必要があることを強調しているが、ホワイトリストに登録されたIPはすべてのアンチハッキング・フィルターから除外されるため、やみくもにIPをホワイトリストに登録しないようにする。

■また、悪意のあるIPをブラックリストに登録するのは良い方法だが、大規模なIP範囲をブラックリストに登録するのは避ける。ファイアウォールのアクセス・コントロール・リストにこれらのIPを登録し、悪意のあるトラフィックがネットワークに侵入しないようにすることが望ましい。

管理コンソール

■管理コンソールのログイン画面は、PBXのWebプロビジョニングポートと同じポートで動作するため、インターネットに公開される。

■3回認証を試みて失敗した場合、IPアドレスはブラックリストに登録される。この場合、認証に失敗した場合のハッキング防止パラメータは使用されない。

■管理者が管理者ユーザー名/パスワードを間違って入力した場合、2 回目のログイン試行が失敗すると、パスワード忘れプロンプトが表示される。この場合、最初に指定した管理者メールアドレスに、管理者ログインパスワードが送信される。このリンクは、管理者アカウントのパスワードが誤って入力された場合にのみ表示され、他のアカウントには表示されない。

■ローカルホストからのログインは、常に除外されるため、IPをブラックリスト化することはない。

■3CXに限らず、すべてのパスワードと同様に、パスワードは定期的に変更し、複雑にしておくことを勧める。

■また、特定のIPまたはIP範囲からのアクセスを制限することも可能。デフォルトでは、RFC1918で定義されたローカルLANのIP範囲が許可される。

RPS

■遠隔地の内線(STUN)がインターネットからログインしようとすると、PBXはUsernameとPasswordを要求する。これは、設定された内線のMACアドレスと照合され、3つの認証パラメータがすべて一致した場合、PBXは内線の設定を許可する。

■この場合、グローバルブラックリストに登録されるまでの試行回数が3回に制限される。

■また、セキュリティ制限「LAN外での内線の使用を許可しない」が有効な場合、電話はブラックリストに登録される。

中間者

■Let's Encryptが発行する3CX証明書は信頼できる証明書であるため、ブラウザ上では安全な接続が確立されていることが確認できる。

■自己署名入り証明書の使用は避ける。3CX証明書は追加費用なしで提供されるため、自己署名証明書は不要になった。

■独自のSSL証明書を使用する場合は、その証明書が信頼できること、および使用するIP電話メーカーによってサポートされていることを確認する。

■電話機メーカーがサポートしていない場合、安全な接続は不可能で、電話機はPBXから設定ファイルをダウンロードしない。また、3CX セッションボーダーコントローラーはプロビジョニングを行わず、Webmeetingは接続されない。

■無効な証明書でPBXに接続しようとすると、ブラウザに安全でない接続を警告するメッセージが表示される。ブラウザの警告はすべて調査する必要がある。証明書の有効期限が切れただけかもしれないが、常に用心をする。

セキュリティに関する一般的なアドバイス

■最後に、一般的なセキュリティについて話す。

■先ほど、ネットワークに侵入する悪意のあるトラフィックをフィルタリングするために、ファイアウォールのアクセスコントロールリストを使用することを勧めると述べた。また、できるだけ発信源に近いところから攻撃をブロックするようにし、場合によっては、ISPのネットワークからこれらの攻撃をフィルタリングするように働きかける。

■可能な限り3CXトンネルを使用して通信を実現し、SIPポート上の通信は、VoIPプロバイダのネットワークからのみにする。これは、ファイアウォールに定義することもでき、SIPポート上の悪意のあるスキャンをブロックする(特に5060上の場合)

■したがって、すべてのリモート内線はSBCを経由し、3CXクライアントはトンネルポートを経由して入ってくる可能性がある。

■企業によっては、すでにVPNインフラを導入している場合もあるが、その場合は、VPN機能を使用することをお勧めする。VoIPトラフィックはインターネットに公開されず、2つのネットワークはプライベートIPベースで通信するため、リモート電話をローカル内線としてプロビジョニングすることが可能になる。

■デモでは、3CXのさまざまなセキュリティ機能を紹介する。⇒オリジナルサイトで動画が視聴できます。

3CXのことを詳しく聞きたい。興味があるという方はぜひ、こちらまでお気軽にお問い合わせください。

# 3CX構築・Genesys構築のエキスパート CCアーキテクト (cc-arc.com)

●VoIP情報満載のBlogはこちら

⇒ https://blog.cc-arc.com/

●FAQ満載のサポートサイトはこちら

⇒ https://portal.cc-arc.com/

●マニュアル掲載満載のリソースサイトはこちら

⇒ https://resource.cc-arc.com/resource/

●動画によるご紹介はこちら

⇒ Youtube

●SNSでも情報発信中!ぜひご登録を!

⇒ Twitter Linkdin Facebook

目次記事はこちらです

#3CX , #SIP , #PBX , #IP -PBX , #VoIP , #IPフォン , #IP電話 , #SIPフォン ,#SIP電話 , #SBC , #ひかり電話 , #OG , #ATA , #コールセンター , #ISDN_GW

#クラウドPBX