【外資系うさぎの雑感】⑩情報漏えい事案から学ぶ情報セキュリティリテラシー

どうも、外資系うさぎのちょこさんです。

早速ですけど、数年前から放置されていたマジやばたにえん状態なサイトが5chに発見されて、それがTwitterに流れ込んできて一気に拡散したって現場に立ち会えた各位、大変たのしいイベントでしたね。

ただ、こういうものは最近は一気にバズって一気に話題にならなくなるものなので、ここでひとつ情報セキュリティについてゆっくり考えてみることにしましょう。

見てきたけど、採用関連(企業側おもらし/学生が自分のタスク全公開両方)の他にB2Bの担当案件名のToDo管理フルオープンのまじやばたにえん案件あってほんと草

— 外資系OLうさぎのちょこさん (@ChoConejito) April 5, 2021

【緊急】複数の日本企業さん、Trelloを公開設定のまま利用してしまい就活生の個人情報がダダ漏れ状態に - IT速報 https://t.co/wHg30KLowj pic.twitter.com/eUYBjQrpjh

ちなみに、ちょこさんは旧制度の情報セキュリティスペシャリストを持っていたり、CISA(公認情報システム監査人)のライセンスを持っていたりするので、一応ちゃんとセキュリティ、IT内部統制の専門家を名乗れるんですよね。

※あとついでにITストラテジストも持っています。

どれくらいのレベルかというとISO27001(いわゆるISMS)とかPマークの取得支援くらいだったら問題なくできるくらいです。

ただ、技術的なところにはあんまり詳しくはないので、あくまでマネジメントサイドの専門家って感じです。

というわけで、いち専門家の端くれのnoteとして読んでいただければと思います。

あ、その前に、今回も有料設定していますが、全文無料で読むことができます。もしいいねと思っていただけた場合は、ちょこさんの大好物のおいしいチョコレートを一粒調達するための費用としてカンパいただけると大変うれしいです。

では本編どうぞ。

◆今回の炎上案件はどういうもの?

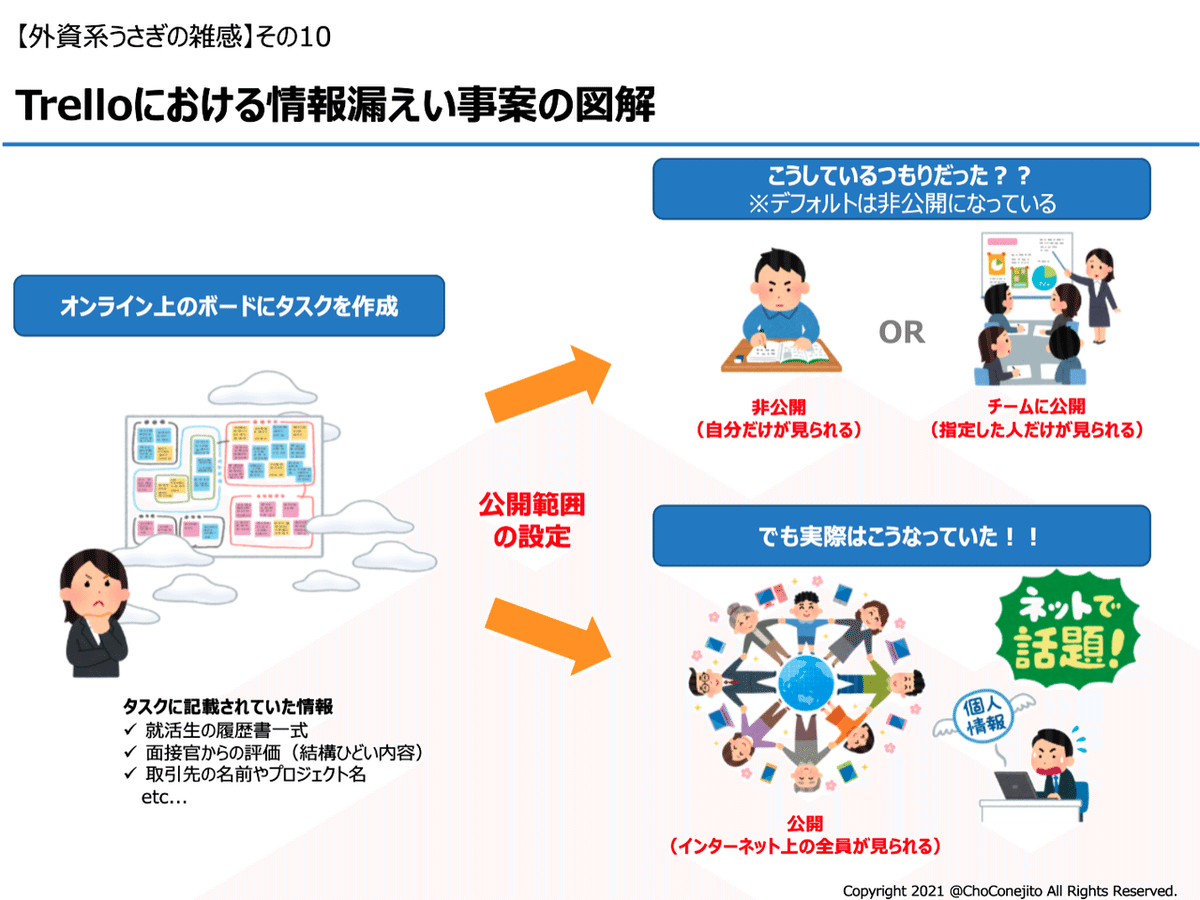

ちょこさんも今日はじめてこのサービスを知ったのですが、今回の炎上の舞台となったTrelloはどんなツールなのかシンプルに表すと、

・付箋にタスクを書きオンライン上のボードに貼って進捗管理する

・それを他者と共有できる

という感じです。

更に後者について、共有できる範囲は下記の3段階です。

・非公開(自分だけが見られる)

・チームに公開(指定した人たちだけが見られる)

・公開(インターネット上の全ての人が見られる)

この設定はデフォルトでは"非公開"となっているようなのですが、何らかの理由で"公開"としてしまったボードが数多く存在したようでした。

その結果、本来は自分だけが見るためのボードに貼ったであろう付箋や、指定されたメンバーだけが見るためのボードに貼ったであろう付箋が、あろうことかノーガードで全世界に公開されちゃったわけですね。

しかもその中身が、就活生の履歴書や面接官からの評価内容といった、割とガチめな個人情報だったいう大変な事態に...。

現時点で飛び交っている情報をまとめるとこんな感じになります。

- 情報漏えいしちゃったってことはTrelloが悪いの?

この記事を書いている時点(2021年4月6日の深夜)では、サービス運営元の手違いや不具合などによって意図せず公開範囲設定が変更されたという情報は公表されていないため、この情報漏えいの原因はユーザ側のうっかりミスによるものと思われます。

まとめサイトなどを見ていると、数年前から放置されている情報も多いようなので、IT/情報セキュリティリテラシーの低い担当者がなんとなく新しいツールを使ってみてそれを放置していたとか、企業全体のリテラシーが低く会社として特に指摘せず使い続けていたとか、そんな背景なのだと思います。

こういった事案(情報セキュリティインシデント)発生時は、やらかした個人を攻めてもどうしようもないので、なぜそのような事案の発生に至ったかを企業としてしっかり分析し、再発を防ぐような仕組みを作ることが重要です。

ちなみに、ちょこさん的にはこの件は、流出させてしまった企業についてはこのあたりが原因かしらねって思ってます。

従業員のリテラシー、コンプライアンスへの意識の欠如

(対策)トレンドをふまえた定期的な情報セキュリティ教育の実施や、トップダウンでのコンプライアンス遵守のカルチャーの醸成に努めることが必要。

情報管理のポリシー/ルール不足

(対策)情報の機密度合いに応じた管理方法の制定が必要。例えば選考応募社の個人情報は人事関係者のみが閲覧可能とし、クラウドサービス利用時のアクセス権設定のチェックリストを作成するなど。

IT利用ポリシー/ルールの不足

(対策)IT部門の承認を受けていないツールの利用を禁止するポリシー/ルールの制定、新しいツールを利用する際の申請/承認方法の制定、そしてのその周知を行い、さらにそのポリシー/ルールが実際に守られて運用しているかの定期的な点検の実施が必要。

ちなみにこれらは、単に『クラウドツールの利用を禁止せよ!』って話ではなく、『勝手に新しい外部サービスを使うな!』ってことです。

適切な教育を受けた人が、ルールに沿ってツールを使う分には何ら問題はないので、安易にTrelloの利用を禁止するって企業が出ないでほしいですね。

結局は、システム/ツールを使うのはニンゲンなので、どんなに仕組みをつくてもインシデントの発生をゼロにすることは不可能ですし、起きるときはどうしても起きます。

ただ、そういったインシデントが起きる可能性の度合いを下げることはできるので、そのための仕組みの構築や、それが実施に運用されているかの点検を地道に行っていかないといくことが大事ですね。

- 漏洩しちゃうとどうなるの?

ちょうど似たような個人情報の流出事例が見つかりました。

担当者が自社インターンシップへの応募者443名分の個人情報が記載されたファイルを誤って1名の学生に送りつけてしまったという事例です。

そのときの反省文が掲載されているページです。

この事例の場合は、個人情報を流出させてしまった443名に対し個別に謝罪し、誤った情報を送りつけられた学生にも謝罪しデータを削除してもらう、という対応をした後、経緯や再発防止策を公表しています。

まぁ、これは情報漏えい事案に対してはごく一般的な対応なんですけど、今回の盛大なお漏らしの件では、↑と同じような対応をしないといけない企業は一体何社あるんでしょうね...。

◆今年の大型お漏らし事例

今年もまだ第1四半期が終わったばかりだというのに、情報セキュリティインシデント案件のニュースが絶えませんね。

色々ありすぎてひとつひとつ挙げていってもキリがないですし、個人が注意するだけではなんにもならないものも多いので、ここではさっきの件と同じくクラウド利用時のお漏らし案件を取り上げることにしましょう。

というわけで、2021年最初の大型案件、GitHubにおけるソースコード流出案件を例に挙げてみようと思います。

- どんなインシデント?

一言でいうと、『三井住友銀行のシステム開発を受託していた会社の人が、仕事で作ったプログラムのソースコードを、クラウド上のソールコード管理ツールに、インターネット上の人全員が見られる状態で置いていた』という事案です。

それがネット上の人々に見つかって炎上した、と。

うーん、Trelloの件とものすごく同じような匂いを感じますよね...。

- 何が原因なの?

報道や当事者のツイートからすると『自分が作ったソースコードを登録するとその品質に応じた推定年収を出してくれるシステムを利用するためにGitHub上に公開設定でソースコードを置いた』というものすごくシンプルな理由だったようです。

しかも、この当事者には悪意などはなかったようで、単に『仕事で作った納品用のソースコードを外部に公開することはNG』ということを知らなかっただけのようです。

これもTrelloの件と同様に、ツール自体に何かが問題があるのではなく、そのツールを使う人のリテラシーが足りなかったことが問題である(企業としてリテラシーを高める取り組みや、ルールの制定やその運用状況の確認が足りなかった)、と言及しているメディアが多いですね。

◆その他の大きめなお漏らし案件

ちょっと性質が違うので深くは言及しませんが、最近だとこんなニュースが話題ですね。

まぁ、5億人分も流出すると逆に自分1人分の情報なんて別にいいかってなる気もしますね...。

あともう1件、こっちは国内最大級の3,500万人分のお漏らしです。

Wikipedia先生がいい感じにまとめてくれているので、興味ある各位はぜひ読んでみてください。

◆そもそも情報セキュリティって?

と、ここまでは情報セキュリティインシデントの事例を紹介してきました。でも、そもそも情報セキュリティって何なのよってなりますね。

というわけで、簡単ですが、情報セキュリティが確保されているとはどういうことかというのを図解しました。

たぶんこれは情報セキュリティについて学習をしようとしたら一番最初に出会う考え方だと思います。

つまりドラクエで言うところのスライムです。

一言でいうと、『気密性、完全性、可用性の3つ全てを維持するための取組が情報セキュリティ対策』です。

このうち、完全性、可用性はちょっと個人レベルでどうこうできるものでもないので、基本的には機密性について気を使えるようになればよいということです。

図中にあるように、機密性を保つためには、

・限られた必要な人だけが情報にアクセスできるように権限設定についてのルールを定め、運用が守られているか定期的に点検する

・万一、不正なアクセスが発生した場合に備え、情報は暗号化しておく

・情報の保管場所には必要な人だけが入室できるようにしておく

という取り組みが必要になります。

情報というとデータをイメージしがちですが、紙も立派な情報です。

なので、重要書類をしまっておく場所やその管理方法についても、データの場合と同様にしっかりと決めてそのとおりに運用しないといけないのです。

まずは、個人でもできる機密性を維持するための取り組みの実施と、企業であれば全従業員が情報セキュリティについての一定の理解を持って同じレベルで機密性(と他の要素も)を維持できるように、日頃からの情報セキュリティリテラシー教育が大事になります。

◆今できることは何か

そんな感じで、少し教科書的な情報セキュリティ要素について理解を深めていただけたかと思います。

もしこのnoteを読んで、情報セキュリティに少しでも興味を持っていただけたようでしたら、情報処理推進(IPA)が公開している↓のページもついでにみてみると楽しめると思います。

小学生向け〜一般向けまで、幅広にコンテンツが用意されています。

もしこれで物足りなかったら次のセクションがオススメです。

ちょこさん的には、お役所系の組織にしては結構攻めてるサイトを作ったなと思いました。

◆もうちょっとしっかり学びたい各位には

せっかくなのでもっと学んでみたいって各位、ちょこさんそういうの良いと思いますよ!

- 学生/新社会人(非IT系)向け

まずITパスポートを取りましょう!

これを持っているから何かプラスになることがあるかというと全くないのですが、今後いろいろなIT/情報セキュリティ知識を身につけるための全ての基礎になります。

公式サイトによると想定受験層はITを利用するすべての社会人、そうなる予定の学生とのことなので、要は皆さんこれくらいの知識はつけておいてねってことですね。

なお、ITパスポートは随時開催のCBT形式の試験(要はいつでも申し込みできてテストセンターに行ってPC上で受験する)です。

さくっとお勉強してさくっと合格してしまいましょう。

テキストは↑がおすすめです。

理由は表紙の猫が可愛いからです。

- 社会人(非IT系)向け

とりあえずITパスポートはさくっと取っていただくとして、その次のレベルに相当する情報セキュリティマネジメント試験をおすすめします。

ITエンジニア向け試験として定番の『基本情報技術者試験』よりはちょっと簡単な程度の難易度のようなので、これもそんなに苦労せず取れると思います。

これもCBT形式ですが、開催時期が決まっている類の試験です。

今年はこんな感じだそうです。

テキストは、残念ながら猫のシリーズがなかったのですが、このあたりとか良さそうです。

※各社からテキスト出ているので、本屋さんにいって自分が読みやすいと思った本を選ぶのもよいと思います。

- 社会人(IT系)向け

この流れでもうおわかりかと思いますが、情報処理安全確保支援士(登録セキスペ)を頑張って取りましょう。

制度が変わって、この資格を取ると国家資格として登録のうえ士業を名乗れるそうですよ。

とはいえ、会計士や弁護士みたいに独占業務がある士業ではないので、これを取って独立してウハウハとかそういうのは期待するとダメです。

ちょこさんはこの前制度の情報処理スペシャリストを持っているので、これを取れるとちょこさんとおそろいになれます。

がんばってください。

※ちょこさんはたしか社会人3年目で取った気がします。

試験は4月/10月のそれぞれ第3日曜です。

テキストは同じく猫がいないので、↑と同じシリーズを選んでみました。

あ、これかなり難しいので、基本情報技術者試験、応用情報技術者試験取ってからがおすすめです。

基本情報技術者試験なら猫のテキストあるので対策もバッチリですね。

- 社会人(ガチ勢)向け

ここはおまけ的に本の紹介をすることにします。

CISO(Chief Information Security Officer 最高情報セキュリティ責任者)向けに情報セキュリティ実践ガイドです。

ちょこさんはこの本最近買ってまだパラパラと眺めたくらいですが、CISOに必要な観点が広く浅く網羅されている印象です。

あまりCISOに特化した本って少ないのと、この本は今年出版されたばかりなので、読んでみる価値はあるんじゃないかなと思います。

※日々の変化が激しい領域の本はなるべく新しいものを読むのがよいです。

◆今回のまとめ

というわけで、だいぶ長くなりましたが、ここ数日話題になったTrelloの件から始まり、類似の事例の紹介、情報セキュリティの基本的な考え方、さらに理解を深めるためには、をかなりぎちぎちに詰め込んだ内容になっていると思います。

きっかけは何にせよ、情報セキュリティに興味をもっていただけるニンゲンが増えるのであれば、ちょこさんはそのあたりの業界の端くれのうさぎとして嬉しいかぎりです。

炎上まつりの一連のニュースやお漏らしされた情報を眺めて楽しんだ各位、せっかくなので楽しんだその分、情報セキュリティについて少しだけ本格的に学んでみるとよいのではないでしょうか。

ちょこさんも全力で拡散させにかかってしまったので、罪滅ぼしというわけではないですが、noteを見てくださる各位の情報セキュリティリテラシーの向上のお役にちょっとでもたてるとよいなと思ってとりあえずノリと勢いで珍しく真面目に色々と書いてみた次第です。

ちなみにここまでで6,000字くらいでした。

今回も長文noteにお付き合いくださり、ありがとうございました。

もしこの記事を読んで(・∀・)イイネ!!って思っていただいた各位!チョコレート代のご支援とか、Amazonでお買い物する前にちょこさんのnote中のリンクを一度ポチっていただくとか、ぜひぜひよろしくおねがいします!

※一度リンク踏んでからお買い物していただくとあとでちょこさんがAmazon先生からお礼してもらえるのです。

それでは、これからもちょこさんをお気軽にご愛顧くださいませ。

また次回もよろしくおねがいします!

今後も取り上げてほしいトピックやご意見ご感想などありましたら是非コメントなどお寄せください。

質問箱もどうぞ。

ここから先は

¥ 500

いただいたサポート代はもれなくチョコレート代にあてさせていただきます!