TWSNMPをセキュリティーチェックする(準備編)

TWSNMP間で連携するためにWebサーバーを組み込みました。外部からアクセスできるようにするとセキュリティーが心配になります。TWSNMPのWebサーバーを経由してパソコンを操作されては大変です。syslogやSNMP Trapなどの受信もポートをオープンしているので心配です。そこでTWSNMPのセキュリティーチェックをした話です。

猫は、昨日の雷とスコールのような雨の方が心配なようです。

Webサーバーを組み込んだ話は、

です。

今回は、準備編としてセキュリティーチェックに使う2大無償のツールの話です。有償の高級ツールのほうが安全と思うかもしれませんが、無償のものでもかなり問題点を見つけることができます。多くの場合、テスト部門の人が使うツールかもしれませんが、プログラマーがこれらのツールを使って作りながらセキュリティーチェックすれば効率よくセキュリティーレベルを上げることができます。プログラマーとしての腕前も上がるということです。

OWASP ZAP

Webアプリケーションのセキュリティーチェックのためのツールです。

インストールは

からインストラーをダウンロードしてインストールするだけです。

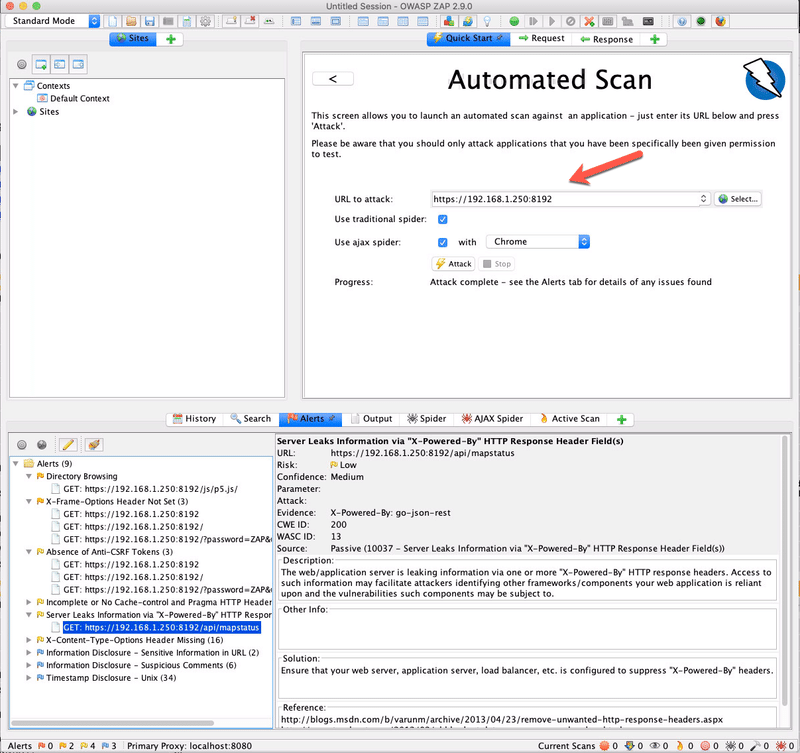

起動したら自動スキャンの画面で、TWSNMPにアクセスするURLを入力して<Attak>ボタンをクリックするだけです。

絶対、インターネット上のサーバーのURLを入力しないでください。あなたが攻撃者になってしまいます。

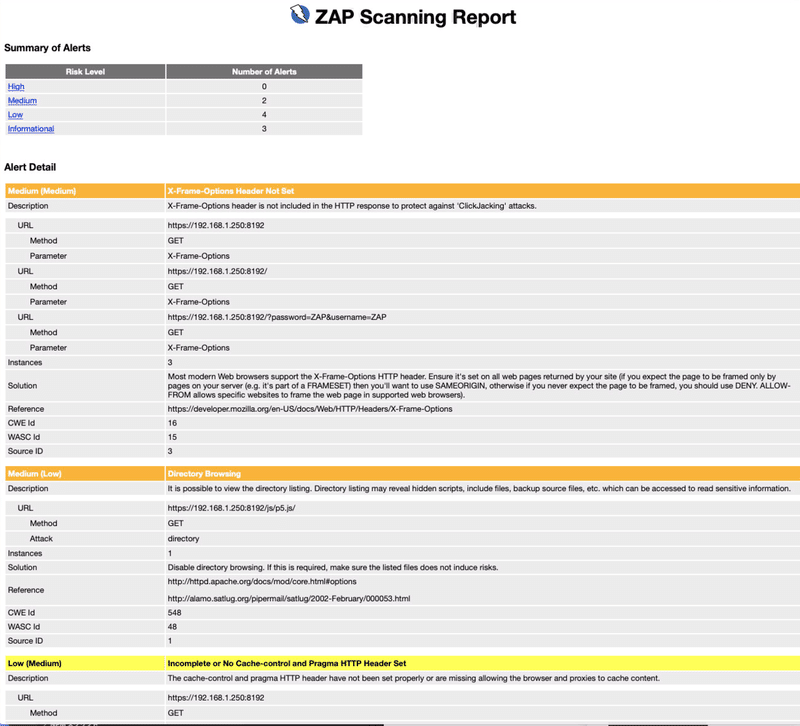

しばらくすると、Alertsのところに問題点がリストアップされます。ReportをHTML出力すると、

のような感じになります。中身の話は、解決編に書きます。

Nessus® Essentials

もう一つのツールは、Nessusの無償版です。プラットフォームスキャナーと呼ばれるもので、Webサーバー以外にオープンしているポートの脆弱性を診断できます。

から登録してダウンロードできます。

インストールの方法は

の動画がわかりやすいです。

こちらの診断結果は解決編で書きます。

つづく

開発のための諸経費(機材、Appleの開発者、サーバー運用)に利用します。 ソフトウェアのマニュアルをnoteの記事で提供しています。 サポートによりnoteの運営にも貢献できるのでよろしくお願います。