【追跡】ウクライナへのミサイル攻撃を遠隔操作していたのは誰か

ウクライナへのロシアの巡航ミサイル攻撃は民間人に多くの犠牲者を出した。なぜ民間施設をターゲットにしたのか、ミサイルを操っていたのは誰なのか。話題の調査集団べリングキャットが最新のテクニックを使って、謎のベールに包まれた組織の実態に迫る!

ロシアの攻撃は民間施設を破壊

10月10日の早朝、ロシアはウクライナの複数の主要都市に激しいミサイル攻撃を行なった。ウクライナ非常事態省によると、少なくとも20人が死亡、100人超が負傷した。

わが国の巡航ミサイルは高精度だと豪語するロシア。10日の攻撃はウクライナの軍事施設・司令部および電力系統を標的にしたと主張した。

しかし、オープンソースから得られる証拠を見ると、複数のミサイルが民間施設に撃ち込まれ、住宅や幼稚園、児童公園を破壊したとわかる。

ロシアにとって侵攻開始以来、最大規模となるミサイル一斉攻撃。しかし攻撃はそこで終わらなかった。翌11日も続き、少なくとも28発のミサイルが発射された。キーウ、リビウ、ヴィーンヌィツャ、ドニプロの市民は電力をまったく使えないか、断続的にしか使えなくなってしまった。

ウクライナのエネルギー・インフラに対する巡航ミサイル攻撃は翌週も続いた。

17日には、キーウをターゲットにした巡航ミサイル3発を撃墜したとウクライナが発表した。18日の朝、少なくとも3つの都市に対するミサイル攻撃が行われ、一部の都市は停電した。18日現在、民間施設や重要な公共インフラに対する攻撃は、戦争犯罪の可能性があると、国際的な訴追を担当するチームが調査している。

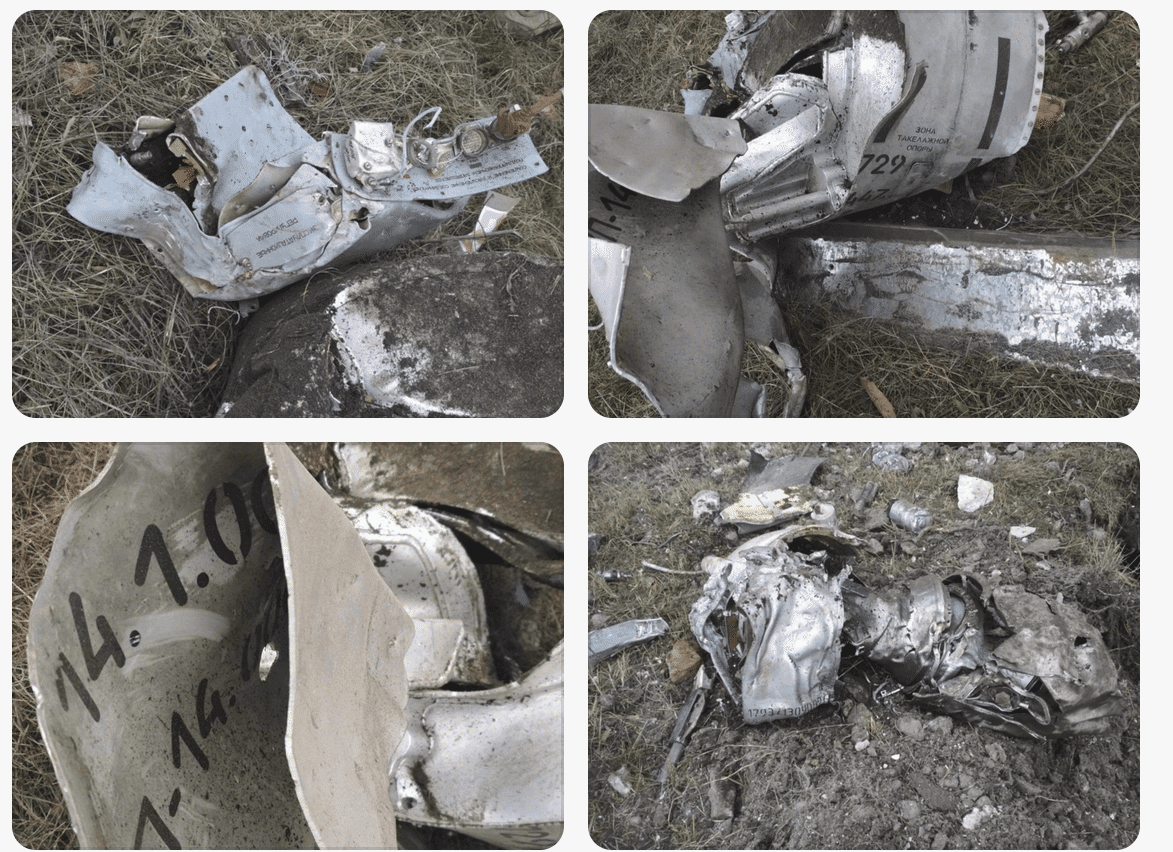

ミサイルの画像を分析してみると

ミサイルの残骸の写真を調べてみよう。10月10日と11日に発射されたミサイルの多くが有翼の巡航ミサイルだ。

海上発射型の「カリブル(3M-14)」

地上発射型のイスカンデル・システムを用いた「R-500(9M728)」

空中発射型の「Kh-101」

これらの種類があったことがわかる。

ロシアはこうしたミサイルが、関連する軍事ターゲットだけを破壊する高精度の兵器だと喧伝してきた。しかし、ロシアによる侵攻開始後、長射程巡航ミサイルは何度も民間のインフラを破壊し、数百の民間人を死傷させている。

例えば、初夏にはオデーサとミコライウの民間人居住地域にミサイルが落ちている。7月の中部の都市ヴィーンヌィツャに対する巡航ミサイル攻撃では、1日で27人の民間人が死亡したと報道されている。

非軍事ターゲットになぜミサイルが撃ち込まれたか、考えられる理由はこういうことだ。

・ミサイルが事前にプログラムされた飛翔経路を進むことに失敗した

・ターゲットを設定する際、情報に誤りがあった

・民間人への攻撃が意図的に行われた

4月と6月上旬の2例では、ロシアの巡航ミサイルは原子力発電所の上空を通過したが、かなりの低空を飛翔したため、誤作動もしくは部品落下などがあれば、原子力事故が引き起こされる危険性があった。

知られざる軍事エンジニアグループ

巡航ミサイルの飛翔や、凄惨な着弾現場の様子を写した画像・映像は、オープンソースに何百とある。それにもかかわらず、ミサイルのターゲット設定や進路のプログラムを、誰が担っているのかはよく知られていない。

ウクライナの民間人や公共インフラに対する意図的、あるいは無差別な攻撃は、戦争犯罪の可能性があり、誰が飛翔経路のプログラミングに関わっていたかは重要だ。

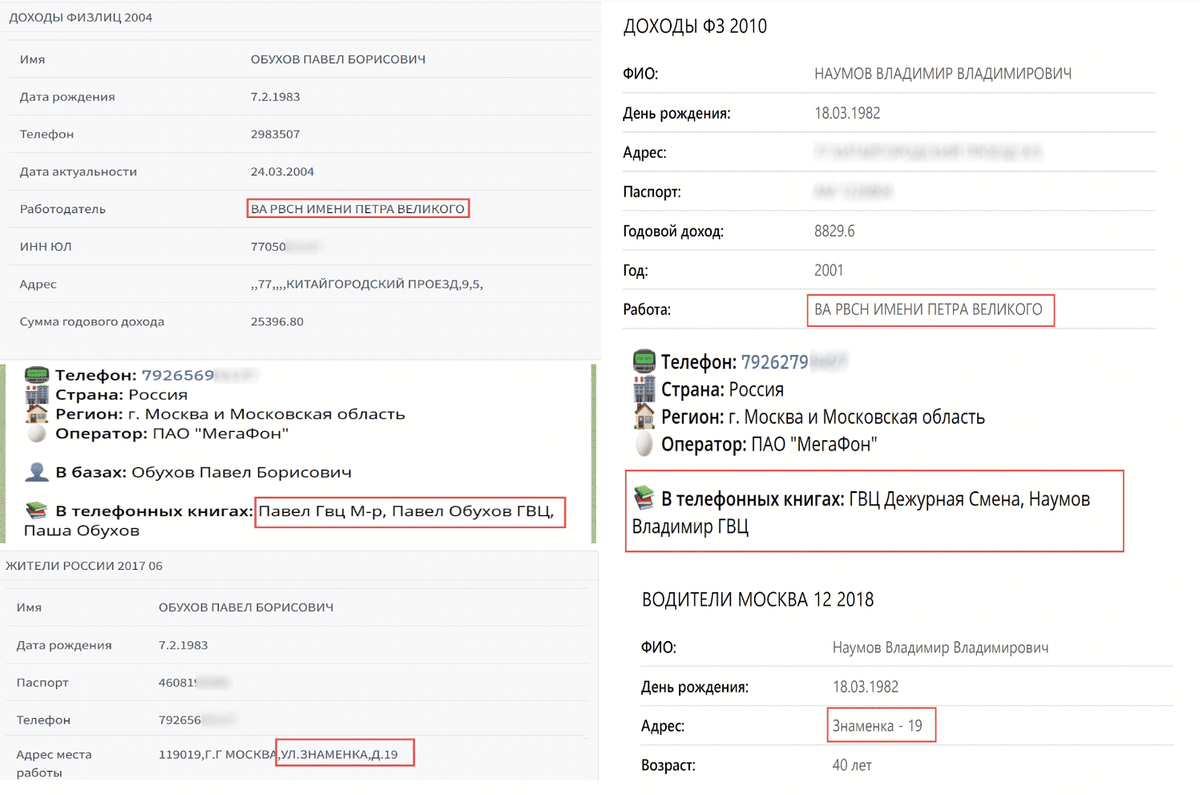

6か月にわたる調査で、ベリングキャットと調査パートナーの〈インサイダー〉、〈デア・シュピーゲル〉は、これまで知られていなかったグループを発見することができた。ミサイルのプログラミングについて教育を受け、経験を積んできた数十人の軍事エンジニアから成るグループだ。

電話記録のメタデータから、ロシアの高精度巡航ミサイルが数百人のウクライナ人を殺害し、数百万人のウクライナ人から電気と暖房を奪った攻撃を行う直前に、このグループのメンバーと上官たちとのあいだの連絡回数が急増したことがわかる。

モスクワのロシア国防省の本部と、サンクトペテルブルクの海軍本部の2カ所を活動拠点とするこのグループは、ロシア連邦軍の巨大な「参謀本部・主要計算センター」という部署(ГВЦ (GVC)と略されることが多い)の奥深くに隠されていた。

ベリングキャットとパートナーたちが特定したメンバーは、大半が若い男女で、夫婦も1組いた。多くはIT系の出身で、コンピューターゲームの業界にいた人物も存在する。

2016年から2021年の間、つまりロシアがシリアで巡航ミサイルによる攻撃を行なっていたとの同じ期間、ダマスカスにあるロシア軍司令部で勤務していた人物も数人いる。プーチン大統領から授与されたものを含め、様々な勲章を持つ人物もいた。

メンバーに接近してみると

ベリングキャットはGVC極秘部門のメンバーと特定した人物に、我々の調査結果が正しいかどうか、確認してほしいと連絡した。誰がターゲットを決めるのか、民間人被害は計算上のエラーなのか、それとも意図的に民間人をターゲットにしているのか、といった問いを並べた質問リストも用意した。

エンジニアの1人はGVCに所属していることを否定しなかったが、提示した質問に安全に回答することはできないと答え、記事を出すことを知らせてくれて感謝すると述べた。

別のメンバーは匿名を条件に、このグループがロシアの高精度巡航ミサイルの複雑な飛翔経路を手動でプログラミングする職務を担っていたということを意味する情報を教えてくれた。上官であるイゴール・バグニューク中佐の写真を数枚提供してくれたうえ、モスクワの国防省の建物の前でグループのメンバーがポーズをとっている集合写真も送ってくれた。

2人を除く他のメンバーは、電話やメッセージに反応しなかったか、もしくはロシア連邦軍に勤務していることをはっきりと否定した。ある将校は、電話の相手が〈インサイダー〉の記者だと分かったとたんに電話を切った。

GVCが何なのか知らないと言った人物もいた――メンバーの大半がGVCの徽章をつけた軍服を着てポーズをとっている集合写真を見せられたにもかかわらず、だ。

オープンソースで個人を特定

このロシア国防省内の極秘グループは、ミサイル工学とミサイル・プログラミングに重点を置くロシアの一流軍事学校の卒業生数千人分のオープンソースデータを解析することによって特定できた。

特に役立ったのは、モスクワに近いバラシハにある戦略ミサイル軍アカデミーと、サンクトペテルブルク近郊のプーシキン地区にある海軍工学学校だ。ロシアの最も高度な長射程ミサイルのプログラミングに携わる軍人のうち、少なくとも数人はこうした名門軍事学校で訓練を積んだのではないか、というのが最初の仮説だった。

ベリングキャットは、ロシアの闇データ市場で入手できる漏洩した雇用データや、電話入室システム(訳注:電話線を用いるドアホン)のデータを分析した。

メッセージアプリ「テレグラム」にあるGlaz BogaやHimeraSearchなどのデータ検索ボットを使用すると、卒業生の一部がGVCつまりロシア連邦軍の主要計算センターで働いていると電話連絡先リストに掲載されているとわかった。

特筆すべきことは、アプリでGVC勤務と掲載されている軍事ミサイル・エンジニアリングを専門とする卒業生の全員が、モスクワのズナメンカ通り19番地に居住または働いていると登録されていたことだ。なんとそこは、ロシア連邦軍参謀本部の公式な所在地なのである。

次回は知られざる組織「GVC」の実態と、そのメンバーたち、そしてミサイル攻撃との関係に迫る。【こちらをクリック】

(つづく)

取材・執筆 クリスト・グローゼフ

ベリングキャットのロシア主任調査レポーター。専門は安全保障上の脅威、領土外での極秘作戦、情報の武器化。2018年にイギリスで起きた神経剤ノビチョクによる毒殺未遂事件の犯人を追った調査報道により、グローゼフとチームはヨーロッパ報道賞(調査報道部門)を受賞した。

翻訳 谷川真弓

2022年10月24日

第2回 知られざるロシアの組織GVCとミサイル攻撃の関係とは

第3回 ロシアの極秘チームのメンバーとは何者なのか