脅威インテリジェンスの管理プラットフォームMISPの構築

近年、サイバーセキュリティの脅威はますます高度化し、多様化しています。企業や組織がデジタルトランスフォーメーションを加速する中で、サイバー攻撃者もまた、その手法を日々進化させています。このような状況の中で、予防的なセキュリティ対策だけでは不十分となり、リアルタイムでの脅威の検知と迅速な対応が求められています。ここで重要な役割を果たすのが「脅威インテリジェンス」です。本記事では「脅威インテリジェンス」の収集や管理、共有を行えるプラットフォーム「MISP」の構築手順を紹介します。

脅威インテリジェンスとは

セキュリティの世界では、常に新たな脅威が生まれ、進化しています。これらの脅威に対抗するためには、ただ防御策を講じるだけでは不十分です。そこで重要な役割を果たすのが「脅威インテリジェンス」です。では、脅威インテリジェンスとは具体的に何を指すのでしょうか?

脅威インテリジェンスとは、サイバーセキュリティの脅威に対抗するために必要な情報を指します。これには、攻撃者の戦術、技術、手順(TTP)、使用されるマルウェアの特徴、攻撃パターンなどが含まれます。これらの情報を収集、分析することで、未知の脅威に迅速に対応し、未然に防ぐことが可能になります。

脅威インテリジェンスの収集方法には様々ありますが、その中でも主要なものには以下のようなものがあります。

オープンソースインテリジェンス(OSINT):公開されている情報源から情報を収集する方法です。

ハニーポット:意図的に脆弱性を持たせたシステムを設置し、攻撃者を誘引して情報を収集する方法です。

ダークウェブの監視:犯罪者が情報交換を行う場所であるダークウェブを監視し、新たな脅威の兆候を探ります。

情報共有プラットフォーム(例:MISP):セキュリティコミュニティ間で情報を共有し、互いに脅威情報を更新し合う方法です。

収集した脅威情報を分析し、実際の防御策の立案やインシデント対応、リスク管理に活用することが、脅威インテリジェンスの目的です。このプロセスを通じて、組織は自らのセキュリティ体制を強化し、サイバー攻撃からの保護を図ることができます。

脅威インテリジェンスの収集は、サイバーセキュリティの管理と対策において非常に重要です。この収集プロセスを強化し、組織間での情報共有を促進する重要なツールの一つがMISP(Malware Information Sharing Platform & Threat Sharing)です。

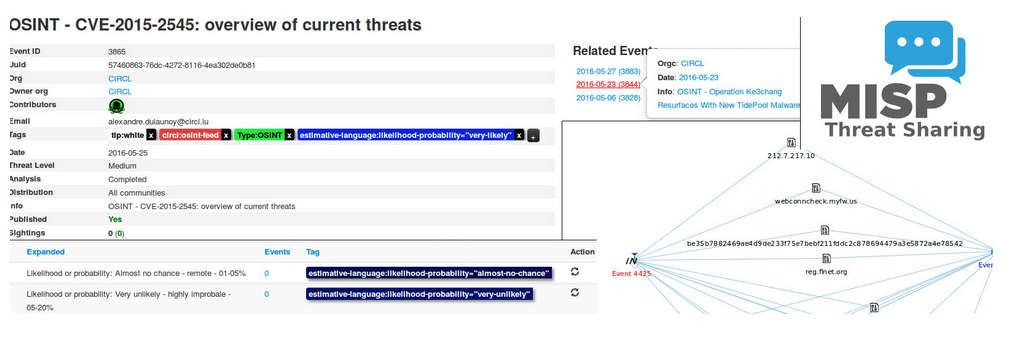

MISPとは

MISPは、マルウェアやサイバー攻撃に関する情報を共有するためのオープンソースプラットフォームです。サイバーセキュリティの専門家や研究者が、脅威インテリジェンスを効率的に共有し、解析することを目的としています。このプラットフォームは、攻撃者の手法、技術、手順(TTP)、マルウェアの特性、攻撃パターンなど、多岐にわたる脅威情報の収集、配布、共有を可能にします。

MISPを使用することで、組織は次のような利点を得ることができます。

迅速な脅威検出と対応:リアルタイムで共有される脅威情報を基に、迅速にセキュリティ対策を講じることが可能になります。

リスク管理の強化:現在および将来の脅威に関する情報を基に、より効果的なリスク管理戦略を立てることができます。

コミュニティとの連携:世界中のセキュリティ専門家や組織と情報を共有し、最新の脅威に関する知識を共有することができます。

MISPは、情報の整理やタグ付け、信頼性の評価など、高度なカスタマイズとフィルタリング機能を提供しています。これにより、組織は自身にとって最も関連性の高い脅威情報に焦点を当て、セキュリティ対策の効率を向上させることができます。

MISPの概要

MISPの基本構成単位には以下の要素があります。これらは、脅威情報を整理し、共有する際の基盤を形成します。

イベント(Event)

イベントは、特定のセキュリティインシデントや脅威情報を記述するための主要な構成単位です。一つのイベントは、特定の攻撃キャンペーン、マルウェアの感染拡大、システムの脆弱性の悪用など、関連する情報をまとめて扱います。

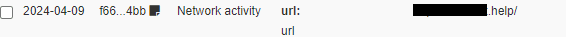

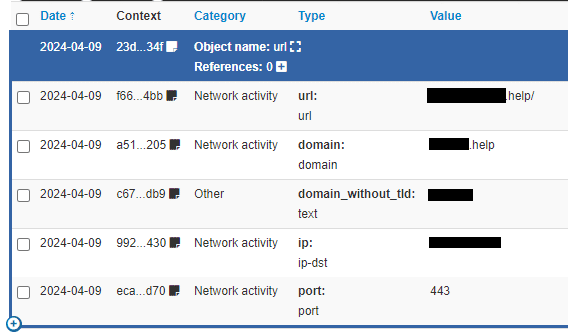

属性(Attribute)

属性は、イベントの中で具体的な情報の断片を表します。IPアドレス、ドメイン名、ハッシュ値、URL、電子メールアドレスなど、脅威に関連する様々なデータタイプがあります。これらの属性は、イベントの文脈の中で脅威の特徴を詳細に記述します。

オブジェクト(Object)

オブジェクトは、関連する複数の属性をグルーピングするために使用されます。例えば、マルウェアサンプルオブジェクトは、そのサンプルのファイル名、ハッシュ値、感染したURLなど、複数の属性を含むことができます。オブジェクトによって、より複雑な情報を構造化し、整理することが可能になります。

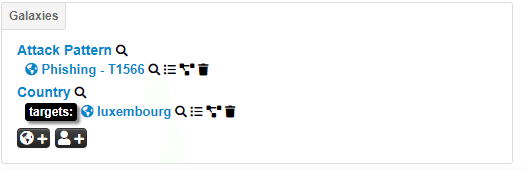

タグ(Tag)

タグは、イベント、属性、オブジェクトに追加されるラベルで、情報の分類や識別を容易にします。例えば、「APT攻撃」や「フィッシング詐欺」といったタグを使用して、情報の種類や関連性を示すことができます。

タクソノミー(Taxonomy)

タクソノミーは、タグを整理し、標準化するためのフレームワークです。これにより、異なる組織間で情報を共有する際の一貫性と理解を促進します。タクソノミーは、脅威の深刻度、情報の信頼性、攻撃の種類など、特定のカテゴリに基づいてタグを分類します。

タクソノミーを使うことで、複数のインスタンス間で共通のタグを利用でき、円滑に情報共有することができます。

タクソノミーは、Githubのmisp-taxonomyで定義されています。例えばTLP (Traffic Light Protocol)のタクソノミーを使うことで、情報の公開可能範囲をタグで規定することができます。

ギャラクシー(Galaxy)

ギャラクシーは、脅威アクター、マルウェア、攻撃方法など、特定の脅威情報の集合体を表すMISPの概念です。これは、複雑な脅威環境を理解しやすくするためのメタデータのレイヤーを提供し、特定の攻撃パターンやTTPs(戦術、技術、および手順)に関連する豊富なコンテキスト情報を含みます。 ギャラクシーはタクソノミー同様Githubのmisp-galaxyで定義されています。定義済みのギャラクシーには攻撃者グループの情報やマルウェアなどがあり、ギャラクシーを使うことでイベントやアトリビュートを補完することができます。

MISPのインストール方法

ここではAmazon Lightsailに作成したUbuntu 22.04 LTSにインストールする方法を紹介します。

1. MISP用のユーザーを作成

mispユーザーとホームディレクトリ/home/mispを作成

sudo adduser -m misp2. 必要なパッケージのインストール

1.システムを最新の状態に保ちます。

sudo apt update && sudo apt upgrade -y2.依存関係のあるパッケージをインストールします。

sudo apt install -y git curl gcc make autoconf libc-dev pkg-config libzmq3-dev libtool3. MISPのクローン

1.作成したmispユーザーへログインしホームディレクトリに移動します。

sudo su - misp

cd /home/misp/2.gitを使用してMISPをクローンします。

git clone https://github.com/MISP/MISP.git4. MISPのインストール

MISPをインストールするには、スクリプトを実行する必要があります。これらはMISPのリポジトリ内に含まれています。

1.インストールスクリプトの実行

cd MISP/INSTALL

./INSTALL.sh./INSTALL.shの実行でOSや依存関係のチェックがされます。正常終了した場合は続いてインストールオプションを指定して再度実行します。

./INSTALL.sh -c -D上記オプションMISP Core+Dashboardをインストールします。

以下の表記が出ていれば完了です。

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

MISP Installed, access here:

User: admin@admin.test

Password: admin

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

The following files were created and need either protection or removal (shred on the CLI)

/home/misp/mysql.txt

Contents:

Admin (root) DB Password: ************

User (misp) DB Password: ************

/home/misp/MISP-authkey.txt

Contents:

Authkey: ************

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

The LOCAL system credentials:

User: misp

Password: ************ # Or the password you used of your custom user

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

GnuPG Passphrase is: ************

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

To enable outgoing mails via postfix set a permissive SMTP server for the domains you want to contact:

sudo postconf -e 'relayhost = example.com'

sudo postfix reload

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Enjoy using MISP. For any issues see here: https://github.com/MISP/MISP/issues

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

you have mail※パスワード等は”*”で伏せています。

5. 起動確認

インストールスクリプトの正常終了確認後に実装したサーバーのドメインまたはIPアドレスにhttpsでアクセスします。

https://{domain or IP}/

アクセス後は4. の最後に出力された初期ユーザーとパスワードでログインし、パスワード変更を行います。

変更後に「home」をクリックし以下の画面が表示されれば完了です。

まとめ

脅威インテリジェンスの収集と共有は、現代のサイバーセキュリティ対策において不可欠な要素です。MISP(Malware Information Sharing Platform & Threat Sharing)は、この重要な課題に対処するための強力なツールを提供します。イベント、属性、オブジェクト、タグ、タクソノミー、ギャラクシーといった基本的な構成単位を通じて、脅威情報の詳細な記述、分析、共有が可能になり、セキュリティコミュニティ間での効率的な協力を支援します。

MISPを活用することで、組織はリアルタイムで共有される脅威情報に基づいて迅速に脅威を検出し、対応することができます。また、現在および将来の脅威情報に基づいて効果的な戦略を開発し、リスク管理を強化することも可能です。さらに、世界中のセキュリティ専門家や組織との知識共有を通じて、最新の脅威に関する情報を得ることができます。

お知らせ

電巧社ではセキュリティ分野専門のブログも公開しています。ゼロトラストセキュリティを始めとした、ランサムウェアへの対処法等を紹介しています。こちらもよろしくお願いします。

出展・バージョン情報

※画像の出展( https://www.misp-project.org/features.html)

※画像の日付(2024/05/09)