Googleドキュメントがフィッシングサイトとして利用される

この2,3週間ほど、私のメールボックスにほぼ毎日bitFlyerのフィッシングメールが届くようになりました。

私はサイバーセキュリティ分野での調査研究をしており、このような詐欺メールはさして珍しいことではありません。しかしこのフィッシングメールが誘導する先のフィッシングサイトは、あまり他に見ない特徴を持っています。そして今後の脅威となる可能性が高いと感じ、この文章を書きました。

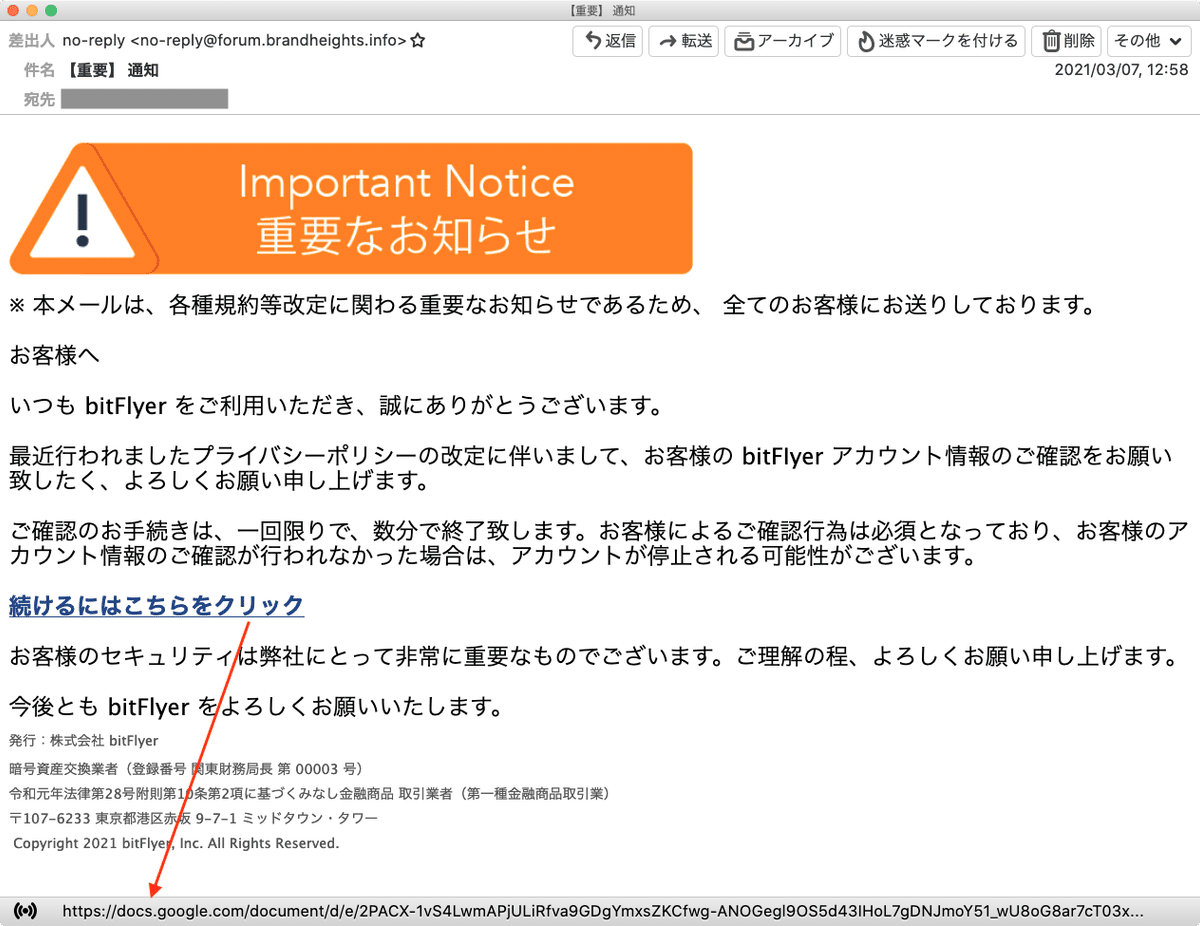

フィッシングメール

届いたフィッシングメール自体は、よくあるタイプのものでした。不正なログインがあったからすぐ確認しなさい、と人を慌てさせてリンクをクリックさせる、一般的な手口です。

しかしこのリンク先が、2週間ほど前からGoogleドキュメントへのリンクとなったのです。

リンク先はGoogleドキュメント

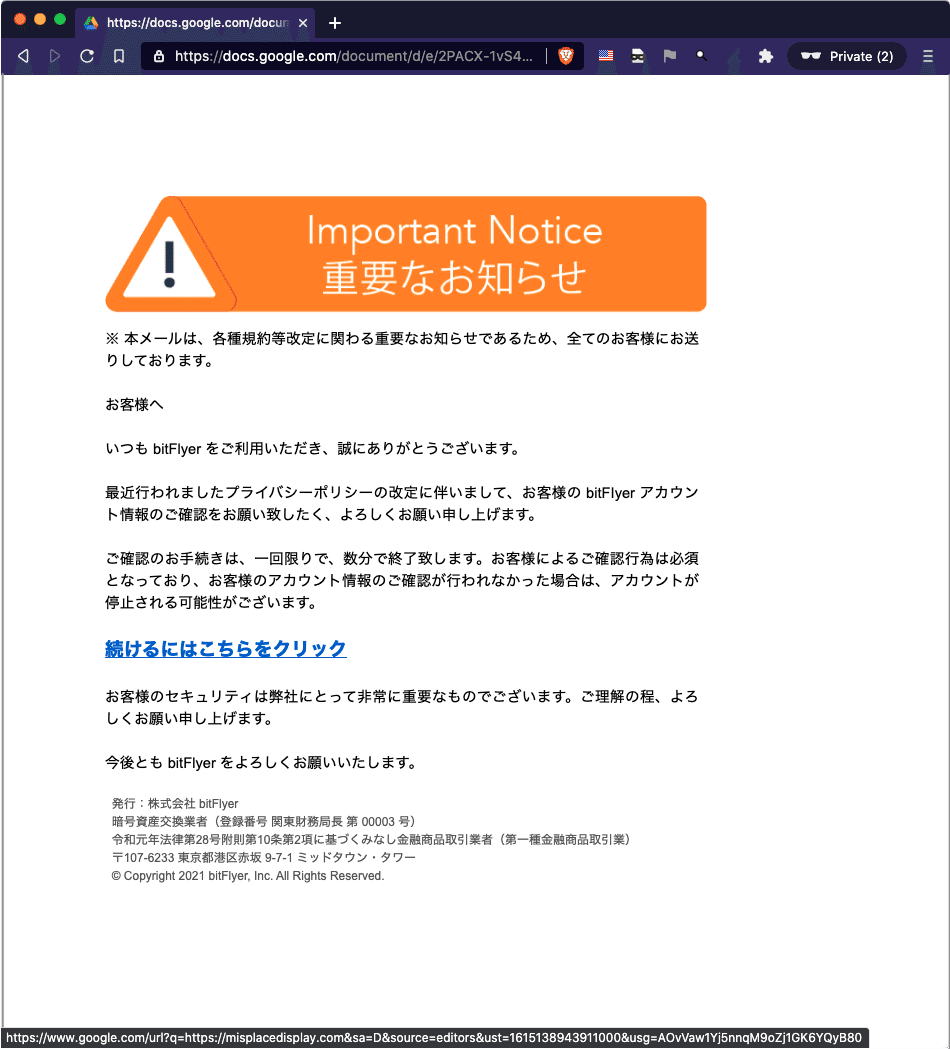

Googleドキュメントで作られたフィッシングサイトがこちらです。

見て分かるように、厳密にはこれはフィッシングサイトではなく、誘導サイトです。しかしページの作りは精巧で、メールとほぼ同じデザインをしているため、多くの人はさして疑問も持たずにクリックしてしまうでしょう。

このように、リンクはGoogleのリダイレクト機能を利用しており、一般的なユーザならば「これはGoogleの何かのサービス内であろう(だから安全だろう)」と考えてしまうのも仕方が無い作りとなっています。

Googleドキュメントの共有のしくみ

ここで、Googleドキュメントの共有のしくみを復習しておきましょう。Googleドキュメントには見せ方によりいくつかの共有方法があります。

1. Googleドライブにドキュメントファイルを置いて、Googleドライブの機能として共有する

https://docs.google.com/document/d/1Zj7KqQS-M6ev-FmEzt--FQtroxTE6TMuzKfQ_99YGoo/edit?usp=sharing

2. 「ファイル」→「ウェブに公開」を選択し、Webページのリンクとして共有する

https://docs.google.com/document/d/e/2PACX-1vSzoYa-nM4eRTXmiXRUXGC5vweNWpyGUhC54rhAYAflb_KjCt6DwZVSkLrtNNVHdWLjJZ5GgJXta9eY/pub

3. 2.とほぼ同じだが、「ファイル」→「ウェブに公開」の選択画面で、「埋め込む」を選択する

https://docs.google.com/document/d/e/2PACX-1vS88fbmBk2vtdcEXggNb0HFGwYomJf1l8yRhNHcqe6g3bFeBzxKWyyPzPlUV5Jx7if-tpfQsekGDTnp/pub?embedded=true

見分け方は簡単で、1.の方法ではリンクの最後が /edit?usp=sharing になります。2.の方法では /pub です。そして3.の方法では、/pub?embedded=true となります。

これら3つの方法の、見え方の違いも確認しておきましょう。

1.の方法では、複数人での共同作業が想定されており、ほぼGoogleドキュメントの操作と同じ画面となります。

一方、2,3の方法では「ウェブに公開」の名の通り、ドキュメントファイルというより普通のWebページとして見えます。しかし一つ大きな違いがあります。

2.の場合は、ページに強制的に「公開元: Googleドライブ – 不正行為の報告」というリンク付きのフッターが付けられます。

しかし3.の場合は、もともと埋め込みを想定しているためフッターがつきません。このため本当に普通のWebページのように見えます。

知識がなければ、これがGoogleドキュメントであるとは思わないでしょう。

Takedownできない!

先ほどの3.の形式でウェブに公開した場合、不正行為の報告リンクが付きません。そのため我々のようなセキュリティ研究者がGoogleに報告することができません。

この場合、いったん後ろの「?embedded=true」を削除して2.の形式にすればリンクが出てくるので報告することができます。ただしこの報告には、Googleアカウントへのログインが必要です。ログインした状態でフィッシングサイトのリンクを訪問することは好ましくないため、ログアウトした状態で「報告」をクリックし、表示される正規のログイン画面でログインすると良いでしょう。

しかし私は2週間ほど前から報告していますが、これらサイトは残念ながらフィッシングサイトとしてみなされていないようで、現在も元気に生きています。それどころかGoogle Safe Browsingの報告もGreenとなっており、悪性サイトとはみなされていません。どうやらログイン画面が無いただの悪性サイトへのGoogleドキュメントは、悪性サイトとはみなされないようです。

これは攻撃者にとっては非常に便利です。絶対にTakedownされない強固なリダイレクタを、インターネット上に簡単に、そして無料で用意できるのです。しかもそのドメインは、世界でもトップレベルの信用があるgoogle.comです。

もう一つの問題:ページ内のリンク

「ウェブに公開」で公開した場合、ページ内のリンクは全て強制的に置き換えられます。これは以下のように、google.com からのリダイレクトに変換されます。

https://www.google.com/url?q=<実際のリンク先>&sa=D&source=editors&ust=<番号>&usg=<token?>

なぜこのようなことをするのか、Googleの意図は分かりませんが、セキュリティ的にも、そしてプライバシー的にも正しくないのは確かです。

そしてフィッシング詐欺を考えると、一番の問題は「すべてのリンク先がwww.google.comドメインになる」ということです。

これはフィッシング詐欺を行う者にとっては非常に好都合であり、逆に一般の方には脅威となります。現在、多くの場で「リンク先のドメインを確認しましょう」という啓蒙がされていますが、google.comは信用できるドメインと考える人が多いでしょう。しかしこの誘導方法が広く使われるようになると、google.comは非常に危険なドメインとなります。

結論と対策

・ 現在、Googleドキュメントの共有機能を利用したフィッシングサイトが発生しています。

・ これらのリンク先はすべてがgoogle.comドメインとなっており、多くのフィルターをすり抜ける可能性が高いです。

・ フィッシングメールのリンク先がgoogle.comドメインであっても、安全と判断する要素にはなりません。

・ Google社は、Google Safe Browsingを docs.google.com にも適用すべきです。

・ Google社はGoogle Docsを「Webとして公開」の際に、強制的にリンクを変換すべきではありません。

・ Google社は、埋め込み形式でのGoogleドキュメントにも適切な不正行為の報告先を備えるべきです。

IoC

hxxps://docs[.]google[.]com/document/d/e/2PACX-1vS4LwmAPjULiRfva9GDgYmxsZKCfwg-ANOGegl9OS5d43IHoL7gDNJmoY51_wU8oG8ar7cT03xGtjBr/pub?embedded=true

hxxps://docs[.]google[.]com/document/u/6/d/e/2PACX-1vS1DVkfrujAJSa7Oo5LRr8jtgkPtT5BKcHXfEsyeMxH3tajBDGtB25uIKMsQpb0kAHMA4JPgKbVhuw7/pub?embedded=true

hxxps://docs[.]google[.]com/document/d/e/2PACX-1vTiFrwznBwuBY5R7cvDIDLRqjmwBYLBNXrRVZb_sqA4bIR4Kwp5DXSjcE82vcMnv6G9uOiZAFDFcfYF/pub?embedded=true

hxxps://docs[.]google[.]com/document/d/e/2PACX-1vTj_-LDjFUxvxSbW2yIvTtMKlHHWB0XalRXb_SxzUB7mvM23nXXvOr35_pPdLtnvLm7Bo8pC5oao0JN/pub

この記事が気に入ったらサポートをしてみませんか?