モバイルアドフラウド(ファントムインストール)

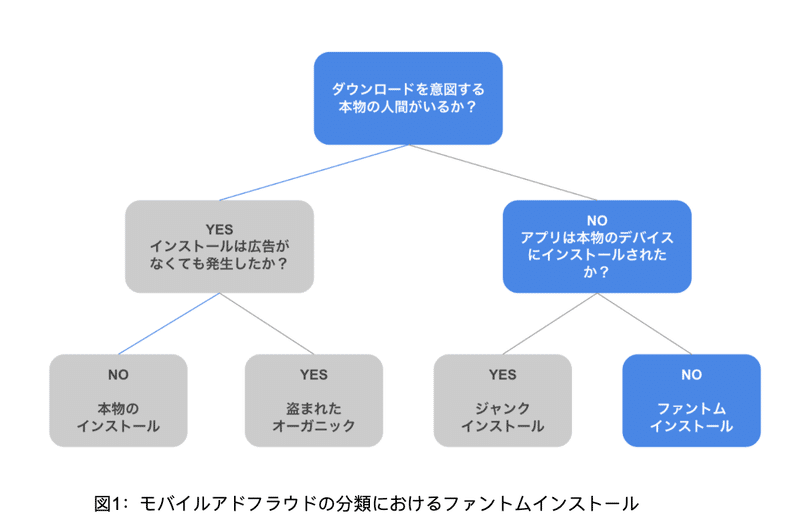

モバイル広告フラウドは3つのカテゴリに分類されます。ここではファントムインストールをご説明します。またジャンクインストールとオーガニックポーチング(本来オーガニックであるべきインストールが盗まれたもの)に関する記事は別途紹介します。

これは、ジャンクインストール(インストールファームやインセンティブ広告のような実際の人間が生み出すものの、価値の無いフラウドインストール)、及びオーガニックポーチング(本来オーガニックであるべきインストールが盗まれて計測されるもの)とは異なります。

私たちが観測する中で最も一般的なファントムインストールは、MMPのSDKスプーフィングを行うタイプと、アプリの古いバージョンを新しいバージョンとして偽装するタイプです。

その物量に理論的な上限がないため、ファントムインストールはアドフラウドの最も危険な形になり得ます。

オーガニックポーチングは、オーガニックインストール数がその上限となり、ジャンクインストールは、インストールファームで働く人間の効率によってその数量が制限されます。

ただし、ファントムインストールは通常、悪意のあるコードによって実行され、MMPがデータを処理する限りいくらでもインストールを生成させる事ができます。

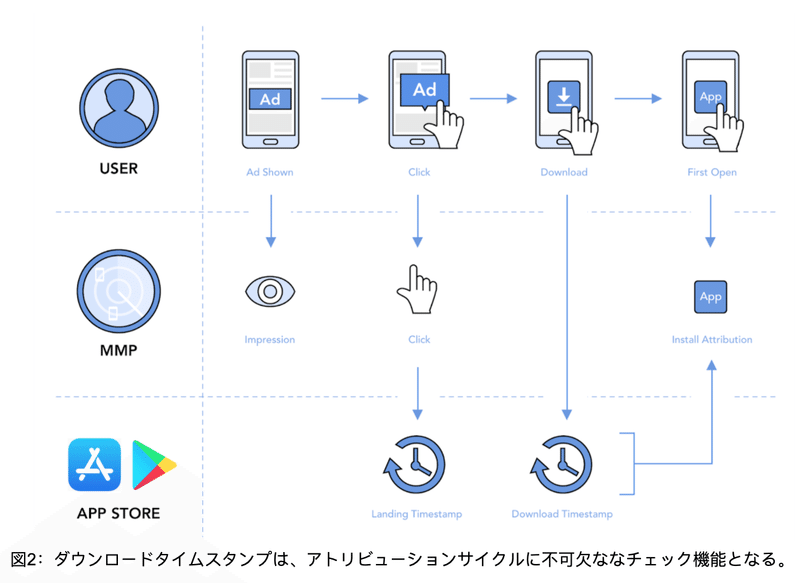

ファントムインストールが多くの場合どのように発生するかを理解するには、アトリビューションプロセスの本質を理解することが役立ちます。

モバイルアトリビューションプロセスを理解する

ファントムインストールがどのように起こるかを理解するには、図2に示される アトリビューションプロセスを理解することが役に立ちます。

通常の流れとして、ユーザーは広告を閲覧し、場合によってはその広告をクリックします。

これにより、対応するインプレッションとクリックのイベント情報がMMPのサーバに転送されます。ただし、その後ユーザーがアプリストアにアクセスしアプリをダウンロードしている間、MMPは何も感知することができません。ユーザーが実際に初めてアプリを起動し、アプリが「起動」イベントの情報をMMPに送信して初めて、MMPはユーザーを認識することができます。MMPがこのアプリ内でこのユーザーを初めて接触した場合、このユーザーによるイベントがMMPにより「インストール」として認識されます。

フラウド業者はこのプロセスを悪用し、ファントムインストールを発生させます。フラウド業者にとって、偽のインプレッションおよびクリックイベントを生成してその情報をMMPに送信することは非常に簡単です。「起動」イベントの偽装は少し難易度が上がりますが、通常、実際のデバイスにインストールされた悪意のあるSDKを利用することで偽装を実現します。悪意のあるSDKは、MMPサーバーがインストールと誤認してしまう、偽の「起動」イベントをMMPサーバーに送信するのです。

図の最後の箇所では、Google PlayとiTunesによるタイムスタンプを追加することで、MMPが持つデータとのギャップを埋めています。これらのタイムスタンプは近年に導入されたものであり、アプリがMMPの古いSDKバージョンを実装している場合は使用できない可能性があります。

その結果として、ストアのタイムスタンプが取得可能な場合、ファントムインストールの確認は比較的簡単な一方、ストアのタイムスタンプが取得できない場合、ファントムインストールを見逃すリスクは遥かに大きくなります。

チェック1:インストールのタイムスタンプ

GoogleとAppleは、図2の死角を埋めるタイムスタンプを導入することで

アドフラウドとの戦いに大きく貢献しています。これによりMMPはクリックから アプリ起動までのユーザーに関する信頼できるデータにアクセスできるようになりました。

Google Playは2017年後半にReferer APIを導入し、Google側が保持する記録に照らし合わせてインストールのタイムスタンプを検証できるようにしました。ダウンロードのタイムスタンプを受け取るには、ユーザーの携帯端末がGoogle Playストアを経由する必要があります。

またプライバシー上の理由から、タイムスタンプのリクエストは携帯端末とその固有のADIDから直接行われる必要があります。すべてに問題がなければ、そのアプリはMMP側からみて信頼できる「インストール」イベントを発火します。

インストールタイムスタンプにより、インストールが本物であるかどうかを簡単に確認できます。アプリがGoogle Referrer APIと互換性のあるSDKバージョンを使用している場合、高い信頼度で簡単にインストールを検証できます。ただし、これが可能なのは MMPからGoogle Referer APIの結果が渡された場合のみです。本記事の公開時点では、すべてのMMPが広告主に同等のレベルの透明性を提供しているわけではありません。

このプロセスはiOSでも同様で、App StoreがMMPに「インストールレシート」を提供します。すべてのMMPがiOSのインストールレシートをチェックしていると主張していますが、実際にチェックされているかどうか定かではありません。Androidと同様に、すべてのMMPがiTunesのレシートIDまたはタイムスタンプを共有する事を私たちは推奨しています。これにより、広告主はより高い透明性を保ち広告運用することが出来るからです。

さらに、MMPは広告主に対してポストバックを通じて透明性の高いインストールデータを提供することで、モバイルのエコシステムをサポートしています。

この記事が公開された時点では、何らかの形でこのデータを広告主に提供していたのは、MMP業者全体の約半数のみでした。もしMMPを選定中なのであれば、これらのデータが取得出来るかどうか、というポイントを基準の1つに含め検討した方がよいでしょう。

もしどれかのMMPを既にご利用の場合、これらのデータへのアクセス方法をMMPのアカウント担当者に尋ねるのが良いでしょう。

この記事により、全てのアプリ運営者がSDKを最新バージョンに更新することの重要性の認識する一助になればと考えています。

古いSDKはアドフラウドのリスクを劇的に高めるため、SDKを今すぐ更新する事を強く推奨します。

チェック2:バージョンデータ

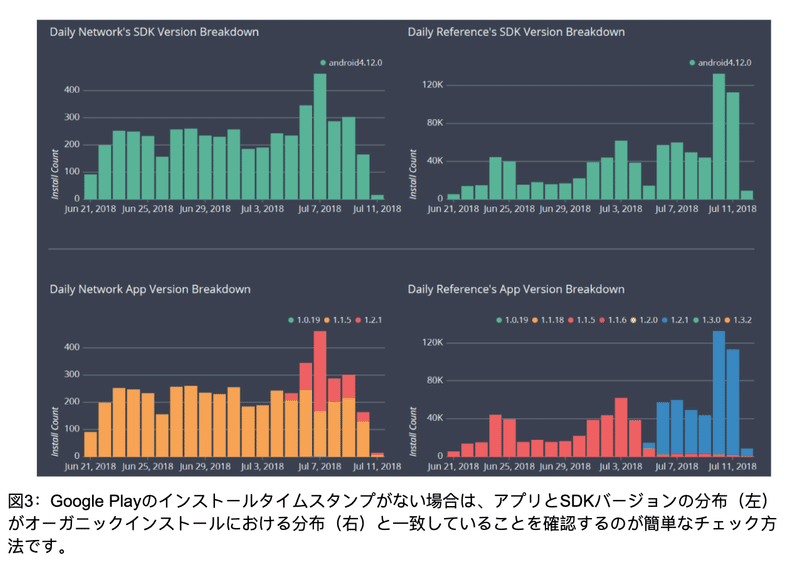

前のセクションでは、インストールのタイムスタンプデータがあれば、ファントムインストールを簡単に発見することが可能なことを説明しました。

しかしながら、多くのアプリは’(本ブログの原文公開時は)古いSDKバージョンを実装しているため、ファントムインストールの大きなリスクがまだ残っています。

アプリストアのダウンロードデータを取得できない場合、ファントムインストールの検出は難しくなります。もしそのような場合は、(1)アプリバージョンまたは(2)SDKバージョンの不一致を探すことを推奨します。たとえば、上の図3では、右下のオーガニックインストールのグラフから、期間中にアプリのバージョンが1.1.5から1.2.1にアップデートされたことが分かります。

調査対象のアドネットワーク(左側)も同様のバージョン分布を示しているため、疑わしいとは考えられません。

下記のケーススタディでは、これまでに説明した2つのチェック方法(チェック1&チェック2)により、ファントムインストールを検出することができた実際のケースについてより詳細に説明します。

ケーススタディ

このケーススタディでは、複数のアドネットワークを使用して新規ユーザー獲得キャンペーンを実施する、大規模なモバイルコマースアプリを取り上げます。

この広告主はアドフラウドの新たな手口を見つけ出すため、MOLOCOのDoubleCheckを 活用し、出稿先アドネットワークの問題を発見し、是正しました。

チェック1:インストールのタイムスタンプ

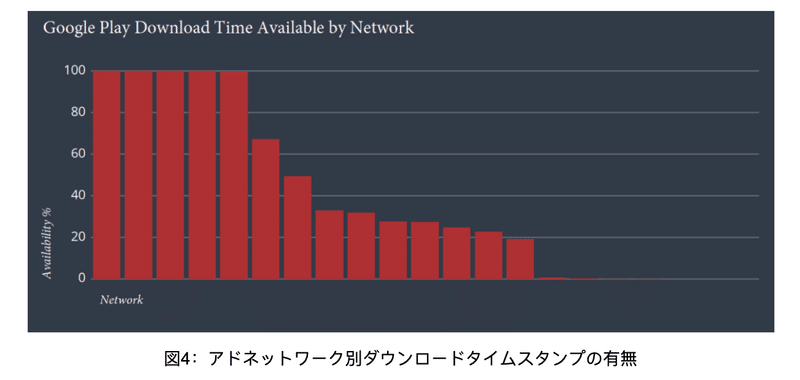

まずはGoogle Playのダウンロードタイムスタンプの有無を確認しました。

Google Playのダウンロードタイムスタンプの有無は、出稿先のアドネットワークごとに大きな差がありました。5つの健全なアドネットワークは、ほぼすべてのインストールにおいてダウンロードタイムスタンプを保持していました。しかし、8つの怪しいアドネットワークは、ほとんどのインストールにおいてタイムスタンプを保持していませんでした。残りのアドネットワークはSDKのアップグレード中であったため、タイムスタンプは部分的にしか保持されていませんでした。

チェック1の結果として、上位5つのアドネットワークにはファントムインストールのリスクが無いと立証することができましたが、残りのアドネットワークには追加検証が必要でした。

チェック2:バージョンデータ

2番目のグループのアドネットワークは、多くのインストールでGoogle Playのダウンロードタイムスタンプが欠落していたため、より詳細に検証する必要がありました。

オーガニックのデータと比較したところ、それらのデータに異常な特徴を発見できました。

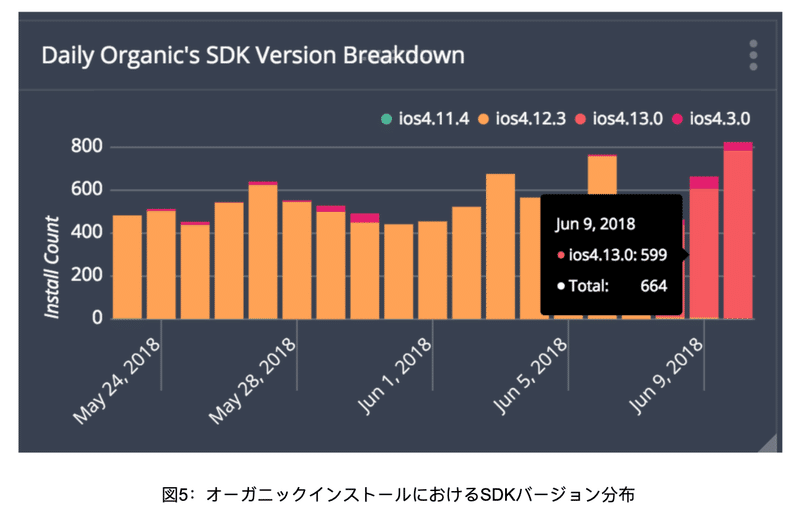

上のグラフ(図5)は、オーガニックインストールのデータで、該当期間中にSDKバージョンが4.12.3から4.13.0にアップデートされたことが分かります。

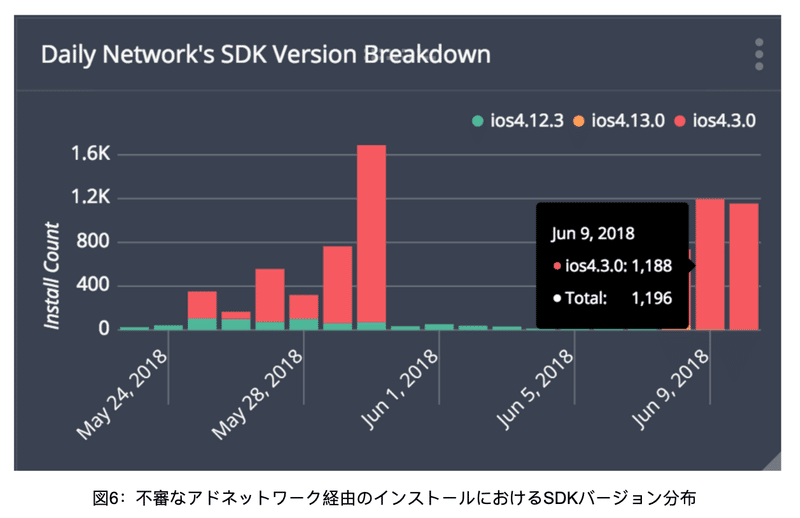

下のグラフ(図6)は、嫌疑のあるアドネットワーク経由のインストールにおけるSDKのバージョンを表しています。

このアドネットワークから発生したインストールのSDKバージョンは主に4.3.0ですが、これはかなり古いバージョンです。このバージョンの不一致から、上記アドネットワークが不正を働き、ファントムインストールを発生させていると明らかに判定することができます。

ここで最も奇妙なのは、オーガニックデータにおいても、かなり古いSDKバージョン4.3.0 (ピンク色) が一定数確認できる点です。

私たちはこの奇妙な点について、不正アドネットワークが古いSDKバージョンのインストールを多く生成する際に、一部をオーガニックに見せかけてMMPにデータ転送していると推測しています。これは、不正アドネットワークが偽のインストールを正当化するために、意図的に行われていると考えられます。

また、私たちは古いSDKバージョン4.3.0を持つインストールのアプリ内購入率についても検証しました。オーガニックと広告経由、どちらのインストールにおいてもアプリ内購入が無かったため、古いSDKバージョンを持つインストールは全体的に不正だと容易に判定できました。

参考文献)

https://www.adjust.com/blog/sdk-spoofing-fraud-and-adjusts-solution/

https://www.appsflyer.com/blog/new-approach-advanced-fraud-bot-protection-macro-behavioral-modeling/