サイバー攻撃の実行プロセスと攻撃種類

はじめに

現代社会において、サイバーセキュリティは企業や政府機関、個人にとって無視できない重要な課題である。特にサイバー攻撃は、その手法の進化と共に、我々の日常生活や経済活動に甚大な影響を与える可能性がある。本稿では、サイバー攻撃の実態と分類に焦点を当て、それらがどのようにして我々のデジタル世界を脅かしているのかを紹介する。

サイバー攻撃は多岐にわたり、その手法も常に変化している。攻撃者は新たな技術を駆使して防御機構を突破しようとするため、防御側もまた技術の進化に合わせて対策を進化させなければならない。このような背景から、サイバー攻撃の実態を理解し、適切な対策を講じることは、セキュリティを確保する上で極めて重要である。

本稿ではまず、現在のサイバー攻撃のプロセスを概観し、その後でサイバー攻撃の種類を詳述する。これには様々な攻撃手法が含まれるが、それぞれの攻撃がどのようにして実施され、どのような影響を及ぼすのかを示す。

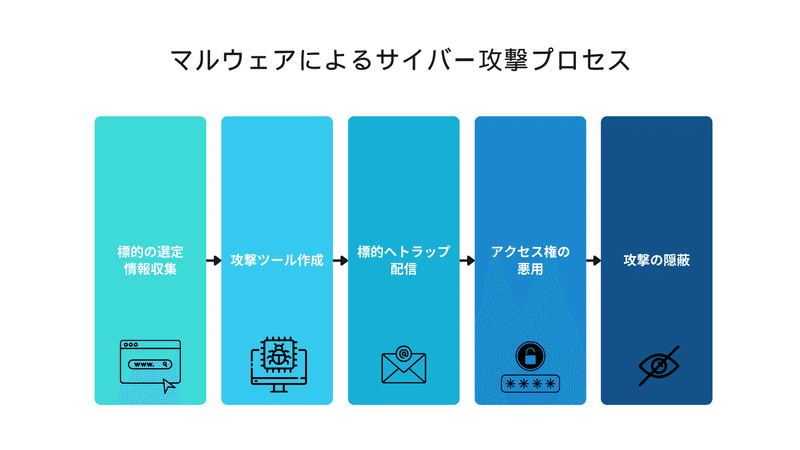

サイバー攻撃の実行プロセス

サイバー攻撃は、コンピュータやネットワークシステム、データを対象に不正アクセスや操作を行う行為である。今回はマルウェアを例に、サイバー攻撃が行われる一般的なプロセスに焦点を当て、その実態を明らかにする。

1. 標的の選定と情報収集

サイバー攻撃の最初の段階は、標的の選定と情報収集である。攻撃者は、標的となる組織のネットワーク構造、使用している技術、従業員情報などを詳細に調査する。この情報は公開されているデータやソーシャルメディア、さらにはダークウェブ上で入手されることが多い。攻撃者はこの段階で使用するツールや手法を選定し、攻撃の成功率を高めるための戦略を練る。

2. 攻撃ツール作成

次に、攻撃者は収集した情報を基に攻撃ツールやマルウェアを作成または改変する。この段階で、特定の脆弱性を狙うエクスプロイトコードが開発されることもある。武器化されたマルウェアは、標的のシステムに侵入するための鍵となる。メール添付ファイルや偽のウェブサイト経由で配布されることが最も一般的だ。

3. 標的へトラップ配信

武器化されたマルウェアは、さまざまな手法を用いて標的に配信される。最も一般的な手法は、フィッシングメールを用いた手法である。攻撃者は、正規のコミュニケーションに見せかけて、標的の従業員にマルウェアを含むリンクやファイルを開かせる。

4. アクセス権の悪用

マルウェアが標的のシステムに侵入した後、攻撃者はこれを悪用してさらなるアクセス権を獲得する。この段階で、管理者権限の取得、追加のマルウェアのインストール、データの抽出などが行われる。これにより、攻撃者は標的組織のシステムを完全に制御下に置くことが可能となる。このプロセスは数時間から数週間にわたってステルスに進行される。

5. 攻撃の隠蔽

攻撃者は、検出を避けながら標的システム内での活動を継続する。これには、ログの削除や通信の隠蔽、定期的なマルウェアの更新が含まれる。攻撃者は、長期間にわたって情報を盗み出すために、これらの手段を用いることがある。持続可能なアクセスは、特に産業スパイ活動や高度な持続的脅威(APT)攻撃において重要な役割を果たす。

サイバー攻撃の種類

サイバー攻撃は多種多様であり、その手法も日々進化している。今回は代表的な攻撃方法をする。

1. マルウェア攻撃

マルウェアは「悪意のあるソフトウェア」を意味し、ウイルス、ワーム、トロイの木馬、ランサムウェアなどが含まれる。これらはシステムに侵入し、損害を与えるか、機密情報を盗み出すことが目的である。マルウェアは通常、リンクをクリックするか、感染したファイルをダウンロードすることで端末に侵入する。侵入後、マルウェアはデータを盗み出したり、システムを破壊したりする。

2. フィッシング攻撃

フィッシング攻撃は、正規の組織を装い、個人情報や財務情報を盗み出す詐欺的な手法である。攻撃者は、信頼できる組織からのメールやメッセージと偽って、被害者にログイン情報やクレジットカード情報などを入力させるためのリンクを送信する。この攻撃の危険性は、ユーザーが警戒心を持たずに情報を提供してしまう点にある。

3. DoS/DDoS攻撃

DoS(Denial of Service)攻撃およびDDoS(Distributed Denial of Service)攻撃は、ターゲットのウェブサイトやサーバーに対して過度のトラフィックを送信し、正規のサービスを利用できなくする。DDoS攻撃は複数の攻撃元から同時に行われることが多く、その防御が実質不可能な厄介な手法である。

4. エクスプロイト攻撃

ソフトウェアの脆弱性を悪用するエクスプロイト攻撃は、未修正のバグや設計ミスを突く。攻撃者はこれを利用して不正アクセスを行い、システムを制御下に置く。この攻撃は防御が困難であり、ソフトウェアベンダーは定期的なパッチの配布によって対応を試みている。ただし、全てのユーザーが速やかに更新を行うわけではないため、攻撃の機会が生まれる。この脆弱性がアップデートパッチにより修正される前に行われる脆弱性への攻撃は、ソフトウェアの開発者やセキュリティチームに対応策を講じる時間がない、ということからゼロデイ攻撃とも呼ばれる。

5. 中間者攻撃(MITM: Man-In-The-Middle Attack)

中間者攻撃(MITM)は、通信の中間点でデータを傍受し、操作する技術である。攻撃者は、二者間の通信を盗聴するか、または通信内容を改ざんして情報を悪用する。MITM攻撃は、通信が暗号化されていない、または安全でないネットワークを利用する場合に特に有効である。

6. サプライチェーン攻撃

サプライチェーン攻撃は、企業が依存する外部のサービスやソフトウェアプロバイダーを標的とすることで、間接的に複数の組織に対して影響を与えるサイバー攻撃である。この攻撃方法は、サプライチェーンの任意のポイントにおけるセキュリティの弱点を利用して、悪意のあるコードを組み込むか、信頼できるシステム経由で悪意のある活動を行う。最終的には、多くの企業や消費者に被害を及ぼす可能性がある。

終わりに

サイバー攻撃は、その形態が多岐にわたり、絶えず進化している。本記事を通じて、サイバー攻撃が単一の形態に留まらず、さまざまな技術の集約であるということが理解されただろう。また、攻撃の種類ごとに特徴や目的が異なることから、それぞれに適した対策が必要であることが認識されるべきである。防御策を講じるにあたっては、これらの攻撃の種類を理解し、その背後にある意図や技術を見極めることが不可欠だ。

以上より、我々はサイバーセキュリティの最新情報に常にアップデートし、適応することが求められる。継続的な教育と技術の進歩によってのみ、これらの脅威に効果的に対抗することが可能である。そして、それは私たち一人一人がセキュリティに対する意識を高く持ち続けることから始まるのである。この文章がその一助になれば幸いである。

参考文献

サイバーキルチェーン(Cyber Kill Chain)

サイバー攻撃の種類39選と対策を紹介!絶対覚えるべき10の手口も

知っておきたい39種類のサイバー攻撃|その対策とは?

エクスプロイト攻撃とは?

この記事が気に入ったらサポートをしてみませんか?