AWSでお手軽リモートワーク‼︎ feat. CASB

この記事はcorp-engr 情シスSlack(コーポレートエンジニア x 情シス)#2 Advent Calendar 2020の12/22です。

今年は、リモートワーク生活に入り、それもあと少しで1年が経過しようとしてます。リモートワークが就業形態の主になった企業も多く、色々な働く環境整備でシステム担当が疲弊した年になったのかなと思います。

こういう事言われなかったですか?

"VPNないと仕事できないよ"

"家の私用PC使いたい"

"ビデオ会議したい"

"ただ用意するだけじゃなくセキュリティもよろしくね"

スマートに解決したいですね。

やりましょう!(今さら感w)

それって何で必要なの?

まずリモートワークするにあたって、上記みたいな要望って何で言われるんでしょう?整理してみよう

VPN

社内NWへのアクセスや、システムへアクセスする時にIPアドレスでアクセスを制限したりする際に利用するケースが多いですよね。ようは部外者がアクセスできないように制限する目的で使う事が多いのかな。

BYOD

これは様々だと思うんですが、会社貸与のPCが低スペックだったりすると、(在宅してると)高スペックの私用PC使いたくもなるし、PC何台も(会社&私用)持ちたくないとか、会社PC持ち出して紛失とか故障させたりするの嫌とか色々言われますよねー

セキュリティよろしく!?

ぼくは、リモートワークになってもそんなに条件変わらないと思っていて、

・周りに会社の関係者がいない事による悪い影響

(見てないから機密情報持ち出してもわかんない…みたいな状態)

・近くに第三者が居て覗き見られるリスク

(電車で見てるSlackとか完全に横とか後ろから見られてるよw)

・よくわからんWiFiにアクセスしてて、同じWiFiに繋いでる悪いやつからスキャンされるとか

という感じかな。

なので、単純にリモートするって言っても、実は環境準備はそこそこやる事がある😇

何が実現できたらいいの?

上に書いた要件を整理すると、こんな感じかな

1. アクセス制限

2. スペックを満たす

3. 保持デバイスを減らす

4. 紛失故障リスク低減

5. 外からのスキャン対策

6. データの持ち出し対策

これらをAWSでお手軽に解決するのが今回のnoteです。

AWSという選択肢

使うのはAppStreamです!

何ができるサービスなのかを簡単に書くと、Virtaual Appです

Virtual Desktopではなく、Virtual Appです!

デスク仮想化ではなく、アプリケーション仮想化です!

※WinないのでMacの画面になってます

↑ではなく、↓です!

百聞は一見にしかず。

実際の利用画面です。

ログインすると、配信設定しているアプリの選択画面が表示されます。(今回はChromeで試しました)

Chrome選択するとこうなります。

Chromeの中でChromeが動いてます!

配信設定しているアプリが複数あれば、それらを同時に起動する事もできます。(今回はChromeしか配信してない)

Chromeをもう一度起動すると、Chromeの中にChromeが2つ起動してます

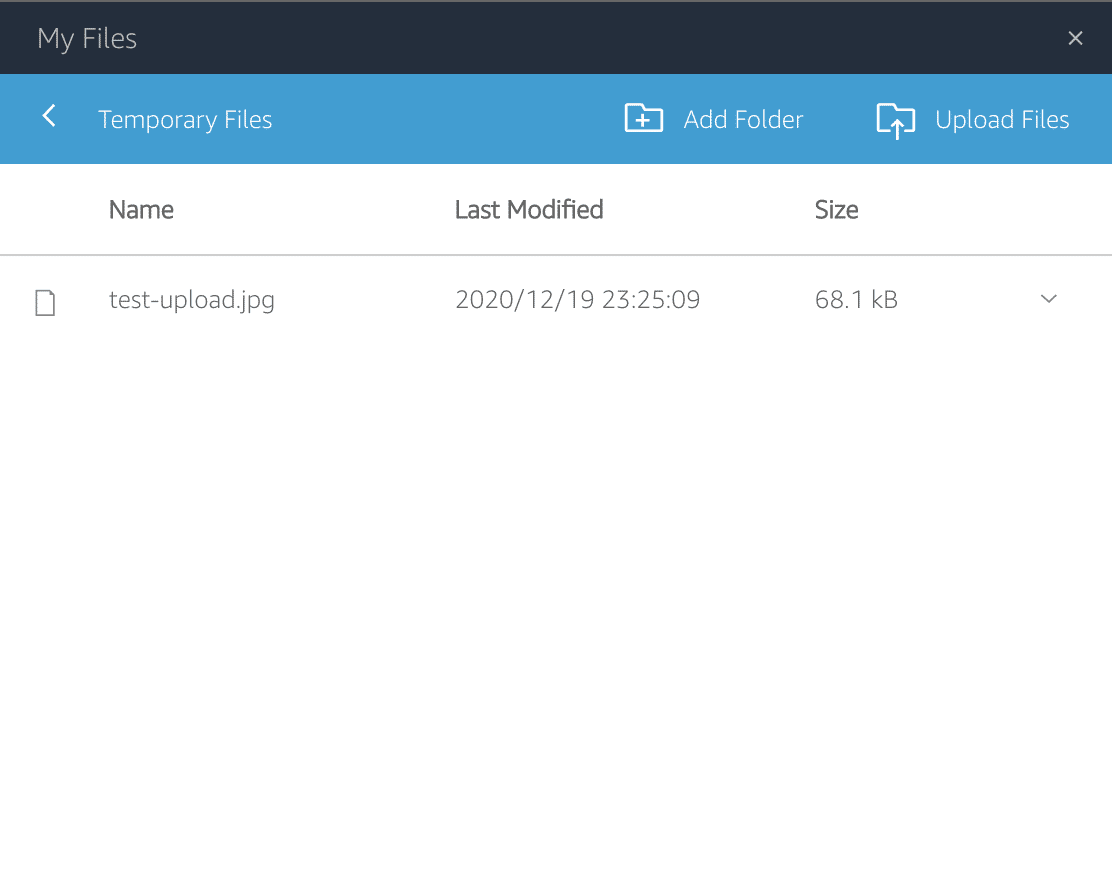

ローカルPCからAppStream内へファイルのアップロード・ダウンロードもできます。試しに画像をアップロードすると…

AppStream内でエクスプローラを開くと先ほどアップロードしたファイルがTemporary Filesフォルダに格納されています

(エクスプローラを配信アプリとして設定しておいた方がよい)

ローカルPCからコピペもできます

メニューバーからコピペウィンドウを開き、ここへ貼り付けると、AppStream内でペーストできるようになります。

基本的な機能としてはこんな感じです。

設定とかは参考にしたサイトを見てもらった方がいいと思うのでリンクを貼っておきます

で、今回は普通にAppStreamを使うだけではなく、タイトルにあるようにCASBを組み合わせてみました。

feat. CASB

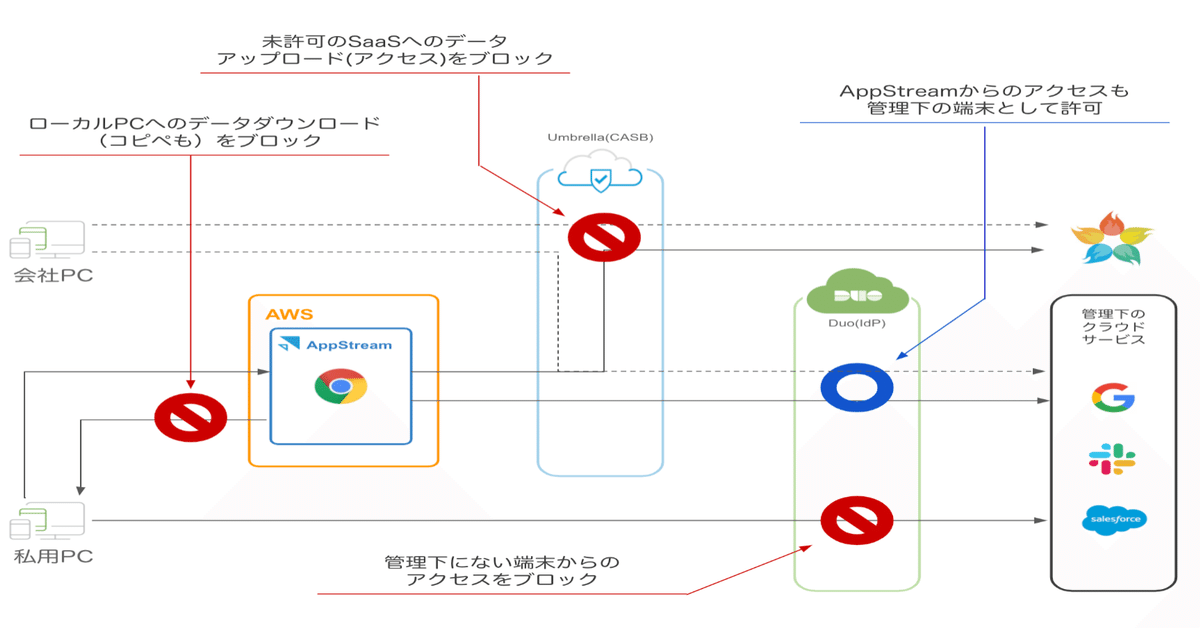

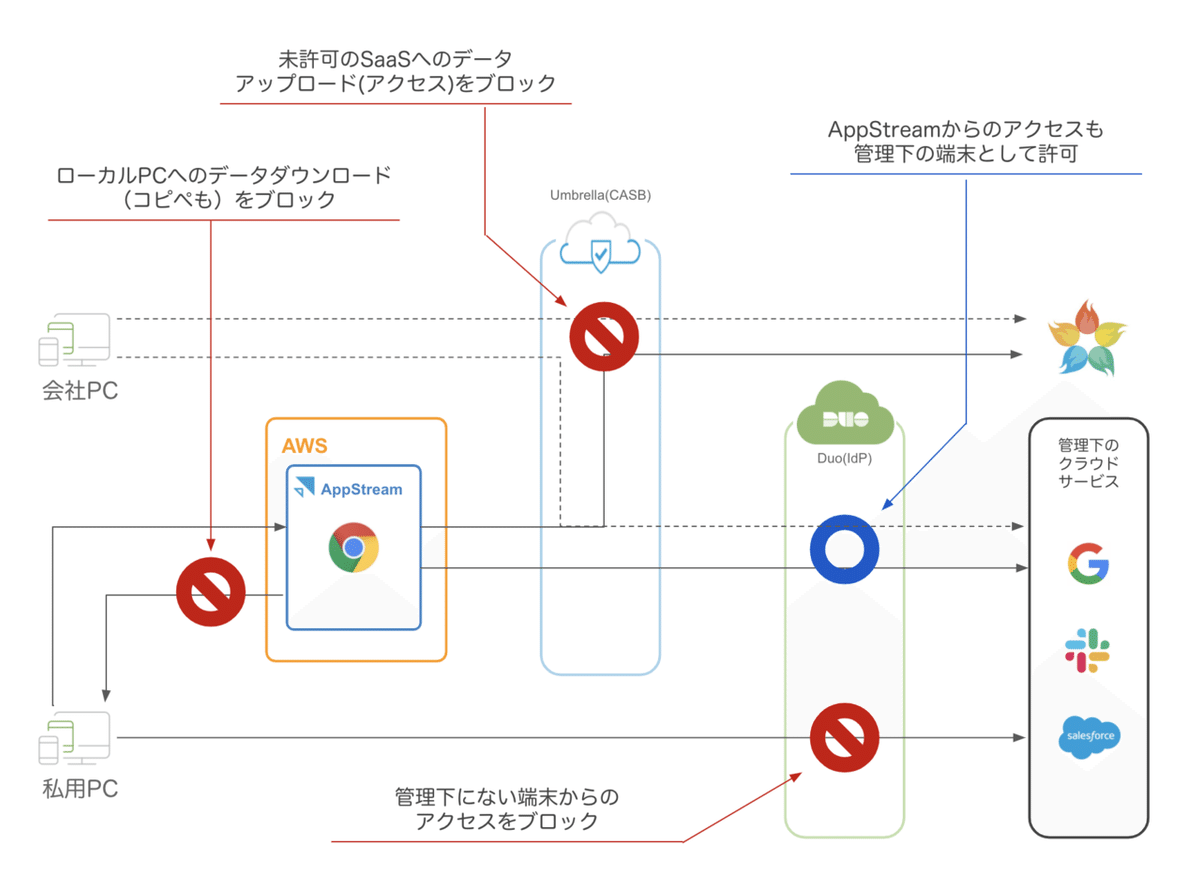

そもそもなんでCASBを組み合わせようと思ったのかというと、AppStreamも1クライアントとして、他のデバイスと同じように管理したいという意図からです。

AppStreamでもログを取得できるのですが、他のクライアント(PCとか)とは完全に別管理になるのが面倒だなと思ったし、あるべきではない気がしたので。あと、URLフィルタリングなどをやろうと思うと別でプロキシサーバを立てたりが必要になるので、若干手間です。

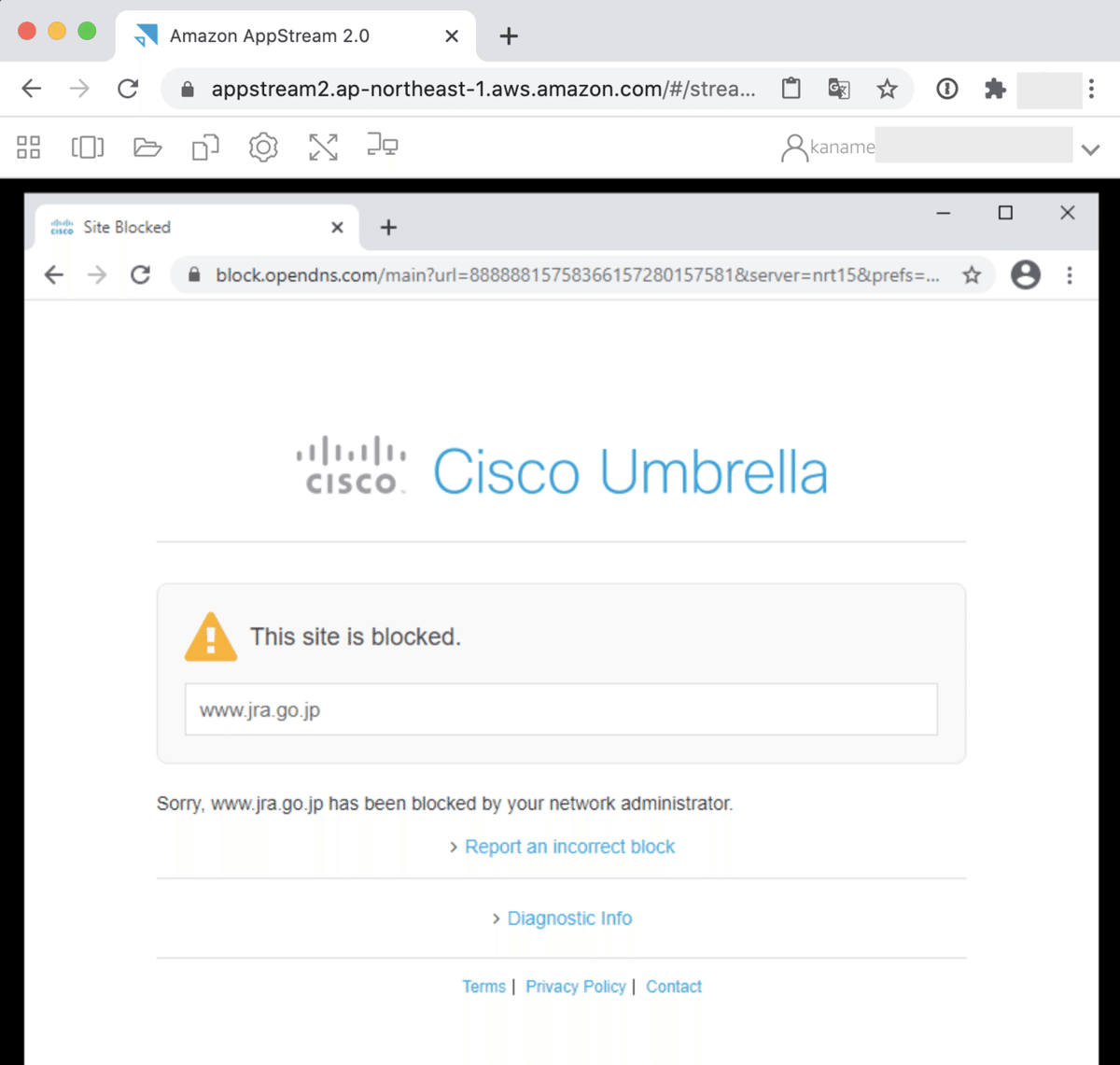

実際にどうやったかを書くと、上の参考サイトにあるように、配信するアプリの設定は、ベースとなるImage Builder(Winサーバ)に配信したいアプリをインストールしイメージを作る所から始まるのですが、そのImage Builder(Winサーバ)にCASBのエージェントをインストールするだけです。(アプリとしての配信はしない)

すると、配信したChromeアプリにもCASBのポリシーがちゃんと適用され、ログも取得でき万々歳になります!

下記はAppStream内のChromeをCASBがブロックしてるところです

最終的には全体がこんな感じになりました。

結構いいんじゃないかと思う

改めて、(リモートで言われそうな)要件を実現できるのか確認しましょう

1. アクセス制限

→AppStreamからのアクセスを管理下のデバイスとしてアクセス許可できる

2. スペックを満たす

→インスタンスがいくつか用意されてるので、いいようにできそう。

3. 保持デバイスを減らす

→要件満たせそうなので、私用のデバイスでも許可できそう(実用面で検証などは必要だろうけど)

4. 紛失故障リスク低減

→同上

5. 外からのスキャン対策

→ローカルPCのNWとは別NW上に存在するのでWiFi経由でのスキャンは防止できる

6. データの持ち出し対策

→CASBを導入できた事で、管理デバイスと同じようにDLPなど実装できそう。AppStreamの機能でローカルPCへのデータダウンロード(コピペも)をできないよう設定もできるので概ね持ち出し対策はできる

あ、コストはこの辺が参考になりました。安くはないので、計画立ててやる必要はありそうです。

さいごに

今年は働き方が大きく変わる変革の年になった企業が多いと思います。

少しでもそういった企業の一助になればと思います。

答えられるところは答えますので不明点などあればDMくださいー

この記事が気に入ったらサポートをしてみませんか?