文科省教育情報セキュリティポリシーガイドラインを読み解く 「IAPってどんなもの?」

こんにちは。VMware で東日本の公共分野のお客様を担当している島原です。今回は教育委員会に関連する情報発信の第2回になります。

今回のテーマは「IAP」についてです。第1回、第2回の記事でも少し触れさせていただきましたが、令和3年5月に、「教育情報セキュリティポリシーガイドライン」の改訂が行われました。それと同時に「教育情報セキュリティポリシーに関するガイドラインハンドブック」も文部科学省から公表されました。こちらのハンドブックは、改定後のガイドラインの中核となる考え方を解説したものになります。そのハンドブックの中で新たに出てきたのが、アイデンティティ認識型プロキシ(IAP)というソリューションです。ハンドブック内では、校務系端末の機密性を保持するための情報セキュリティ対策の方法のひとつとして、IAPを用いた対応が挙げられています。

図1 ハンドブック記載の校務系専用端末の保護方法

図1 ハンドブック記載の校務系専用端末の保護方法

「教育情報セキュリティーポリシーに関するガイドラインハンドブック」P.39

https://www.mext.go.jp/a_menu/shotou/zyouhou/detail/1397369.htm

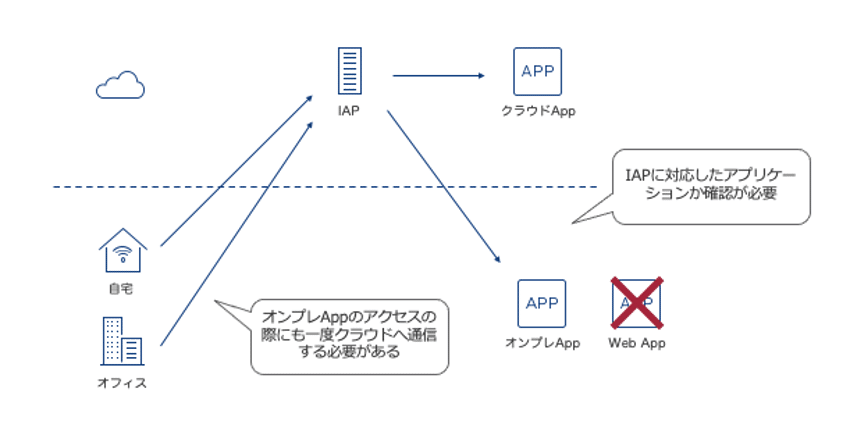

では、IAPとはどんなソリューションなのでしょうか?IAPとは、ハンドブックの説明では、‘Identity-Aware Proxyの略語。別称「ID認証型プロキシ」。オンプレミスやIaaSなど、保護されたネットワーク上にコネクターと呼ばれるサーバを設置し、IAPが認証とアプリケーションの橋渡しをする。’となっています。この説明にもあるとおり、IAPとは簡単にいうと、ユーザーがオンプレやクラウド内のアプリケーションにアクセスする際の通信の中継を行うプロキシのことです。この仕組みを簡単に表したのが以下の図になります。

図 2 IAPの仕組み

上図にあるように、アクセス先のネットワーク内にIAPとアプリケーションを繋ぐ役割を担うコネクターというサーバを設置することで、インターネット経由でアプリケーションにアクセスできるようになります。このとき、IAPにより通信が暗号化されるため、インターネット経由でもセキュリティを担保して安全にアプリケーションを利用することができます。

アプリケーションへのアクセス時のユーザー認証はIDプロバイダー(IdP)によって行われます。また、このときIAPとアイデンティティー&アクセス管理(IAM)が連携することで、ユーザーの属性や端末状態等からアクセス可否の判断ができるようになります。このとき、疑わしいアクセスに対しては多要素認証を実施することも可能なので、不正アクセスのリスク軽減にも寄与します。

以上がIAPに関する簡単な概要の説明になります。5月に改訂されたガイドラインから新たに登場したIAPですが、実際に教育委員会で導入するためには検討事項も多くあるのが現状です。では、実際に各教育委員会でIAPを導入する際に考えられる課題にはどのようなものがあるのでしょうか。

まずひとつ挙げられるのが、使用できるアプリケーションが制限されることです。基本的にIAPでアクセスできるのはWebブラウザで利用できるアプリケーションに限定されます。そのため、製品やアプリケーションによってIAPに対応しているかどうかを確認する必要があります。

次に、ネットワーク通信の複雑化があります。IAPはクラウドサービスとして導入されることが想定されますが、IAPからオンプレミスのアプリケーションにアクセスする場合、クラウドにあるIAPを経由してオンプレ環境のコネクターへ通信が行われます。教育委員会では、オンプレ環境で使用されているアプリケーションも多いと思います。IAPを導入すると、そういったオンプレ環境のアプリケーションにアクセスする際もクラウドへ通信する必要が出てくるため、検討の際には注意が必要です。

今回はIAPの概要と考えられる課題についてのお話でした。

今後校務系端末のセキュリティ対策としてどのような対応方法を取っていくかは、各教育委員会様で大きな課題になってくると思います。これに関して、上図1でもご紹介したように現在文部科学省では4つの対応方法が提示されています。

校務系システムと校務外部接続系システムを物理的に分ける対応方法では、端末スペースが余分に必要となり、使い分けが必要となってくるため利便性も損なわれることが懸念されます。セキュリティ面に関しても、データの受け渡しにUSBメモリ等を使用することで漏洩のリスクが高まります。一方で、IAPを使った方法であればセキュリティ面は問題ないかというと、端末内に学習系と校務系のデータが一台の端末に混在してしまうことになるので、やはりセキュリティを担保するためにはVDI等で論理分離する必要が出てきます。

上記はあくまでもそれぞれの特徴の一部ですが、メリットデメリットを把握した上で検討を進めていくことが重要となります。

次回もガイドラインの改訂箇所にフォーカスしてご紹介させていただきます。