最恐ウイルス「エモテット」猛威◆再燃の裏側とロシアの影【時事ドットコム取材班】(2022年03月19日09時40分)

「世界で最も危険」と言われるコンピューターウイルス「Emotet(エモテット)」が猛威を振るっている。2021年1月に壊滅したと思われたが、1年もたたないうちに再拡大。日本国内では最盛期を大幅に上回る勢いで感染が広がった。エモテットとの関連は不明だが、トヨタ自動車がウイルスに感染させられた取引先部品メーカーのシステム障害で操業休止を余儀なくされるなど、サイバー攻撃は日本経済にも大きな被害を与える。なぜ再燃したのか。対策はあるのか。背景を探ると、ウクライナに侵攻したロシアとの関係も見え隠れした。(時事ドットコム編集部 横山晃嗣)

残党が再構築?

エモテットはパソコンからメールやID、パスワードを盗み出したり、別のウイルスに感染しやすくしたりするコンピューターウイルスで、2014年に初めて確認されて以来、日本を含む世界中に拡散した。欧米8カ国は21年1月、国際合同捜査でエモテットの攻撃拠点を制圧したが、捜査に参加したオランダやウクライナの警察当局によると、この時点までに世界で100万台以上のパソコンが感染し、銀行などの金融機関が少なくとも25億ドル(当時のレートで約2600億円)の損害を被ったとされる。

沈黙したエモテットが再び猛威を振るい出したのは、21年11月15日だ。米セキュリティー企業「プルーフポイント」日本法人の増田(そうた)幸美氏によると、エモテット感染メールは月ごとに増加。22年2月末までに少なくとも世界で計約360万通が送信され、3月1日と2日の両日だけで少なくとも約180万通がばらまかれた。

「自然な日本語」で次々感染

日本国内での感染は22年2月上旬に急拡大した。サイバー攻撃情報を収集し、対策に役立てる一般社団法人「JPCERTコーディネーションセンター」(JPCERT/CC、東京都)が、提供情報に基づき、末尾が「.jp」で、エモテットに感染して悪用される可能性があるメールアドレス数を集計したところ、3月2日、新たに8760件見つかり、最も多かった20年9月14日(1695件)の5倍以上に達した。積水ハウスやライオン、クラシエホールディングスといった大手企業も次々に感染を公表している。

かつてのウイルスメールには「少しおかしな日本語でつづられている」などの特徴があったが、JPCERT/CCの佐條研氏によると、「エモテットの攻撃メールで使われる日本語が1月後半ごろから自然な表現になっている」という。佐條氏はウイルス本体に目立った変化はなく、盗み出したメールが増えたことで、攻撃メールの記載内容が自然な文章に近づいたと分析している。

制圧から1年も経たずに再び「世界の脅威」となったのはなぜか。佐條氏は「国際合同捜査で犯罪グループ全員を逮捕しきれなかったことが一番の要因だ」と分析する。➀エモテット攻撃の拠点となっているサーバーなどが、21年1月に制圧される前とほぼ同じ機能を持っている➁制圧前に盗まれたメールが再び攻撃に利用されているーことから、「逮捕を免れたメンバーがサーバーなどをゼロから再構築した可能性が高い」と言う。

分業制、複数グループで攻撃

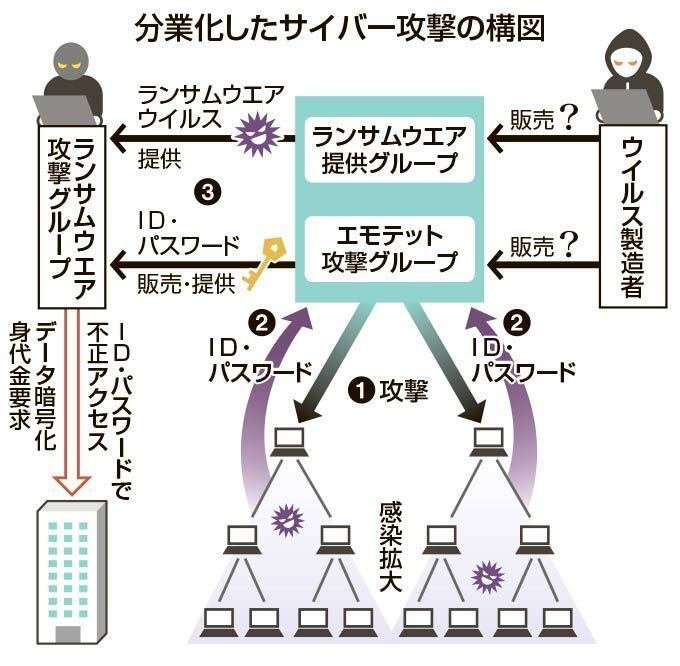

盗まれた情報はどう悪用されるのか。「エモテットは攻撃の入り口でしかありません」。そう警告するのは、先に登場した「プルーフポイント」日本法人の増田氏だ。増田氏によると、サイバー攻撃は分業化されている。まず、ウイルス製造者がおり、エモテットをばらまいて個人や企業のパソコンからIDやパスワードなどの不正アクセスに必要な情報を盗み出すエモテット攻撃グループが存在する。製造者はグループ内にいるのか、外部にいるのかは判然としない。

エモテット攻撃グループは、盗んだ情報を別グループに販売または提供する。別グループは、入手した情報を使って企業の機密情報を抜き出したり、暗号化して「復旧したければ身代金を支払え」と要求したりする「ランサムウエア」(身代金要求型ウイルス)攻撃を仕掛ける。このランサムウエア攻撃グループに攻撃用ウイルスを提供したり、使い方を指導したりして身代金の「分け前」を受け取るグループも存在するのだという。

見え隠れするロシアの影

グループ同士のやり取りは、身元を特定しにくい「ダークウェブ」上で行われているため、定かではないが、増田氏は、エモテットで認証情報を盗むグループにはロシア語を使う人物が含まれるとみている。「多くのランサムウエアには、ロシア語の他、ウクライナ語やベラルーシ語など、旧ソビエト連邦圏の言語が設定されたパソコンを攻撃対象から外す機能が備わっている」といい、「旧ソ連圏の政府が一連のウイルス攻撃を黙認している可能性もあるのではないか」と分析した。

JPCERT/CCの佐條氏によると、制圧前のエモテット攻撃メールにはロシア語で設定されたファイルが添付されており、ロシア語圏の祝日を避けてばらまかれていたという。

世界を驚かせたロシアのウクライナ侵攻でも、グループとロシアのつながりをうかがわせることがあった。情報セキュリティー会社「トレンドマイクロ」(東京都)によると、「Conti(コンティ)」と呼ばれるランサムウエアにかかわるグループは、ウクライナ侵攻後の22年2月25日、ロシア政府を「全面的に支持する」との声明を発表。数時間後、「どの政府とも同盟を結ばす、現在進行している戦争を非難する」と軌道修正しつつ、「ロシアやロシア語圏の重要インフラが標的になれば報復する」とした。

専門家によれば、感染を防ぐ特効薬はないとのこと。それでも、できることはないのでしょうか。実は、取材中の記者にも不審なメールが届き、送信元に話を聞きました。専門家の話と共に、後半で紹介します。