221129 第3章個別テーマ3.1 制御システムの情報セキュリティ3.1.2 脆弱性及び脅威の動向

3.1.2 脆弱性及び脅威の動向

本項では、2021 年に見られた、制御システムの脆弱

性及び脅威の動向について述べる。

(1)脆弱性の動向

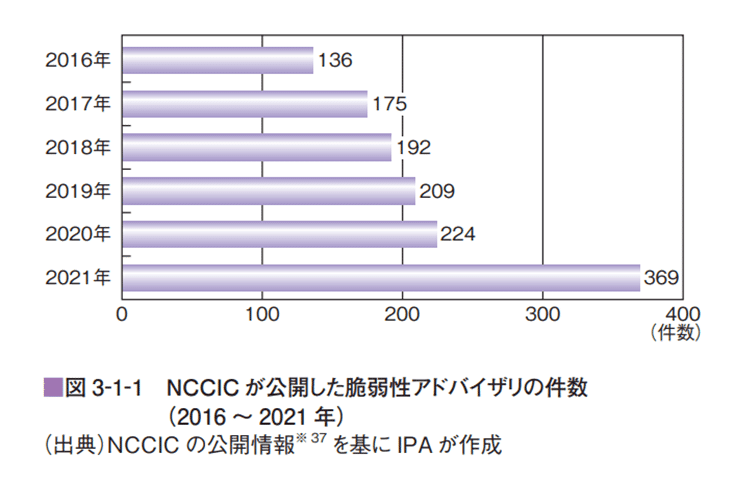

2021 年も、制御システムの脆弱性が多く公開され

た。制御システムの脆弱性情報を収集・公開している

代表的な組織である米国国土安全保障省(DHS:

Department of Homeland Security)の NCCIC

(National Cybersecurity and Communications

Integration Center)が、2021 年に公開したアドバイザ

リは 369 件で、図 3-1-1 に示すように、対前年比 64.7%

増と、これまでで最大となった。確認された脆弱性は1,255

件で、2010 年以降にアドバイザリで確認された共通脆

弱 性 識 別 子 CVE(Common Vulnerabilities and

Exposures)の総数の 28.3% に相当する。アドバイザリ

で特定された 613 の CVE のうち、重要な製造環境に

影響を及ぼす可能性のあるものを分析した結果、その

88.8% は攻撃者が悪用し、直接または間接的に制御シ

ステム機器や環境に様々な混乱を引き起こす可能性が

ある※ 36

非常に影響の大きい脆弱性も複数発見されている。

以下では、それらの脆弱性について解説する。

(a)Log4Shell

Apache Software Foundation が開発したオープン

ソースの Java ベースのロギングライブラリApache

Log4j に、認証されていないリモートコードの実行(RCE:

Remote Code Execution)が可能となる脆弱性(CVE[1]2021-44228:通称「Log4Shell」※ 38)が発見された。

Log4j は様々なサービス、Web サイト、アプリケーション、

OT 製品で、セキュリティやパフォーマンスの情報の記録

に広く使用されており、電力、水道、製造、輸送等複

数の業界が、この脆弱性を悪用した攻撃に晒される可

能性がある※ 39。更に、サービス拒否(DoS:Denial of

Services)攻撃が行われる脆弱性(CVE-2021-45046 ※ 40)

も発見された※ 41。DHS のサイバーセキュリティ・インフラ

ストラクチャセキュリティ庁(CISA:Cybersecurity and

Infrastructure Security Agency)は、これら2 件の脆

弱性の影響を受けるWeb サービスを特定するツールを

公開した。また CISA は、連邦政府機関に対し、12 月

23日までに Log4Shell に対するパッチを適用するよう、

12 月17日に命じた※ 42。米連邦取引委員会(FTC:

Federal Trade Commission)は、Log4j の脆弱性を

是正するための措置を講じない場合、法的な影響を受

ける可能性がある、と米国企業に警告した。「脆弱性

が悪用された場合、個人情報の喪失や漏えい、金銭

的損失、その他取り返しのつかない損害を被る危険性

があるため、今すぐ行動することが重要」と警告し、「今

後、同様の既知の脆弱性が発生した場合、消費者を

保護するために法的権限を適用する予定」としている。

CISA は、2022 年 1 月4日に「すべての大規模機関か

ら状況報告を受け、パッチを適用したか、リスクに対処

するための代替緩和策を展開した」と公表したが、大規

模ではない連邦政府機関が期限に間に合ったかどうか

については明らかにしていない※ 43

所感

Java問題、日本ではまだまだ、だろうな。

調べないとね。Javaか。。。

この記事が気に入ったらサポートをしてみませんか?