【リスク対策】4.リスクを想定する

前回情報資産を洗い出したので、リスクを想定するフェーズにようやくは入れます。ここまでの準備がリスクを想定する上でとても重要になります。それを実感出来たらうれしいです。

【勉強会テーマ】リスクって何?対策ってどこまでする?

【ケース】寄付関連業務

【対象】 NPOの情シス・NPOの経営者・寄付したことがある人

【ゴール】

・セキュリティ対策のやり方の感覚を掴む。

・自法人に戻って半日~1日で対策案まで立てられるようになる。

【時間】2時間(うち15分の休憩はさむ)

【アジェンダ】

1.業務フローを書く

2.ステークホルダーを洗い出す

3.情報資産を洗い出す

4.リスクを想定する

5.脅威の大きさを見積もる

6.脆弱性の大きさを見積もる

7.リスク値を計算する

8.対策を考える

9.todoと期日を決める

【前提】

・特定のNPOの事例ではありません。HPを通して寄付を集めて、領収書発行するまでの汎用的な業務フローを想定しています。

前回のおさらい

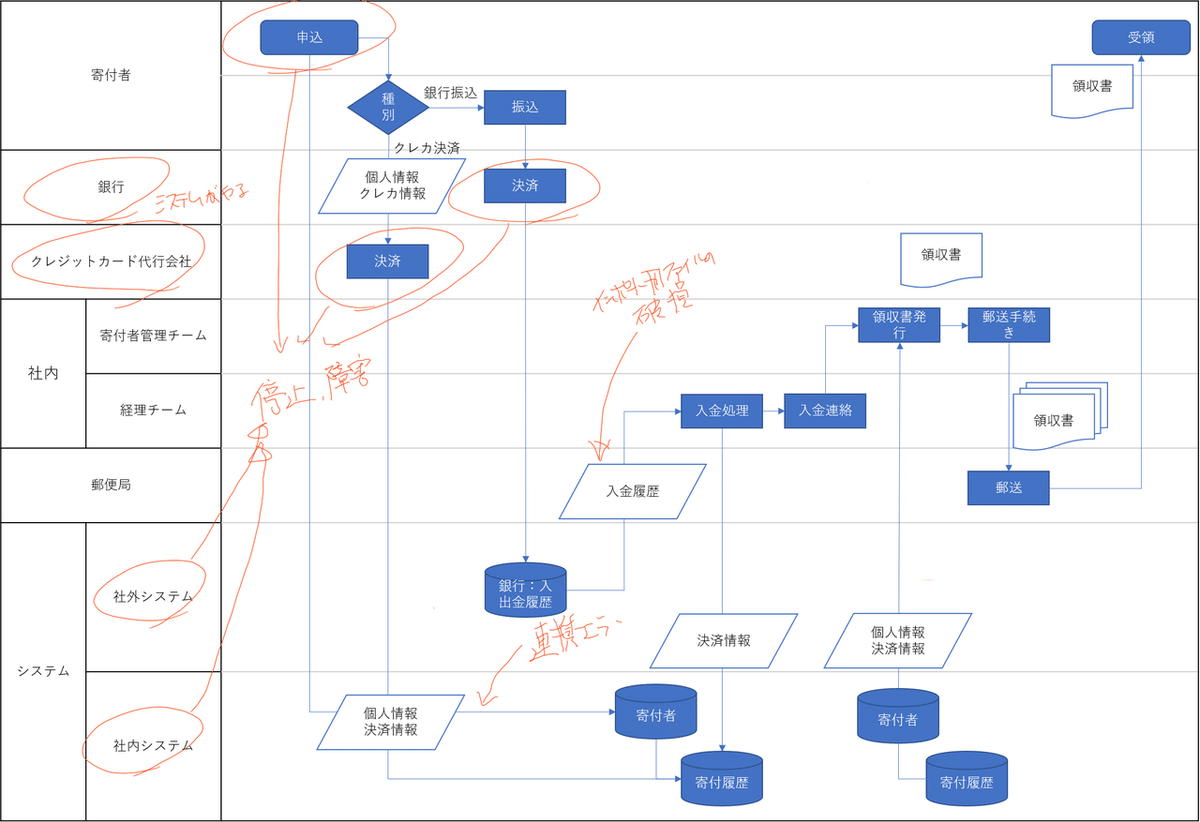

業務フローを書き、そこからステークホルダーを洗い出しました。

前回は、さらに情報資産をIPAの提供しているExcelテンプレートを使って洗い出しました。

これでようやくリスク対策をするための前準備が完了。

ここから3話に渡ってリスクの洗い出し、リスク値の算出をしていきます。

4.リスクを想定する

そもそもリスクとは何でしょうか?

危険の生じる可能性。危険度。また、結果を予測できる度合い。予想通りにいかない可能性。「リスクを伴う」「リスクの大きい事業」「資産を分散投資してリスクの低減を図る」

出展:コトバンク デジタル大辞泉の解説 2002/01/26時点

ここでは、危険の生じる可能性としてリスクを定義していきます。

定性的にリスクを洗い出して、その危険から、脅威の大きさ、脆弱性の大きさを見積もることで、リスクを定量的に評価していきます。

今回は起こりうるリスクを洗い出していきます。

前提知識)リスクの種類を知る

わかりやすいサイトがあったので拝借しました。

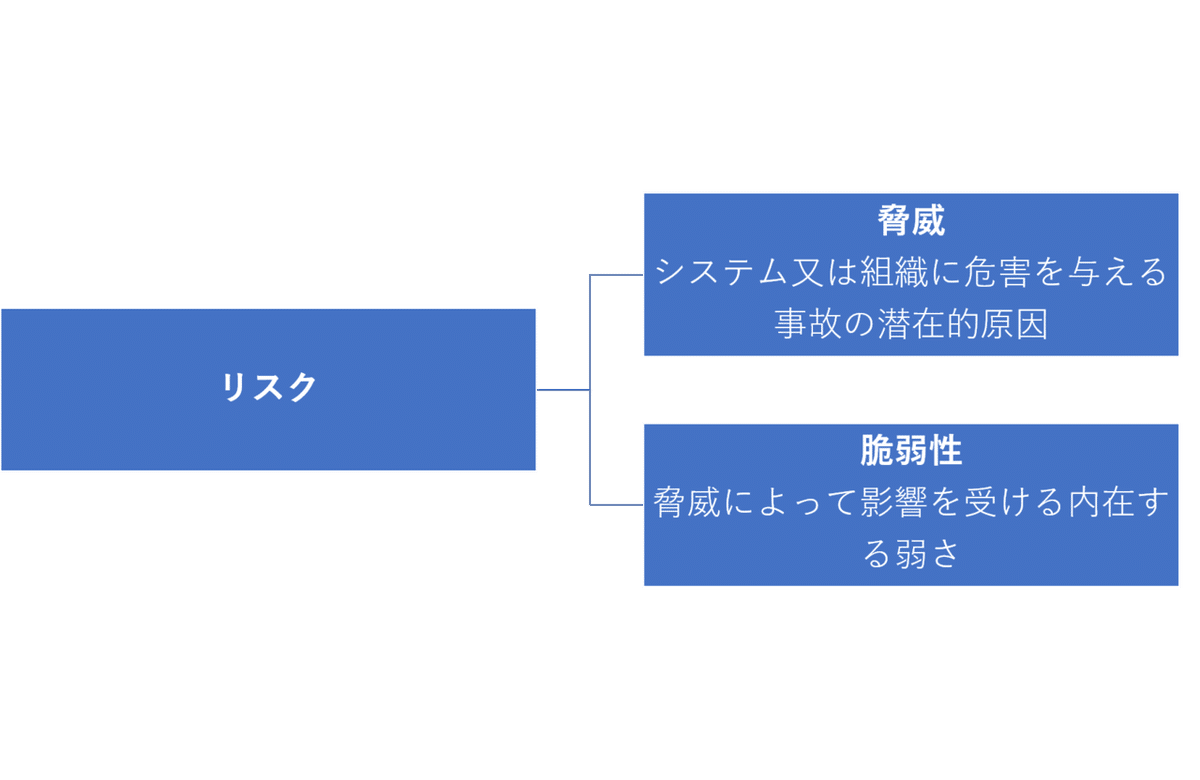

まず、リスクとは、脅威と脆弱性に要素分解できます。

脅威と、脆弱性の言葉の定義は以下より。

出展:情報セキュリティマネジメントとPDCAサイクル

脅威は具体的には、以下の4つに分類されます。

脆弱性は具体的には、以下の3つに分類されます。

では、具体的にどのようなリスク、脅威や、脆弱性があるのかですが…

IPAが提供しているシートの「驚異の状況シート」を見てみたり、「<情報資産> リスク」とかでググったら大量に出てきます。

※「<情報資産> リスク」は、例えば、「Webサーバー リスク」みたいな感じで資産名に置き換えてください。

また、こういった書籍があるのでイメージを膨らませましょう。

ちなみに年々変わっていくので、情報キャッチアップは随時していかないとすぐに陳腐化します。(最低でも年1回は情報の再取得をしましょう)

それでは、ようやく洗い出しに入っていきます。

先ほどの脅威、脆弱性の観点を持ちながら、攻撃を受ける場合、オペミス、システムエラーの3つの観点で洗い出していこうと思います。

手順1)リスクを洗い出す(攻撃想定)

IPAのシートはここから使えなくなるので注意してください(笑

またまた出てきます、業務フロー図。

ここの各行動ごとにリスクを想定していきます。

ポイントは、「私ならこうやって攻撃する」という観点でやることです。一度悪人になりましょう。

出来ればペアになって、「他社を攻撃する」パターンもやってみてください。

参考質問リスト)

▼脅威

・情報を盗むならどうするか?

・相手のシステムを壊す、止めるならどうするか?

・データを改ざんするならどうするか?

▼脆弱性

・やるならどこか?事務用のパソコンを触るときか、領収書を発行した時か?

・共通IDを使っているなど、運用上の欠陥はないか?

手順2)リスクを想定する(オペレーションミス)

リスクとは攻撃されることだけではありません。

人的なミスによって情報が漏洩する場合や、データが壊れることもあります。

参考質問リスト)

人の手を介するところはどこか?→スイムレーンで判別するとわかりやすいです。

・情報を取り扱う(取得、変更、廃棄)のはどこか?

・複雑な運用があるところはどこか?

手順3)リスクを想定する(システムエラー)

最後に、システムエラーについても確認していきましょう。

オペレーションでは人の手を介するところを見ましたが、それ以外を見ると良いと思います。

参考質問リスト)

▼脅威

・システムが壊れる、停止することはないか?

・データが勝手に書き変わることはないか?(自動化などの影響)

・問題になりそうな仕様はないか?

▼脆弱性

・既知のバグはないか?

・システム要件は満たしているか?

手順4)シートへ書き出し

※IPAの提供しているファイルの「驚異の状況シート」をそのまま使う場合は読み飛ばしてください。

前回使ったIPAが提供しているシートにリスクを書き出していきます。

このときエラーが出ますが気にしないでください。

※画像でいう、4行目はIPAの「驚異の状況シート」を埋めた状態で使ったものです。

今回はここまでです!

次回、次々回はサクサク終わるはずなので、頑張っていきましょうー!

この記事が気に入ったらサポートをしてみませんか?