かつてパスワード使い回しがあったことをここに白状します。 〜不正アクセス対策のお話〜

こんにちは!

情シス支援サービス「シスクル」を提供しているDXER株式会社でコーポレート担当をしているササキです。

今回は、セキュリティ対策の一環で実施した「不正アクセス対策」について実施内容とその振り返りについて書いてみました!

シード期のスタートアップでは後回しにされてしまいがちなセキュリティ対策ですが、昨今の情報漏洩インシデントニュースを聞いて肝を冷やした弊社は、早めの対策を打つことにしました。

今回実施した対策は比較的着手しやすいものが多いと思うので、このnoteが自社の対策状況を見直すキッカケになれば嬉しいです!

それでは早速いってみましょー!

■こんなに怖いぞ情報漏洩

2016年、上場を控えていたZMP社が、顧客情報の流出インシデントを起こしてしまい、上場を延期したことがありました。

▶︎ZMP社の顧客情報流出について

▶︎ZMP社の上場延期について

IPOを目指すスタートアップにとって、こんなに怖いインシデントはありません…。

もちろん、上場が延期になるだけではなく多額の賠償金も発生しますし、それ以前に多くの顧客を危険に晒すことになってしまうので、絶対に防がなければなりません。

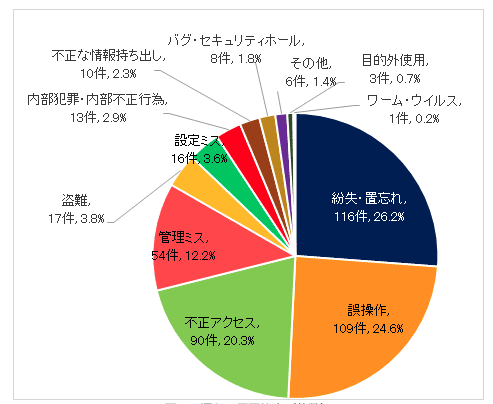

ちなみに、情報漏洩の原因は、紛失や誤操作等のヒューマンエラーに次ぎ、およそ20%が不正アクセスによるものであると発表されています。

NPO日本ネットワークセキュリティ協会,“2018年 情報セキュリティインシデントに関する調査報告書【速報版】”,JNSA,2019/6/10,https://www.jnsa.org/result/incident/2018.html, (2021/6/11)

かつては弊社もゆるゆるセキュリティ

通常なら外部に公開すべき話ではないかもしれませんが、きっとどこかのスタートアップ企業の参考になるであろうことを信じて打ち明けると、かつて弊社は、社内共通で利用している全てのサイトやツールが、たった2種類のパスワードでログインできるという大変危険な状況でした。

社員が全員知っていて覚えやすい「定番のパスワード」なるものが存在してしまい、新しくアカウントを作成する際にも、自然と2種類のうちどちらかのパスワードが使われていたのです。

自分たちなりにセキュリティのことを学び、知識を身に着けた今考えると、いつ情報漏洩してもおかしくない本当に恐ろしい状況でした…。

■そんな俺たちが実施した不正アクセス対策

今回は、社内で共通利用しているアカウントと個人アカウントの対策を実施しましたので、それぞれの実施内容を紹介します!

①共通アカウントの不正アクセス対応

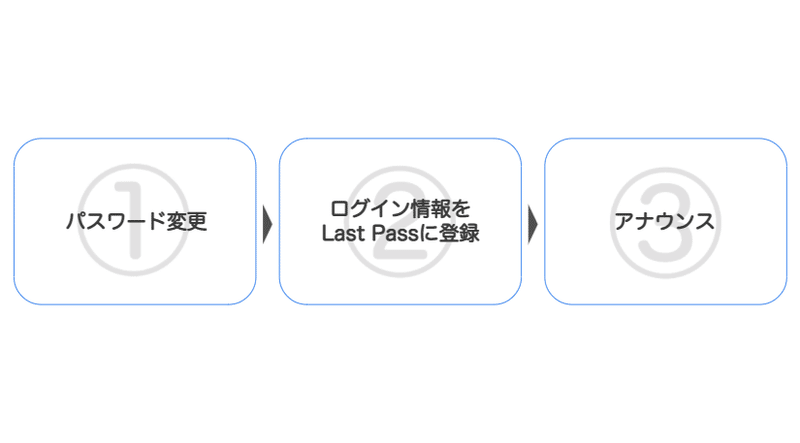

共通アカウントの対策は、具体的には次の3つの手順で作業を進めました。

⑴パスワード変更

まずは、全ての登録サイトやツールにログインして、使いまわされているパスワードたちをひたすら変更します。

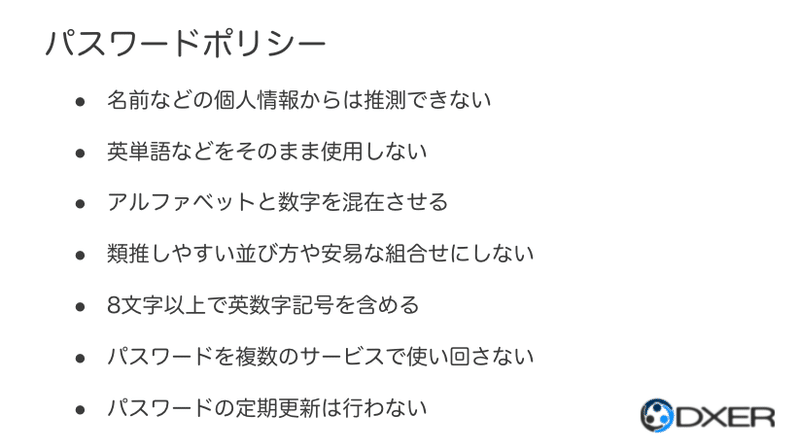

弊社ではパスワードポリシーを策定することで安全なパスワードを定義し、ポリシーに沿ったパスワードに変更しました。

安全なパスワードの定義については、ネットで調べると色々資料が出てくるので参考にしてみてください!

ちなみに、弊社では60以上の登録サイトやツールがあり、これらのパスワードを全て変更するのに1日以上かかりました…。

単純にログインしてパスワードを変更するだけのはずですが、中には2段階認証を設定しているものもあってその解除依頼をしなければならなかったり、そもそもログインできなくてパスワードを再取得するところから始まったりと、想定していたよりも作業が多く、なかなかスムーズに進みませんでした。

パスワード強度を確認する

パスワードポリシーに沿うことで基本的には安全であると考えますが、パスワード強度ツールを使用することで設定したパスワードの安全性を確かめることができます。

弊社では、HOW SECURE IS MY PASSWORD?やGoogleのパスワードチェックアップを使用しています!

Googleパスワードチェックアップの使い方▶︎Googleパスワードチェックアップでパスワード漏洩や不正使用を調べる

⑵ログイン情報をLast Passに登録

弊社の場合は、代表がSaaSに詳しかったこともあり、創業当初からLast Passを使ってパスワード管理をしていました。

Last Pass▶︎#1 Password Manager & Vault App, Enterprise SSO & MFA | LastPass

パスワード管理は、基本的にLast Passのようなパスワード管理ツールを使うことをおすすめします。とはいえ弊社も詳細なツール比較を経てLast Passを選んでいるというわけではないので、他ツールでオススメのものがあればぜひ教えて下さい!

Last Passの使い方▶︎LastPassの使い方を画像付きで解説【パスワード管理アプリ】

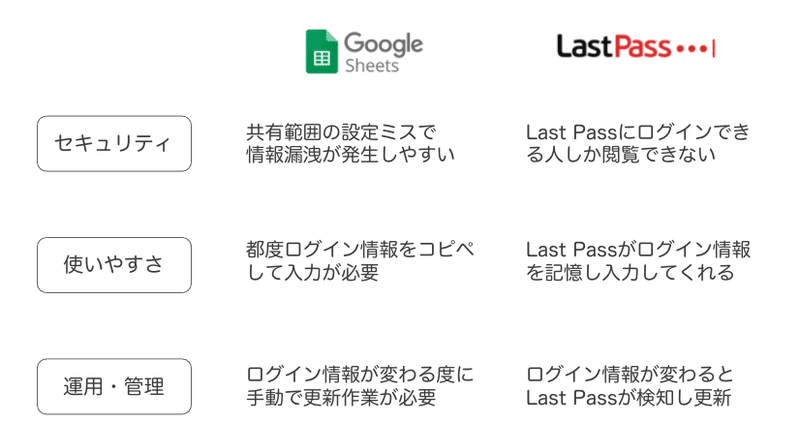

パスワード管理ツールを利用しようとすると費用がかかるので、ついつい無料のスプレッドシート等で管理しようとしてしまいがちですが、スプレッドシートで管理しようとすると

・共有設定を誤ると情報漏洩のリスクが高い

・パスワードの更新した際にスプレッドシートの更新が漏れやすい

・ログイン情報をコピペするため人為的ミスが発生しやすい

というデメリットがあります。

一方でLast Passなどのパスワード管理ツールでは、情報漏洩のリスクヘッジや運用・管理がしやすい機能が備わっているものが多いので、長い目で考えるとスプレッドシートよりコストが抑えられると考えられます。

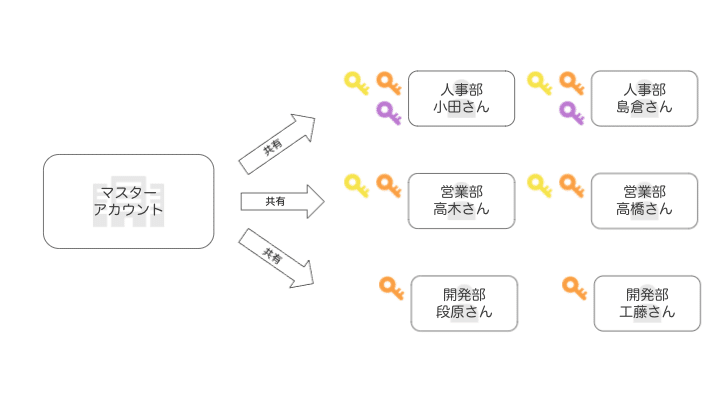

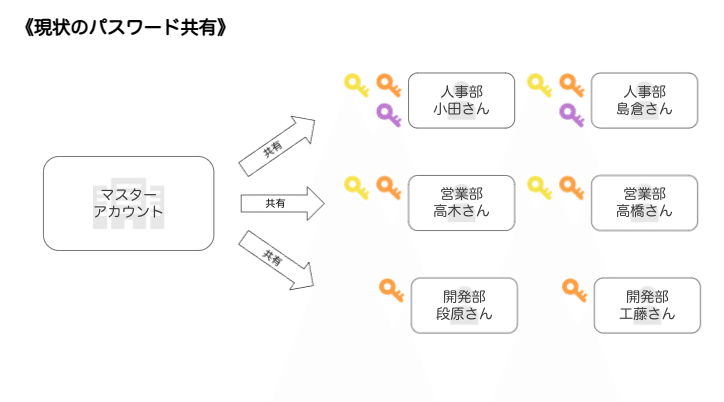

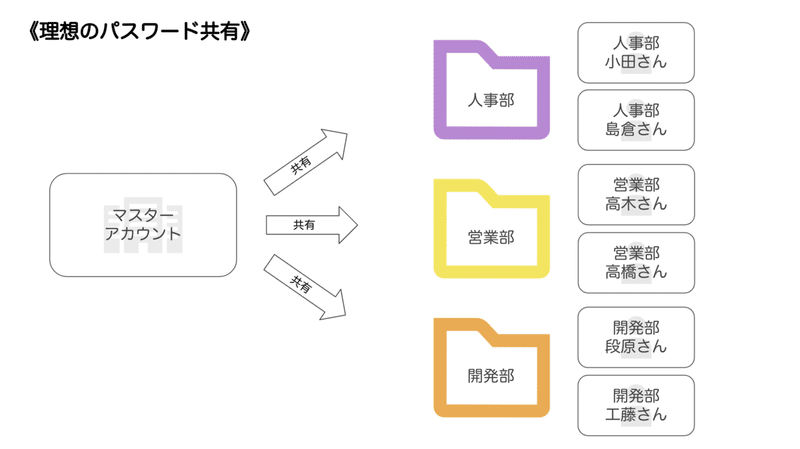

Last Passはひとり1個持つ

弊社では、ひとり1個ずつLast Passのアカウントを持ち、マスターLast Passから各メンバーのLast Passへログイン情報を共有する構造で運用しています。

この構造であれば、メンバーのアクセス権限ごとにアクセス範囲を制限できます。

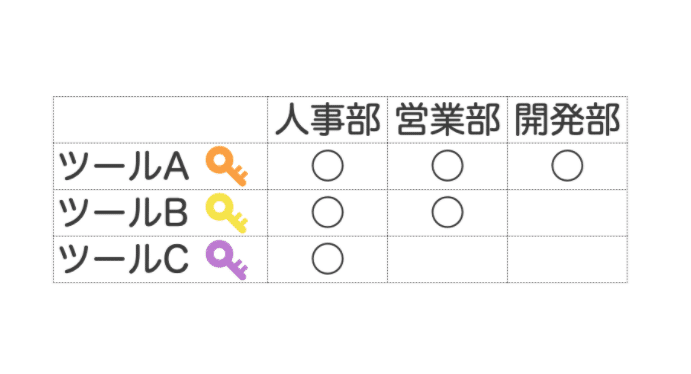

例えば、各部署のアクセス権限が次のような場合、例えば、各部署のアクセス権限が次のような場合、

次のようにアクセス権限に応じて、マスターLast Passから各個人へログイン情報を共有します。

ちなみに、Last Passは1対多数の共有をする場合は、月額3ドルの有料版を利用する必要があるため、マスターアカウントは課金します。複数の共有を受けるだけであれば無料で利用できるため、メンバーが保有するLast Passアカウントは課金する必要はありません!

⑶アナウンス

パスワードを変更した後は、変更した旨をメンバーへアナウンスします。

弊社の場合は10人くらいの規模なのですぐに認識してもらえましたが、これが例えば50人規模とかになると浸透しづらいでしょうし、なんなら何かしらのクレームまで来そうですよね…。笑

ログインし直すことも促す

変更した旨を伝えるだけではなく、よく使うサイトや社内ツールについては、アナウンスしたタイミングですぐにログインし直しすことを促したほうが良いです!

パスワードを変えた直後のリモートMTGで画面共有をした際に、「画面共有したいサイトやツールの古いパスワードをPCが記憶しているので、ログインできなくなっている」というシーンが頻発しました。

社内MTGだったので笑い話で済みましたが、クライアントとのアポだった場合は先方をお待たせしてしまうことになるので要注意です…!

②個人アカウントの不正アクセス対応

個人アカウントの対策は、「2段階認証の設定」を実施しました。

基本的に、個人アカウントの場合はパスワードの使い回しを検知できないため、パスワードが使い回されていることを前提に対策します。

2段階認証が設定されていれば、万が一メンバーがパスワードを使い回していて、何らかの形でパスワードが流出した場合でも、パスワードだけではログインできない状況を作ることができます。

2段階認証設定ができるツールは基本的に全て設定するのがベストですが、特に個人情報や顧客情報が蓄積しやすいGoogle WorkspaceとSlack、CRMツールあたりは設定必須にしたほうが良いでしょう!

■これから構築したい弊社のセキュリティ体制

弊社で現状実施している対策を紹介しましたが、もちろんまだまだ完璧な状態であるとは言えません。

今後実施していきたい理想的な状態を紹介すると共に、詳しい方から助言を頂けたらなお嬉しいです…!

①ログイン情報を組織ごとに管理したい!

弊社が現在使っているLast Passは、ログイン情報を「どれがどの組織に紐づいているか」をカテゴリ分けして管理できます。

しかし、メンバーに共有する際にはカテゴリごとに共有することはできないため、カテゴリ内のログイン情報を一個ずつ共有していくしか方法がありません。これが非常にめんどうです…。

理想は、組織ごとカテゴリ分けしたフォルダを、まるっと共有できる状態です。

この運用を実現できるのが、KEEPERというパスワード管理ツールなのです。

KEEPERをぜひ導入したいと考えているのですが、予算の都合で理想の状態が実現できていません…。

Last Passはひとり1個持つで紹介した運用方法であれば、Last Passは月額3ドルで済む一方、KEEPERは1ユーザあたり月額900円程かかります。

今後、月次の入社人数がもう少し増えて、オンボーディングの工数の削減がもっと必要になってきたタイミングでKEEPERへの移行を検討したいと思っています!

②将来的には全てのツールをSSOに!

弊社は、 「Googleアカウントひとつで社内利用ツール全てにログインできる」という状況を目指しています!

これが実現できれば、メンバーへのアカウント付与や管理の工数を減らしたり、会社ドメイン以外で社内ツールへログインしてしまうことを防ぐことができ、不正アクセス対策をより強化できると考えています。

現在は実現のために、ツールのSAML・SCIMの対応可否についてリサーチしたりと色々進めているところです。

こちらについてもまた改めてnoteが出せればと思っています!

■結論:先回りしてパスワード管理体制を作れてよかった

今回実施した不正アクセス対策は、「初期コストは結構かかるが、継続コストはそんなにかからない」ところがポイントです。

パスワードを使い回さない・パスワードはツールで管理する・2段階認証を設定する、というルールを決めたり、その対応をするのにはかなり工数がかかりましたが、今後はそのルールに沿って運用していくだけでOKなので、不正アクセス対策に対して工数を取られることは基本的にありません!

前回のnoteで取り上げた申請フォームとは違い、ぐちゃぐちゃになる前に仕組みを整えられた事例になったと言えると思います。

前回のnote▶︎シード期のスタートアップが社内SaaSアカウント管理を始めたけど早速ワークしなかったです。

冒頭でも言いましたが、このnoteが自社の対策状況を見直すきっかけになれたら嬉しいです!

■「情シスが来る」サービスを作りました!

弊社DXER株式会社は、企業を後押しする情シスに変革させるサービス「シスクル」を2021年7月14日(水)よりサービス開始いたしました!

「シスクル」は、ひとり情シスの悩みを情シス専門人材のシェアによって解決するサービスです。「情シスが来る」ので「シスクル」です。

情シス人材でお困りの方がいらっしゃいましたら、ぜひご活用ください!

詳しい情報は下記よりご覧いただけます。

企業を後押しする情シスに変革させるサービス「シスクル」

この記事が気に入ったらサポートをしてみませんか?