MITRE ATT&CKの概要と活用についてのチラシの裏

我が社でも仕事上、MITRE ATT&CKの活用ということが喧しく言われてきており、そもそもその概要について理解が無かったので、MITRE ATT&CKの概要を簡単に調べてみた。

(1)MITRE ATT&CKの概要について

概要について調べてみると、以下のNTTデータ先端技術様の記事にぶつかった。なんかこれで概要は網羅されているっぽい。

それによると、ATT&CKを一言で言うと以下になる。

ATT&CK はCVEをもとに、脆弱性を悪用した実際の攻撃を戦術と技術または手法の観点で分類したナレッジベースである。

(出典)NTTデータ先端技術ホームページ

CVE、もといソフトウェアやシステム製品の脆弱性をベースに、サイバー攻撃を戦術(Tactics)・技術(Techniques)の観点から分類したもの。

→戦術というとちょっとぼやけるので、「達成すべき目的」「狙い」とした方が個人的には分かりやすい気がするがどうなんだろう。

このATT&CKは、戦術を横軸、技術を縦軸に置いたマトリックスで表すことが出来る。

MITREのホームページを見ると、今そのマトリックスは、「PRE ATT&CK」「Enterprise」「Mobile」「ICT」の4種類整備されているようだ。

そして、マトリックス(戦術×技術)に付加する形で、Mitigation(攻撃に対する緩和策), Groups(攻撃グループ), Software(攻撃に使われるツール)が整備されており、これらは定期的に(或いは必要に応じて)整備されている。これが大まかなMITRE ATT&CKの概要と言えるだろう。

(2)MITRE ATT&CKの自社での活用方法の雑感

成程、何となく概観は分かった。では、その詳細に踏み込んでみることにする。

私の所属している会社的に、「Enterprise」のマトリックスを確認してみる。

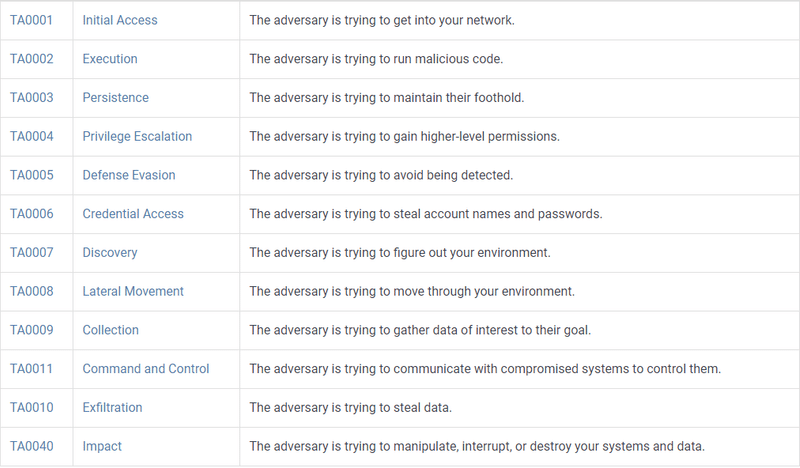

Enterpriseの戦術は12制定されている。

これら戦術一つずつに技術が複数、更にはそれにMitigationや攻撃グループの考察が付加されている。

取りあえず軽く読んでみて思ったのは以下の諸点

◇全部読むのは中々手ごわい…。

→そりゃそうだって話だが、やはり巨大な山のようであることは改めて認識した。

◇Mitigationの判断について

→Mitigationは各攻撃技術ごとにそれぞれ記載されているものの、具体的にどういうツール(更に言えばどういう製品)を使えばよいのか、そのツールを入れた場合に緩和策として必要十分なのか、この表だけでは多分判断でき無さそうである。

(社内のリスク評価を担当していて思うのは、Mitigationが導入されているか全部担当者一人で判断するには時間がないため他の人にお願いする必要があるのだが、「○○というツールはMitigationとして必要十分か」とう評価基準がそれだけではないため、具体的製品名とともに自社内で整備する必要がありそう。そういうのをコミュニティで連携してほしいもんである)

◇攻撃者グループによるスクリーニングについて

→加えて、攻撃者グループによって使うツール、使う技術は違ってくるというのはその通りだと思うが、どういう攻撃グループに自社が狙われているか、どのように判断できるのかが知りたい(私が知らないだけか)。

こういう攻撃グループに自社が狙われがち(狙われた実績がある)というのが分かれば、またMitigationの導入策が違ってくるのであるが。

→これがいわゆるインテリジェンス主導ってやつなのかな。だけどマジで攻撃者のスクリーニングを行わないと、すべての戦術・技術にフラットにやらないといけなくなるからそれはマジで困る。

会社の中で活用するかどうかを決めるのはもう少し下調べしたい。まずは攻撃者グループからスクリーニングが出来るか、自身でロジックを組み立てていこうかな…。

この記事が気に入ったらサポートをしてみませんか?