マルウェア感染によるWEBサイト改ざんと修復の記録:2

改ざんによって不具合のあるWEBサイト改修を行ったときの記録です。参考になれば幸いです。

約1年間で数回、マルウェア感染によって改ざんされたWEBサイトの改修を行いました。

一度、修復して半年以上何も不具合が生じていなかったサーバに再び改ざんの被害が起き始めました。

バックドアのファイルが残っていたのか、、、改修対象にしていなかったディレクトリでの不具合です。一度入られると、サーバ内のすべてのファイルを削除しなければ危険なのかもしれませんね…(個人の感想です)

改ざんファイルの解説

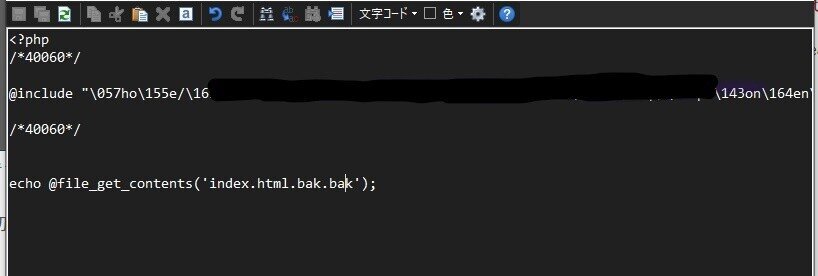

上記画像は、WordPressのファイルではありませんが、たぶんWordPressのマルウェア感染から被害が拡大し、改ざんされたファイルの一つです。

ファイル名は”index.php”。HTMLファイルを表示するディレクトリに、不明なindex.phpファイルが生成されていました。

このPHPファイルには、あるディレクトリ内にあるファイルをインクルードし、もともとあったindex.htmlファイルを読み込むように書かれています。ちなみにindex.htmlは”index.html.bak.bak”というファイル名にリネームされています。

4行目でインクルードされている文字列は、よく見るとファイルへのフルパスが書かれています。例えば、頭の\057は→”/”、\155は→”m”となり、/home/という文字列であることがわかります。

特定できた場所に生成されていたファイルは".ico"という拡張子で、いわゆるバックドアとなるファイルでした。この類のファイルを削除しなければ、いつまでたっても改ざんが止まることなく生成され続けます。

WordPressがきっかけになっていることは間違いないので、必ずWordPress側にもバックドアが仕込まれています。

今回はWordPressが最初に呼び出す”index.php”に仕込まれていたため直ぐに場所を特定できました。でも、ディレクトリ毎に不明なな”index.php”と".htaccess"が生成されていたため手動削除は手間がかかりました。

手動削除をした理由と手順

もともとシステム保守をしている人がおらず、正しくバックアップがされていないため、全てを削除してしまうと元の状態に戻せない可能性がある(わたし自身が元の状態を把握していないため)と判断し、手動削除をすることにしました。

手動削除は少々時間がかかりますが、505エラーでサイトが表示できない状況からの緊急対応だったため、505エラーのまま下層ディレクトリ内の改ざんファイル削除・修正を行い、最後に505エラーを解消する手順を取りました。

不明な文字列が書かれているファイルは以下でした。

index.php

.htaccess

.icoの拡張子を持つ、存在しないはずのファイル

★改ざんで生成された不要なファイルは削除、もともと存在するシステムファイルは追記された文字列を削除。

ファイル生成には一定の規則性があったため、時間は要しますが手動削除は不可能ではないようです(今回の場合)。

***

ちなみに作業時間は、サーバ内のファイルバックアップ作業含め、7時間くらいで一旦終了できました。面倒ですが、何が起きているのか把握できて勉強になりました。

***

WEBサイトの感染によって、たくさんの人に迷惑をかけてしまいます。

運用方法はよく検討しましょう!

参考資料

脆弱性対策:安全なWEBサイトのつくり方

この記事が気に入ったらサポートをしてみませんか?