TWSNMPポーリング辞典:TLS(暗号通信)接続のモニタ

最近はほとんどの通信でセキュリティーのためにTLS(暗号化通信)が利用されています。TWSNMPでTLSをモニタするポーリングについての解説です。

TLSをモニタするポイント

まずTLSについては、

です。Webブラウザーでのアクセスやメールの転送などで暗号通信のために使われています。このTLSをモニタするためのポイントは、

・接続可否

・証明書の検証

・証明書の有効期限

・TLSのバージョン

です。TWSNMPでは、これらの項目に対応したポーリングがあります。

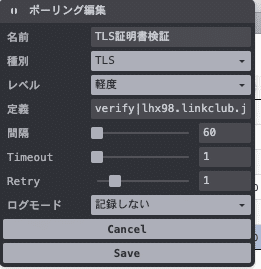

ポーリング設定

TLSのポーリングは

のように種別をTLSに設定します。定義は

モード|ターゲット|パランメータの書式です。

モードには、

verify

証明書を検証します。証明書が無効なものの場合、接続できても障害とします。パラメータは必要ありません。空欄でよいです。

version

TLSのバージョンを指定して接続確認します。パラメータに接続するバージョンを指定します。1.0,1.1,1.2,1.3を指定できます。指定したバージョンでつ族できた場合を正常としますが、パラメータに指定するバージョンに!をつけると接続できた場合に障害とします。!1.0とすれば、1.0で接続できた場合は障害です。

expire

証明書の期限切れをモニタするモードです。パラメータに証明書期限までの残り日数を指定います。30を指定すれば、期限まで30日以下になった時に異常と判断します。

例えば、証明書の検証を行うポーリングは、

verify|lhx98.linkclub.jp:443|とします。

TLS V1.0で接続での接続を禁止したい場合は、

version|lhx98.linkclub.jp:443|!1.0とします。

証明書の期限が30日を切ったことを知りたければ、

expire|lhx98.linkclub.jp:443| 30のように設定します。

証明書の期限を確認するポーリングはV5.0.1から動作します。この記事書きながらテストしたらV5.0.0では動作しないことがわかりました。すみません。

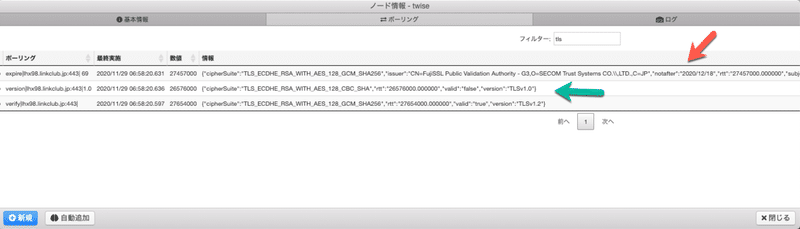

ポーリング結果

ポーリングの結果には、

のようにTLS(暗号通信)の情報が記録されます。

cipherSuite

暗号通信の強度を示す

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

のような値です。この後の安全なTLS暗号通信設定を見てください。

rtt

応答時間

valid

証明書の検証結果です。

version

TLS通信のバージョンです。

issuer

証明書の発行者の情報です。expireモードだけ記録します。

notafter

証明書の有効期限です。expireモードだけ記録します。

subject

証明書の対象です。expireモードだけ記録します。

安全なTLS暗号通信設定

IPAが

という資料を公開してます。この資料に安全な通信のためのTLSのバージョンや暗号強度の設定が記載されています。最近では、TLS1.0,1.1で通信するのは安全ではないとしてTLSv1.2,1.3だけに制限するような風潮になっています。TWSNMPでTLSのバージョンや暗号強度をモニタできるようにしたのは、このような背景があります。

ポーリングテンプレート

この記事あで説明したポーリングのテンプレートは、

からダウンロードできます。

開発のための諸経費(機材、Appleの開発者、サーバー運用)に利用します。 ソフトウェアのマニュアルをnoteの記事で提供しています。 サポートによりnoteの運営にも貢献できるのでよろしくお願います。