EDRってなんだろう?よくわからないマンなので、整理してみた

少し前に会社で、セキュリティに直接的に関わる人(プロダクトのインフラ、CTO、監査マン、セキュリティアドバイザー)と、EDRの勉強会を行いました。そのときの資料を記事にしてみました。

2019年ぐらいから、情シス / コーポレートエンジニア界隈でEDRという言葉が広がりはじめました。昨今では、EDRを導入するのは当たり前、みたいな雰囲気もあったりします。

でも、EDRってなんなのでしょうか?どういうメリットがあるのでしょうか?EDRを入れるということはどういうことなのでしょうか?そんなEDRよくわからない、という方向けの記事です。

EDRとは

EDRとは、「Endpoint Detection and Response(エンドポイントでの検出と対応)」の略で、エンドポイント(端末)の監視を強化するために導入され、標的型攻撃やランサムウェアなどによるサイバー攻撃を検出して対応するために使用するセキュリティ製品です。

昨今では製品ごとにできることがかなり変わっていますが、原則としては上記のような検出、対応を行う機能になります。

EDR導入のメリットは、エンドポイントへの攻撃(もしくは攻撃の兆候)を検知すること。検知したときのプロセスレベルの細かい挙動が可視化されること。

経営向けに説明すると一定程度、「企業や事業の継続性を高める」「投資家や顧客に対して、説明責任を果たせる」というメリットがあります。

それでは、なぜ攻撃を検出して、対応するための製品が必要なのでしょうか?

EDRが必要な背景

セキュリティ対策は基本的に攻撃を防御するという思想です。ファイアウォール、アンチウィルスソフト(AV)、WAF(Web Application Firewall)などが最たるものでしょう。

しかし、近年、サイバー攻撃が高度化し、攻撃を100%防ぐということが難しくなってきました。巧妙な手口が増えて、アンチウィルスソフトで防御できないこともあります。

そのようなサイバー攻撃の変化に対して、侵入されても被害を最小化する、という考え方も必要になってきました。現実的に100%防御は不可能という現実を受け入れ、基本的な攻撃は防御しつつも、すりぬけてきた攻撃について、早期に検出し、対応し、復旧する、という考え方です。

この侵入前提とも言うべきセキュリティ対策を行うために必要なものの1つがEDRなのです。全体の中で、EDRはエンドポイント(端末)における検出を担います。逆に言うと、EDR導入というのはそれ単体で終わる話ではないのです。ちみなみに侵入前提のセキュリティ対策=SOC、CSIRT体制となります。

情シス界隈では、EDR導入という話題は出ますが、SOCやSIEMといった話はあまり出でこないのが残念です。

もし侵入前提のセキュリティ対策がなかったら

この対策がなかったら、私達(情シス、セキュリティマン)は攻撃者が目的を達成したあと、つまり実質的な被害が出て初めて攻撃されていることに気づきます。

侵入前提のセキュリティ対策は、企業や事業の継続性を高めることに繋がります。また顧客に対して、説明責任を果たすこともできます。サイバー攻撃というのは、不正アクセスされました、でも経路や攻撃元がわかりません、ということが往々にしてあります。そんなときでもSOC、CSIRT体制があれば、実際に被害が出る前に検知をして対応できたり、実際に被害が出たとしても経営陣がきちんと投資家や顧客に対して、説明責任を果たすことができ、信頼を獲得することもできるでしょう。(※)

※技術的な観点でいうと、SOC、CSIRTがあっても必ず経路や攻撃元が分かるわけれではないです。ビジネス的な言い回しとして言い切っています。

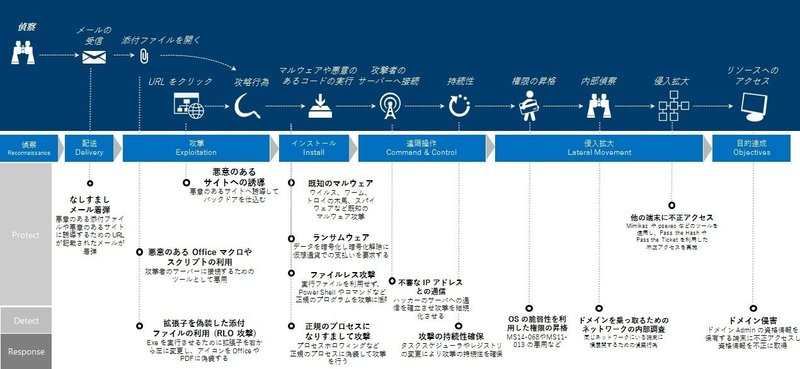

下記の図は、サイバーキルチェーンと呼ばれる、サイバー攻撃の段階を表した図です。実際の攻撃は一回ではなく、複数回行われ、権限昇格や内部偵察などが行われます。AVなどで防御できなくて、攻撃者が目的を達成する前に攻撃を検出できればよいのです。

参考 : https://www.itmedia.co.jp/enterprise/articles/1803/07/news015_2.html

じゃあ、EDR入れれば無問題?

残念ながら、違います。確かにEDRを単体で導入する、ということでも一定の効果はあります。ただEDR単体で導入したとき、問題点が3つあります

1. 企業の環境にあった攻撃検知ができない

2. EDRのみでは企業全体から見ると、検知範囲、精度が落ちる

3. 検知した後の対応人員をどうするか

この問題点を解説していきますね。これはEDRをフル活用していく、という前提での問題点です。よって、EDR入れてある程度対策できればOK、という合意が取れていれば気にする必要はありません。

まず1つ目です。EDR製品には事前に検知するためのテンプレートとなるルールが存在していることが多いです。ただし、この検知ルールはどの企業でも当てはまりそうな汎用的なルールとなっています。フル活用するためには、企業の環境にあった検知ルールが必要なのです。これを作成、チューニングするのがSOCマンです。

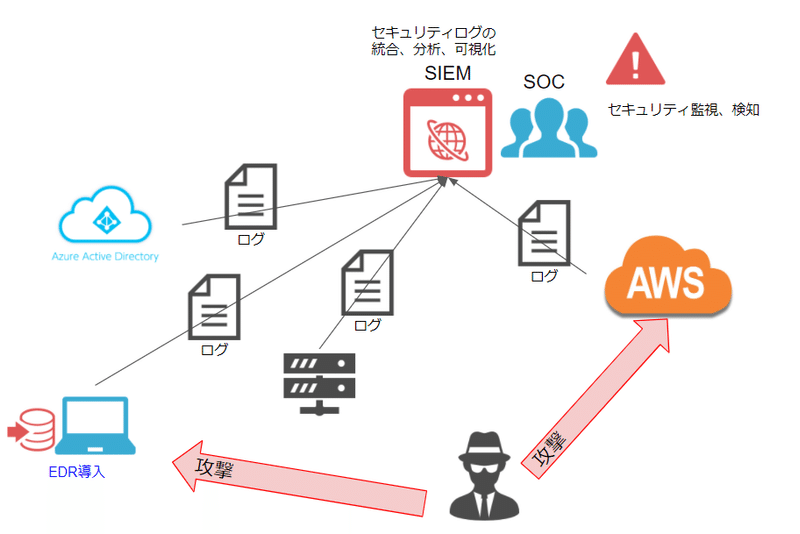

2つ目。EDRは、EDRを入れた対象(一般的にはPC)しか検知しません。しかし、企業には様々なシステムが存在します。よって、企業全体で見ると、検知範囲は限定的です。そこで、SIEMが必要になってきます。企業全体を網羅するには、SIEMを導入して、複数システムのログをSIEMで収集、分析、可視化できるようにする必要があります。これにより、企業全体でサイバー攻撃の検出が可能になります。また複数のログを相関的に分析することで、今まで検出することができなかった攻撃も検出可能となります。

3つ目。検知したあとどうするのか、という問題です。検知した後、EDRを使って、攻撃元を追っていかなければいけません。当然、情シスでは経験不足です。やはりそこは理想的にはSOCマンが必要なってきます。

理想的な侵入前提のセキュリティ対策=SOC体制

これが侵入前提のセキュリティ対策、すなわち、早期に攻撃を検出し、攻撃元を突き止めて、対応するための理想的なSOC体制の一例です。

1. SIEM(Security Information and Event Management)という呼ばれる製品を導入して、複数システムのセキュリティログを収集、分析、可視化できるようにする。

2. PCやスマホにはEDRを入れて、SIEMで収集。その他には社内のルータやファイアウォール、他のクラウドサービスなどいくつかのシステムをSIEMへ接続してログを収集します。

3. SOC担当者が環境に合わせた検知ルールを作成し、攻撃を検知、分析、対応する。

SOC導入における企業のメリットはなんなのか

企業としてはどんなメリットがあるのでしょうか。それは、防御をすり抜けてきた攻撃を大きな被害が出る前に防ぎ、被害額を最小限に抑えるということにつきます。

ビジネスサイドの言葉に言い換えるとしたら、「企業や事業の継続性を高める」「投資家や顧客に対して、説明責任を果たせる」ということでしょうか。

結論

- EDRとはサイバー攻撃を検出して、対応するために使用するセキュリティ製品

- EDR導入とは侵入前提のセキュリティ対策である、SOC体制をつくる、1つのステップに過ぎない

- EDRのメリットは「端末におけるサイバー攻撃を検知できる」「端末での調査が迅速に行える」

- SOCを作るメリットは「企業や事業の継続性を高める」「投資家や顧客に対して、説明責任を果たせる」に集約される

この記事が気に入ったらサポートをしてみませんか?