VPN・AAA認証の設定

今回なんですが、【検証用NW構築】で構築したNWシステムを用いて

・VPN接続

・AAA認証

の設定を行っていきます。

★構成図

今回構築するNW構成図は以下になります。

★VPN設定(RT1⇔TACACS+)

・RT1内部NWのPC_VPN設定前

# 疎通確認

ping <TACACS+ServerのIPアドレス>

# 経路確認

tracert <TACACS+ServerのIPアドレス>

※PCからTACACS+経路の全Swtich、Routerが表示されていることを確認・ASA1の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# IKEv1 ポリシー設定

crypto ikev1 policy <ポリシー番号>

authentication pre-share

encryption aes

hash sha

group 2

lifetime <時間>

exit

sh run | section ikev1 policy <ポリシー番号>

sh run | section outside

crypto ikev1 enable <outside_インターフェース名>

# トンネルグループの設定

tunnel-group <name> type ipsec-l2l

tunnel-group <name> ipsec-attributes

ikev1 pre-shared-key <Key>

exit

crypto ipsec ikev1 transform-set <トランスフォームセット名> <transform1> <transform2>

# 拡張ACL作成

<ObjectNW_A>

object network <name>

subnet <TACACS+_NetAddress> <Subnetmask>

exit

<ObjectNW_B>

configure terminal

object network <name>

subnet <RT1_inside_NetAddress> <Subnetmask>

exit

configure terminal

sh running-config | section object network

access-list <ACL名> extended [deny | permit] ip object <ObjectNW_A> object <ObjectNW_B>

# 暗号マップの設定

crypto map <暗号マップ名 マップ番号> set peer <RT1-outside_IPaddress>

show running-config | section transform-set

crypto map <暗号マップ名 マップ番号> set ikev1 transform-set <トランスフォームセット名>

show running-config | section access-list

crypto map <暗号マップ名 マップ番号> match address <ACL名>

show running-config | section nameif

crypto map <暗号マップ名> interface <インタフェース名>・RT1の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# セキュリティライセンスの有効化

do show version | section security

license boot module c1900 technology-package securityk9

do wr

do reload

enable

configure terminal

do show version | section security

# ISAKMP ポリシー設定

crypto isakmp policy <ポリシー番号>

authentication pre-share

encryption aes

hash sha

group 2

lifetime <時間>

exit

do show running-config | section isakmp policy <ポリシー番号>

# トンネルグループの設定

crypto isakmp key <Key> address <ASA1-outside1_IPaddress>

crypto ipsec transform-set <transform-set-name> <transform1> <transform2>

# 拡張ACL作成

ip access-list extended <アクセスリスト名>

[permit | deny] <プロトコル> <送信元IPアドレス> <ワイルドカード> <宛先IPアドレス> <ワイルドカード> {オプション}

exit

# 暗号マップの定義

crypto map <暗号マップ名 シーケンス番号> ipsec-isakmp

set peer <ASA1-outside_IPaddress>

do show run | section transform-set

set transform-set <トランスフォームセット名>

do show run | section access-list

match address <ACL名>

exit

# インターフェースにマップを紐づける

int <RT2側-インターフェース>

do show run | section crypto map

crypto map <暗号マップ名>

exit

do sh run | section crypto map <暗号マップ名 シーケンス番号>

・RT1内部NWのPC_VPN設定後

# 疎通確認

ping <TACACS+ServerのIPアドレス>

# 経路確認

tracert <TACACS+ServerのIPアドレス>

※PCからTACACS+経路の全Swtich、Routerが表示されていることを確認★VPN設定(RT2⇔RADIUS)

・RT2内部NWのPC_VPN設定前

# 疎通確認

ping <TACACS+ServerのIPアドレス>

# 経路確認

tracert <TACACS+ServerのIPアドレス>

※PCからTACACS+経路の全Swtich、Routerが表示されていることを確認・ASA1の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# IKEv1 ポリシー設定

crypto ikev1 policy <ポリシー番号>

authentication pre-share

encryption aes

hash sha

group 2

lifetime <時間>

exit

sh run | section ikev1 policy <ポリシー番号>

crypto ikev1 enable <outside_インターフェース名>

# トンネルグループの設定

tunnel-group <name> type ipsec-l2l

tunnel-group <name> ipsec-attributes

ikev1 pre-shared-key <Key>

exit

crypto ipsec ikev1 transform-set <トランスフォームセット名> <transform1> <transform2>

# 拡張ACL作成

object network <name>

subnet <RADIUS_NetAddress> <Subnetmask>

exit

configure terminal

object network <name>

subnet <RT2_inside_NetAddress> <Subnetmask>

exit

configure terminal

sh running-config | section object network

access-list <ACL名> extended [deny | permit] ip object <ObjectNW_A> object <ObjectNW_B>

# 暗号マップの設定

crypto map <暗号マップ名 マップ番号> set peer <RT2-outside_IPaddress>

show running-config | section transform-set

crypto map <暗号マップ名 マップ番号> set ikev1 transform-set <トランスフォームセット名>

show running-config | section access-list

crypto map <暗号マップ名 マップ番号> match address <ACL名>

show running-config | section nameif

crypto map <暗号マップ名> interface <インタフェース名>・RT2の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# セキュリティライセンスの有効化

do show version | section security

license boot module c1900 technology-package securityk9

do wr

do reload

enable

configure terminal

do show version | section security

# ISAKMP ポリシー設定

crypto isakmp policy <ポリシー番号>

authentication pre-share

encryption aes

hash sha

group 2

lifetime <時間>

exit

do show running-config | section isakmp policy <ポリシー番号>

# トンネルグループの設定

crypto isakmp key <Key> address <ASA1-outside1_IPaddress>

crypto ipsec transform-set <transform-set-name> <transform1> <transform2>

# 拡張ACL作成

ip access-list extended <アクセスリスト名>

[permit | deny] <プロトコル> <送信元IPアドレス> <ワイルドカード> <宛先IPアドレス> <ワイルドカード> {オプション}

exit

# 暗号マップの定義

crypto map <暗号マップ名 シーケンス番号> ipsec-isakmp

set peer <ASA1-outside_IPaddress>

do show run | section transform-set

set transform-set <トランスフォームセット名>

do show run | section access-list

match address <ACL名>

exit

# インターフェースにマップを紐づける

int <RT2側-インターフェース>

do show run | section crypto map

crypto map <暗号マップ名>

exit

do sh run | section crypto map <暗号マップ名 シーケンス番号>・RT2内部NWのPC_VPN設定後

# 疎通確認

ping <TACACS+ServerのIPアドレス>

# 経路確認

tracert <TACACS+ServerのIPアドレス>

※PCからTACACS+経路の全Swtich、Routerが表示されていることを確認AAA認証_TACACS+サーバ

・RT1の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# AAA認証の有効化

aaa new-model

# Login認証方式リストの設定

aaa authentication login default group tacacs+ local

# ユーザ名、パスワードの設定

username <ユーザ名> secret <パスワード>

# 特権EXECモード移行のパスワード設定

enable secret <パスワード>

※secret:暗号化コマンド

# 認証方式リストの適用

line [適用回線(※1) 回線番号]

-----------------------------------

※1

console:コンソール接続回線

vty:TelnetやSSH接続回線

tty:電話接続回線

aux:モデム経由で接続回線

-----------------------------------

login authentication [default | list-name(※2)]

-----------------------------------

※2

default:全ての回線に自動的に認証方式を適用

list-name:回線ごとに個別に認証方式を適用

-----------------------------------

exit

# TACACS+サーバの登録

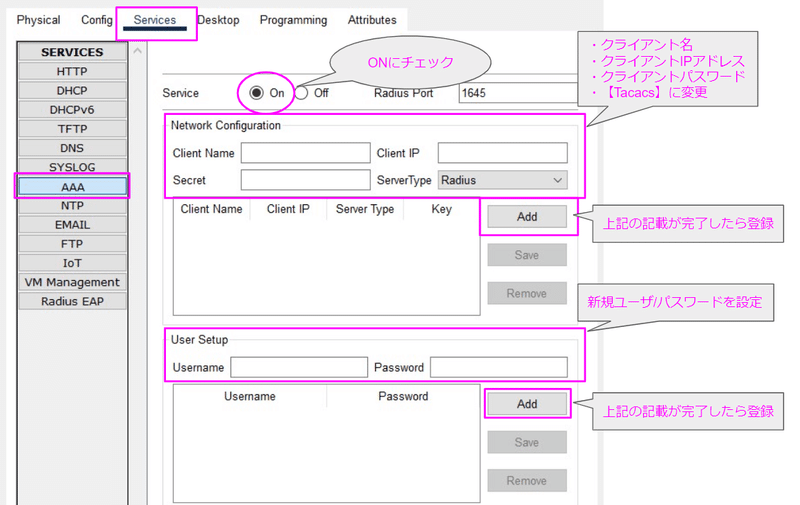

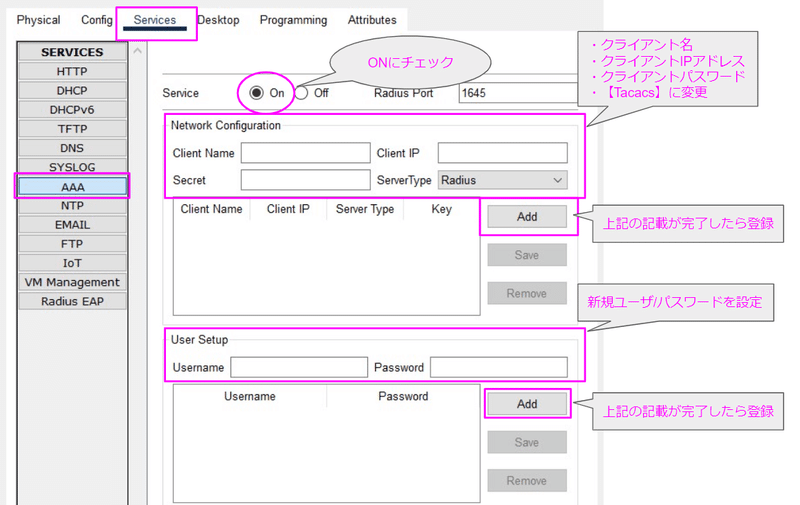

tacacs-server host <RADIUSサーバIPアドレス> key <鍵名>・TACACS+ Serverの設定

・RT1内部NWのPCでRT1にログイン

# ログイン

telnet <RT1_PC側 IPアドレス>

※『TACACS+ Serverの設定』で設定した UserSetup のユーザ名をパスワードを入力AAA認証_RADIUSサーバ

・RT2の設定

# グローバルコンフィグレーションモードに変更

enable

configure terminal

# AAA認証の有効化

aaa new-model

# Login認証方式リストの設定

aaa authentication login default group radius local

# ユーザ名、パスワードの設定

username <ユーザ名> secret <パスワード>

# 特権EXECモード移行のパスワード設定

enable secret <パスワード>

※secret:暗号化コマンド

# 認証方式リストの適用

line [適用回線(※1) 回線番号]

-----------------------------------

※1

console:コンソール接続回線

vty:TelnetやSSH接続回線

tty:電話接続回線

aux:モデム経由で接続回線

-----------------------------------

login authentication [default | list-name(※2)]

-----------------------------------

※2

default:全ての回線に自動的に認証方式を適用

list-name:回線ごとに個別に認証方式を適用

-----------------------------------

exit

# RADIUSサーバの登録

radius-server host <RADIUSサーバIPアドレス> key <鍵名>・RADIUS Serverの設定

・RT2内部NWのPCでRT2にログイン

# ログイン

telnet <RT2_PC側 IPアドレス>

※『RADIUS Serverの設定』で設定した UserSetup のユーザ名をパスワードを入力以上になります。

みなさんのエンジニアライフに少しでもお役に立てれば幸いです。

ありがとうございました。

★概要欄

・検証用NW構築

https://note.com/tango9512357/n/ndffd45bd0ee4

・GitHub

https://github.com/tango3304