Jamf Connect の Azure AD パススルー認証を設定する

はじめに

本日、Jamf Connect 2.6.0 が一般提供用にリリースされました。

主なアップデートとして「Passthrough Authentication for Microsoft Azure AD」(Azure AD のパススルー認証)に対応しました。

さっそく設定をしてみたので、備忘録的に手順をまとめていきます。

なお、Jamf Connect とは?という方は、以下のスライドでも簡単に説明していますのでご覧ください。

パススルー認証とは

Jamf Connect を利用すると Azure AD などの IdP の認証情報を使って Mac にログインすることができるようになります。

しかし、これまでは Filevault 2 を有効にしている場合は、Azure AD の認証情報(ネットワークパスワード)を入力後に検証用パスワード(ローカルパスワード)を再入力する必要がありました。

これはアカウントのシャットダウンからの起動や、サインアウト → サインインの場合に求められるもので、スリープからの復帰や再起動では求められないため頻度は高くはありませんが、ユーザー体験としては Jamf Connect 導入前よりパスワードの入力回数が増えるので、導入の障壁の1つとなっていました。

今回のアップデートでは Azure AD のログイン画面の Web ビューで入力されるパスワードが安全に Jamf Connect 側へ送信できるようになったため、1回のパスワード入力で済むようになりました。

初回ログイン時も Azure AD の認証情報でローカルアカウントがプロビジョニングされるので、検証用パスワードの入力は不要になります。

パススルー認証は2021年11月時点では、Google Cloud ID と Azure AD の2つで対応しており、他の IdP も今後サポート予定のようです。

Jamf Connect のアップデート

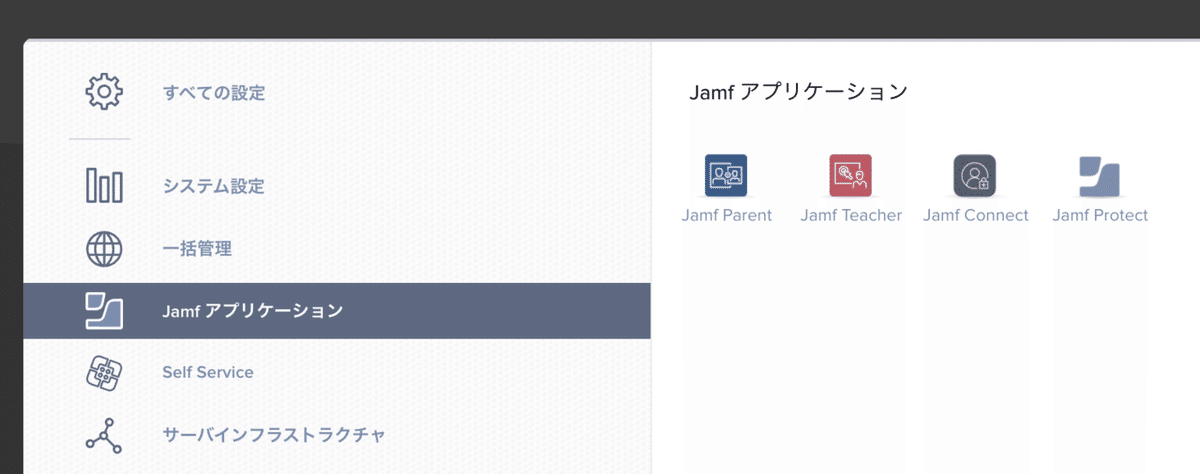

設定 > Jamf アプリケーション > Jamf Connect から配布している Jamf Connect の構成プロファイルをバージョンを変更する

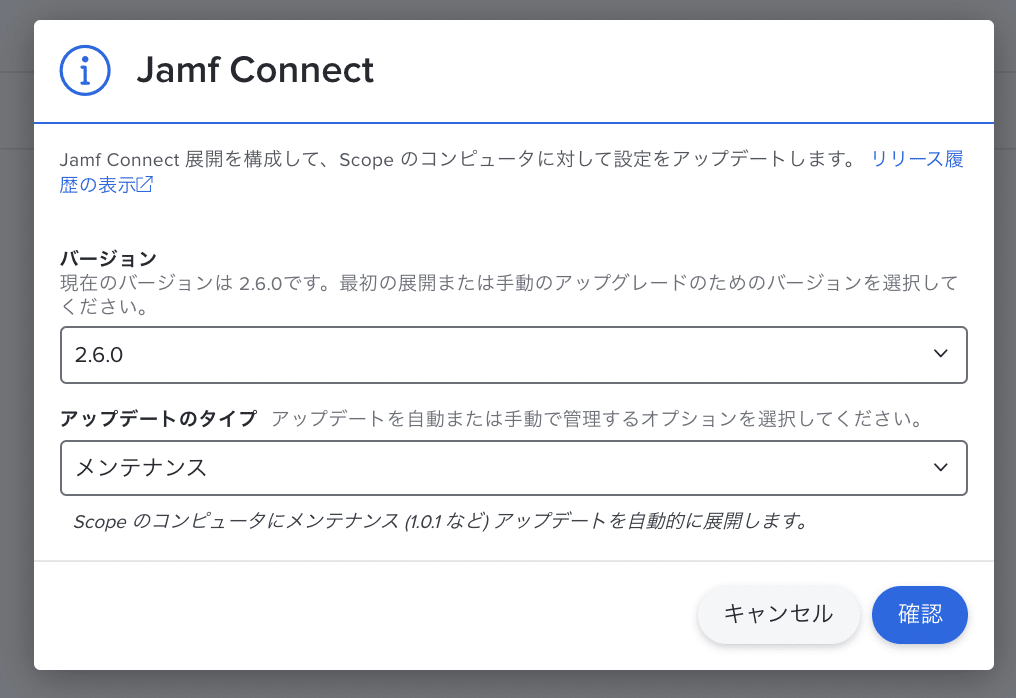

バージョンのプルダウンで「2.6.0」を選択する

アップデートのタイプは「メンテナンス」にしておくと「2.6.1」などマイナーアップデートは自動的に展開してくれます。

Login(メニューバー構成アプリ) や Licence Key 用の構成プロファイルも同様に設定します。

配布対象のデバイスでアップデートされていることを確認してください。

パススルー認証の有効化

こちらの手順に沿って設定を行っていきます。

Jamf Connect Configuration か、Jamf Pro Server から設定します。Jamf Connect Configuration は Jamf Account からダウンロード可能です。

コンピュータ > 構成プロファイル > メニューバー構成アプリ用の構成プロファイル に以下の設定に OIDCUsePassthroughAuth と OIDCNewPassword の2つを追記します。

<key>OIDCUsePassthroughAuth</key>

<true/>

<key>OIDCNewPassword</key>

<false/>※ OIDCNewPassword がすでに false で設定されている場合は追記不要です

構成プロファイル > ログ より、配布対象のデバイスへの適用が完了していることを確認する

配布対象デバイスで動作確認

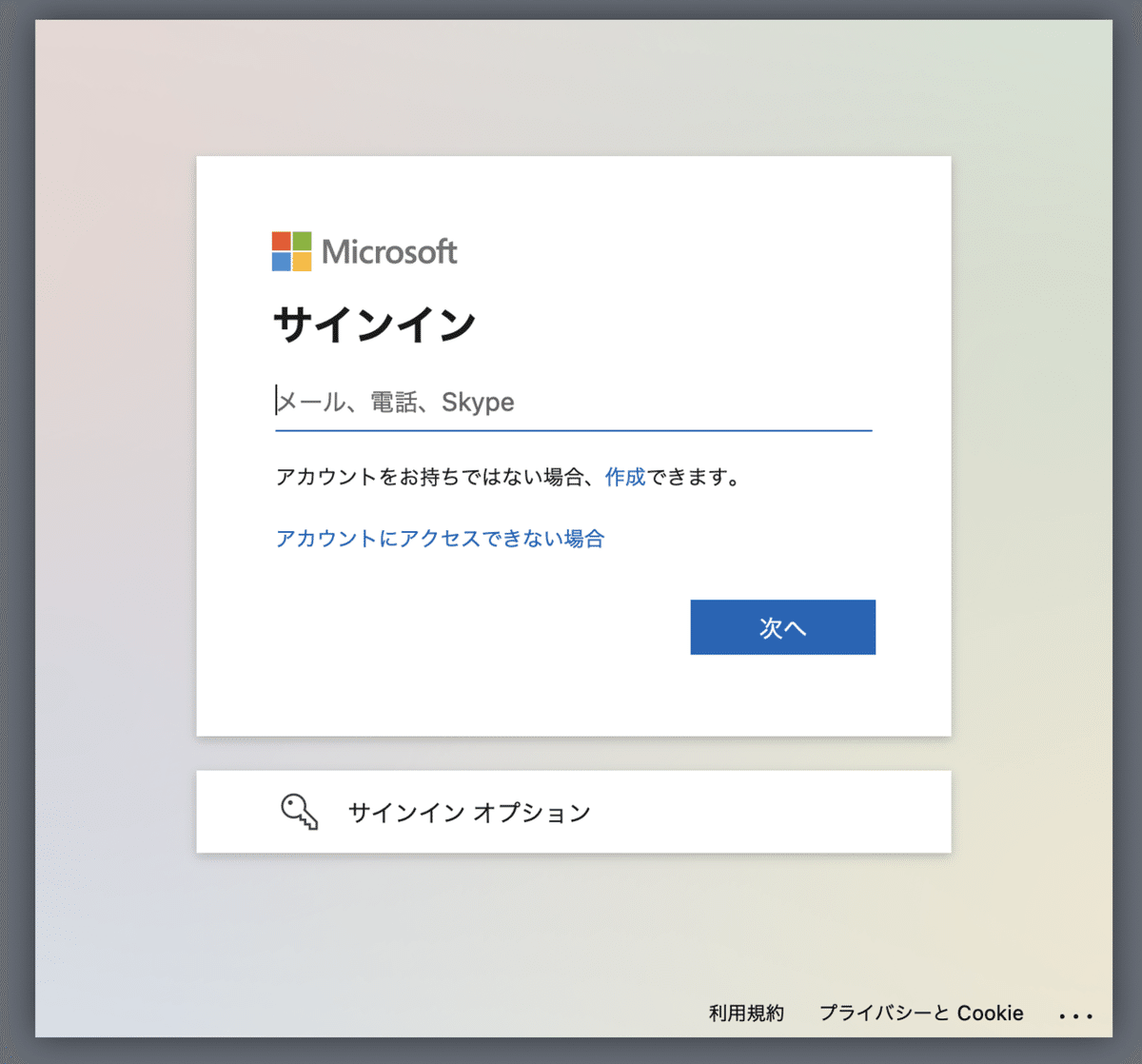

ここまで設定が完了したら、構成プロファイルを配布した対象デバイスでシャットダウンからの起動や、サインアウト → サインインを試します。

検証用パスワードを聞かれずに、Azure AD の認証情報だけでサインインが成功し、デスクトップが表示されたら成功です🎉

おわりに

パススルー認証によりユーザー体験が改善し、Jamf Connect の展開がよりしやすくなったかと思います。

検証しながら走り書きした備忘録なので、内容に不備や過不足があれば @rotomx までご連絡ください 🙏