ISMS 【JIS Q 27001(ISO/IEC 27001)】取得に向けてやったこと、全体の流れ

ISMSの事務局(運営管理者)として、全社を対象範囲に運営を行ってきました。

ISMSの取得を今から行う方へ「どんなことをやるのだろうか?」「何をすればいいのだろうか?」と、分からないことだらけな状況でお困りな方いましたら、参考までに共有となります。

まずは、目次として全体でやったことを記載します。

規程類の作成や運用のルール決め等は、企業によりボリュームもマチマチだと思いますので、細かい話は割愛します。

メインは、外部審査員に評価してもらう上で、準備や行わなければならないこと/決めておく必要があることを、記載していきます(時系列は、少々バラバラしています)

セキュリティポリシーや情報セキュリティ規程、情報の取り扱いルールなど、規程類の作成

こちらについては、前述にも述べたように規程類の作成や運用のルール決め等は、企業によりボリュームもマチマチだと思いますので、割愛します。

法令規範の把握/一覧の作成

法令(個人情報や情報セキュリティマネジメントシステム/知的財産基本法など)を理解し、会社として違反していないか、法令内容をパッと確認出来るような一覧を作成しました。 下記に例として表を載せておきます。

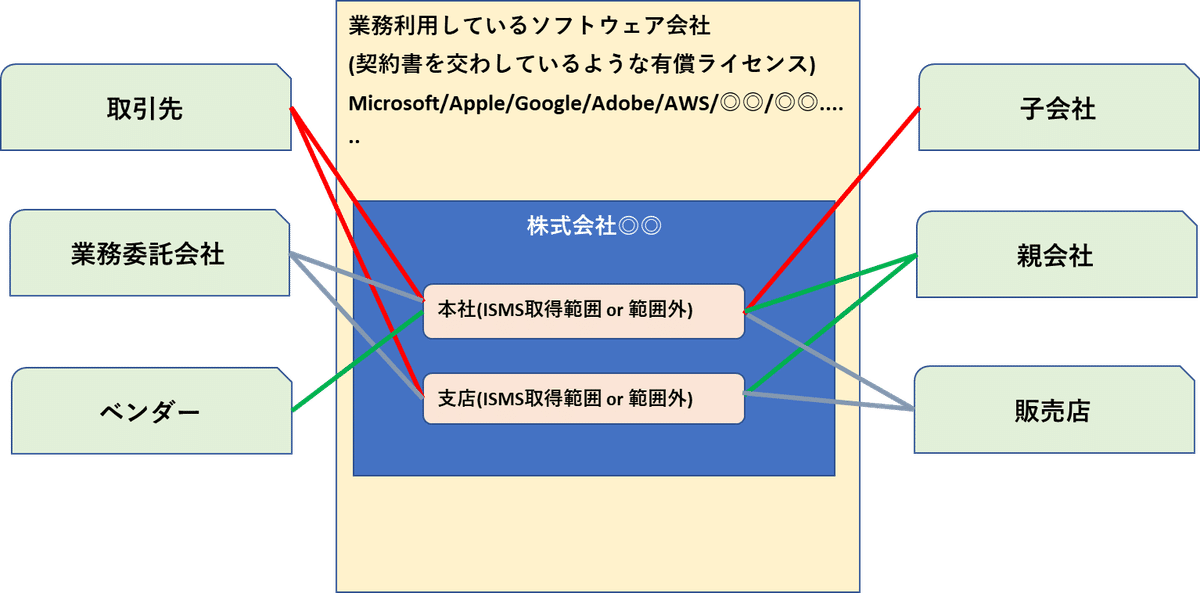

会社全体の利害関係者との関係性を図に落とし込む

企業によって、関わりある利害関係者や関係性は異なりますので、参考例として下記を載せておきます。

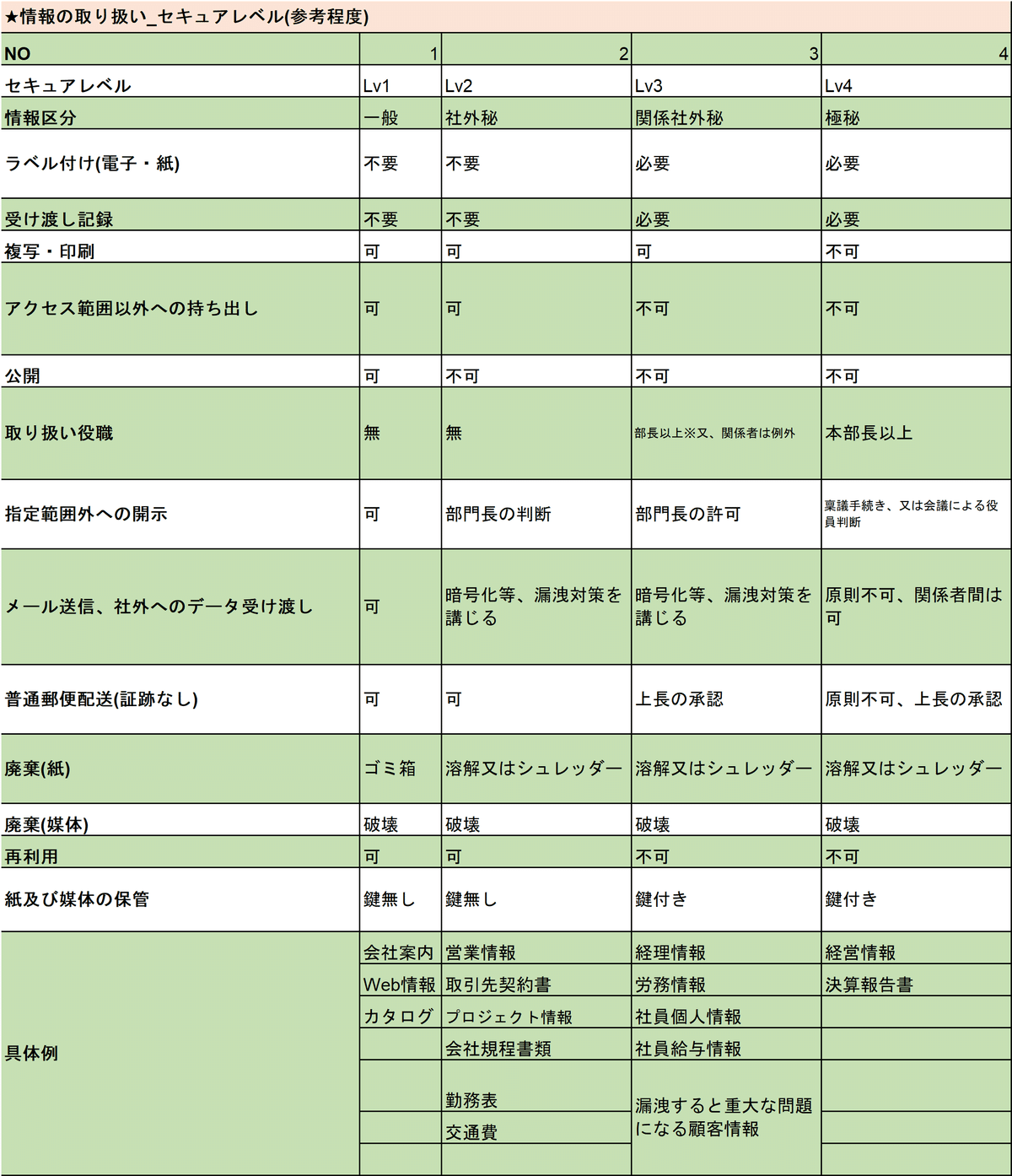

情報の取り扱い_セキュアレベル

どのように取り扱いルールを決めていけばいいか、正直分からない!といった場合に、参考にして頂ければと思います。

実際に運用していた表に似た内容を、記載しています。

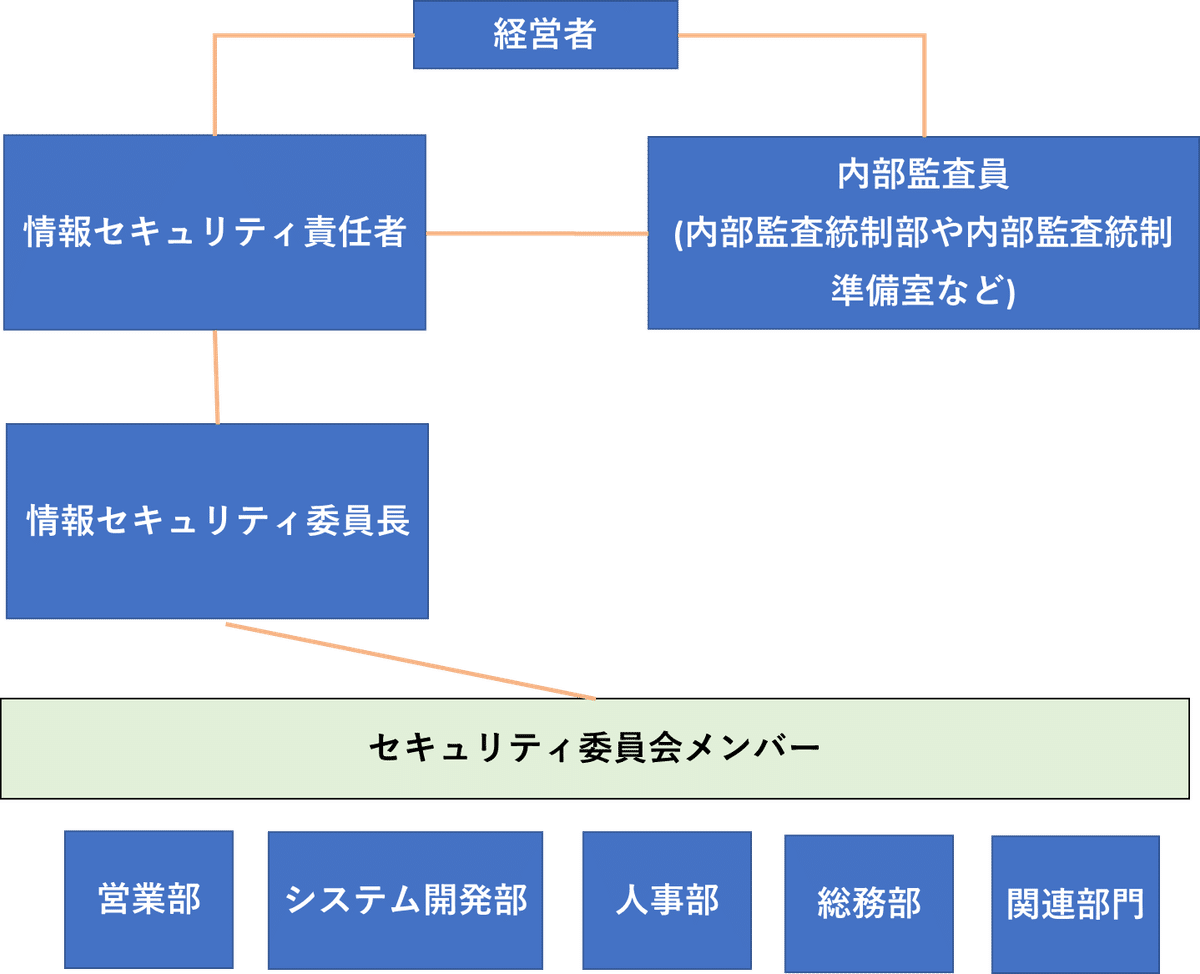

情報セキュリティ委員会の発足

情報セキュリティ委員会を、会社として立ち上げ、メンバーを選定し活動する必要があります。

活動内容は、ISMSに関わる規程の変更や、その他ISMSの関わりのある業務範囲内で新しい取り組みや活動を行う際の、決定・改訂・変更があった際、都度委員会メンバーに共有した上で、判断する必要があります。

メンバー構成の例は、下記となります。

経営者

内部監査員

内部監査統制部や内部監査統制準備室などという肩書のある部署がある企業は、所属しているメンバーが1名など、選定していれば問題ありません

情報セキュリティー責任者

事務局、代表となる1名が選定されていれば問題ありません。事務局内での最終決定者

セキュリティー委員長

事務局メンバー内、責任者以外で選定。委員会からの情報発信や取りまとめを行う役割

委員会メンバー

全社的な範囲でISMSを取得する場合、部署毎に最低1名、選定

活動する時期については、企業毎に決めて問題ありません。 私の経験した例としては、委員会メンバーがISMSに関わる内容を理解している人達がほとんどおりませんでしたので、事務局側が先導する形で、規程の改訂や取り組み内容に変更が発生した際、都度またはある程度情報が溜まったタイミングで、グループメールを経由して「このような形で決定しました」「変更があります」と、メンバーに向けて情報発信を行っておりました。

また必ずしも、委員会関係者全員が集まってキックオフの場を設けるという運用ではなく、基本的に委員会メンバーの選定や内部監査員の選定も、事務局側である程度決めてしまい、経営者や情報セキュリティー責任者に「今期は、このようなメンバーで運用します」と、事前に裏を取り、決裁が下りた時点で、全社周知としてメールベースで決定した内容を発信しておりました。

外部審査員に説明する際、履歴(エビデンス)を見せて説明するのが一番納得してもらえたので、テキストに残すことで、審査を通っておりました。

セキュリティインシデント発生時の報告や対応フロー

セキュリティインシデントが発生した際の、従業員が会社に報告する時の会社の窓口(受付)や、会社が取るべき対応/対策を事前に決めておき運用することで、急なトラブルにも迅速に対処する準備が必要となります。

下記にインシデントの例を記載します。

<インシデント例>

- ノートPCおよびデスクトップPCの紛失/盗難

- モバイル情報端末(プライベート&社用携帯電話/PHS/スマートフォンなど)の紛失/盗難

- USBメモリ・外付けHDD等の紛失/盗難

- 紙文書の紛失/盗難/誤送付(請求書など)

- 社内およびお客様先でのFAX誤送信

- 社内入館カードの紛失/盗難

- コンピュータウイルスの流出(社内/社外)

- 電子メール誤送信

- 情報の改ざん/破壊

- 不正アクセスの検出/発見

- 社外への電子メールアドレスの漏洩

一般的には、被害拡大防止/二次被害防止をした後、再発防止策を検討し実行する流れとなりますが、このような内容を「インシデント報告書」として会社に提出することが多いと思われます。※発生した経緯や原因、今後発生させない為の対策など

連絡経路は、企業の組織体制や事情によって考えていく必要があるかと思われますので、参考までに下記に記載します。

リスクアセスメント手順書/ISMSマニュアルの作成

下記で説明していく「リスクアセスメントの脆弱性評価」「リスク対応計画書の作成」を、どのようなルールで運用するかを記載したマニュアルとなります。

このマニュアルで作ったルールを元に、評価の実施や計画書を作成するので、企業ごとの独自のルールを考慮しながら考える必要があります。

具体的なルールの例は、下記「リスクアセスメントの脆弱性評価」で用いている数値で判断するところになりますので、参考にして頂ければと思います。

外部審査員には、マニュアルに沿った脆弱性評価を行っているか/運用されているかをポイントに見られますので、頭に入れておくと良いと思います。

外部審査員によっては、そもそもマニュアルがおかしくない?という突っ込みも入ったりした時がありましたので、ご注意ください。。

リスクアセスメントの脆弱性評価(社内にて内部監査を実施

こちらについては、リスクアセスメントの脆弱性要素を知っておく必要があります。

ざっくりと表現しますと、

機密性(情報を漏らすのNG)

完全性(情報が壊れたり、編集されたらNG)

可用性(情報にアクセスできないとNG)

企業で抱えている業務に関する情報を、洗い出しておく必要があります。

次に、上記3点の【情報資産に対して、脆弱性の評価(数値化)】を内部監査を実施する監査員が関連部署にヒアリングなどを行い、判断していきます。

数値化を行う上で、実際に運用してきた例を説明します。

A:

情報資産毎に、「機密性」「完全性」「可用性」3点の情報資産毎の重要性(漏れたらマズイ?壊れたらマズイ?等)を1〜5段階で評価。

B:

上記Aの数値とは別に、脆弱性(現状の運用上の、欠陥具合を数値で評価)も数値化(1〜5段階で)して評価、A×B =○値(数字) で【8以上で、リスク対応計画書の作成を実施】とルールを決めた上で、対応した。

具体的な表を、下記に載せておきます。(あくまで例となりますので、企業毎のルールに乗っ取った形で作成頂ければと思います)

数値が、赤文字で記載している箇所は「脆弱性が高く、リスク対応計画書の作成を実施する必要がある」という意味合いになります。

【情報の重要性】:企業側で、情報資産の重要度を示した数値

【脆弱性】:情報資産の重要度に対して、実際の運用を確認した時に、脆弱性要素と当てはめて考えると、ちゃんと管理できている/管理できていないという判断を、数値に落とし込む

こちらは余談ですが、脆弱性要素は上記以外にもプラスして、下記のような内容も追加されているみたいです(私が事務局として対応していた時は、特に求められていなかったですが)

真正性(しんせいせい)

署名や認証などを用いて、利用者が適正であるか・データが改ざんなどを施されていないか。

責任追及性

いつ何が起こったのかを適切に追跡、追及できること。

ログが改ざんされておらず、システムなどの挙動を追跡するための環境が構築されているか。

否認防止

発生事象や作成されたデータを、後でなかったことにされないようにすること。

具体例:電子稟議システムなどで用いられるような「申請者」「承認者」「確認者」といった仕組み。タイムスタンプ。

信頼性

情報システムの処理が適切であり、矛盾なく動作できるような構成。

具体例:HDDの冗長化。RAID5の構成でデータをHDD毎に分散して格納している。

万が一、HDDが1つ故障しても分散してデータを格納することでデータが失われるリスクを回避できる仕組み。 今の時代だと、クラウドで運用しているケースが多いかもしれないので、スナップショットを別リージョンに転送してデータが取れているか等。

リスク対応計画書の作成

リスクアセスメントの脆弱性評価の例で実施した【8以上で、リスク対応計画書の作成を実施】というルールに沿って、説明していきます。

今回の例ですと「経営資料の機密性」「技術資料(仕様書やプログラムの内容等)の完全性」が数値8以上なので、リスク対応計画書の作成対象となります。

「経営資料の機密性」は、重要度MAXの5に対して、情報資産を扱う環境は「情報が漏れてしまう可能性」が3と、環境或いはデータ保管場所に問題があるように受け取れます。

企業として重要度が高く設定されている情報資産は、当然守られた環境で運用すべきだと思いますので、「情報が漏れてしまう可能性」を1まで引き落としていく必要があります。

なぜ情報が漏れてしまう可能性が高いのか? 情報を漏れないような状態にするにはどうすべき必要があるか? 情報が漏れないような状態を作るには、いつまでに対策を講じるのか? といったことを考え、リスク対応計画書に纏める必要が出てきます。

極端な例ですが、経営資料は公開されたネットワーク配下に設置したファイルサーバで管理しており、アクセス権も設定していません。 これだといつ情報が盗まれてもおかしくない状況なので、漏れてしまう危険性は高いですね。

対応計画としては「限定的に公開されたネットワーク(IPアドレスで制御したり、証明書や鍵の認証など)配下にファイルサーバを設置し、ファイルサーバ側にも一部関係者しかアクセスできないように権限を設定して運用します」とすれば、情報が漏れる可能性は低くすることができると思われます。

いつまでに対策を講じるかについては「1年後までには。2年後までには」という形で考えれば良いです。

外部審査員によっては、対策を講じる期間が長すぎる。という指摘があるかもしれませんので、理由づけもしっかり説明した上で考えれば問題ないはずです。

私は実際にそのような指摘を受けたことがあるのですが、当初の設定は短く(6か月で対応完了する)して、審査更新のタイミングで達成できていないことを外部審査員に報告したのですが、会社の予算取得の関係で予算確保が今期は難しかった旨を説明すると、納得してくれたケースもありました。ただし、来期には必ず対策を実施するように改めて計画書を作成して、納得頂けるように理由づけを行った上でとなりますが。

従業員教育

ISMS取得範囲で、関わりのある業務を行っている従業員に向けた教育となります。

例としては、社内で定めた「情報セキュリティ規程など」のルールを題材に事務局側でテストを作成し、関わりのある従業員に受験してもらうというやり方をしておりました。

全問正解(満点)が出るまで、従業員には受け続けてもらうという仕組みで運用しておりました。 実施期間は:1年に1回という間隔。

内部監査の実施(リスクアセスメントの脆弱性評価とは別で)

内部監査で実施する内容を記載します。

内容としては、ISMS適用範囲の全ての部署に対して、情報セキュリティや規程で定めたルールが適切に運用されているか。というヒアリングを実施します。

下記の表は例となりますが、監査結果に記載している

「適合」は、問題ないという判断の時に記載

「観察」は、問題はありそうだが、様子をみて今後改善が必要そう/必要なさそうを判断する時に記載

「不適合」は、直ちに改善するように努める時に記載

上記のような形で結果を判断していきます。

結果を判断した後は、下記を作成や確認していきます。

是正処置計画書兼報告書の作成

内部監査の判断結果を詳細に記載した資料を作成します。

「観察」や「不適合」に関しては、

どこがいけなかったのか

いつ発生したのか

今後の改善案

などを検討し、報告書として反映させる必要があります。

是正処置結果の有効性と確認

「観察」と「不適合」の判断結果が出た箇所と関係部署に関しては

判断結果から約6か月後(あくまで期間に関しては例となります)

改善されているかという進捗状況の確認(再監査)を行い、その結果を元に有効性などを分析し、是正処置計画書兼報告書に追記する必要があります。

報告書のフォーマットについては、特段決まりはありませんが、本件に関しても追記できるように、是正処置計画書兼報告書に事前に本件の記載項目を作った形で運用しておりました。

仮に「適合」と判断した際は、本件の記載項目には何も書かないで問題ないので、情報があっちやこっちとバラバラにならずに運用が分かり易かった為です。

事業継続計画の策定

こちらについては、天災(地震や火災など)発生時に、事業を継続できる体制を検討し計画する必要があります。

企業ごとに、事情が異なると思われますので、事前にリスクの洗い出し等を行い考えていきましょう。

余談ですが、私が経験した内容ですと、本件は1年目のISMS初取得の際は情報の洗い出しや計画が間に合わず見送りして、2年目以降から考え始めましたが、なんとか取得することが出来ました。

マネジメントレビューの実施

会社として、最終的な結果を述べる内容となります。

経営者(社長)や情報セキュリティ責任者が、ISMSの事務局側で情報収集(これまでに記載してきた、様々な情報を指しています)した内容を確認し、現状のリスクや今後強化すべき点を一緒にレビューし対策を練ります。 その内容をテキスト化した資料を、作成する必要があります。

リスクアセスメント兼内部監査計画書(ISMS認定取得後、2年目以降の継続審査更新時に利用した内容)

ISMS認定を無事取得した後、継続して認定を取得(更新)することが運用面では1番大変なところになります。(毎年、規程類を見直して情報を更新したり、内部監査を実施したりする必要もありますので....)

事前にやることを整理してスケジュールを立てておくことも、外部審査員によっては指摘されます。 参考までに過去利用していたような例を記載します。

【おまけ】情報セキュリティハンドブックの作成(任意)

上記にも挙げている「従業員教育」などを実施する際、テキストの情報量が多く、テストを受験する側の立場からすると、分かりづらかったり・セキュリティ規程の内容が頭に入ってこなかったりと運用に影響が出てくることもあったりします。

そんな時に、必要最小限の情報を纏めた冊子やパワポのデータ等を準備しておくと、教育もしやすかったり、頭にも入りやすい状況が生まれますのでお勧めします。

記載する内容は、企業の事情を考慮した上で考えてもらえればと思いますが、記載する例として、下記に記載項目を載せておきます。

- 情報セキュリティ基本方針(会社のHPに載せたりする、基本方針です)

- 情報セキュリティとは

- 情報資産とは

- 個人情報とは

- 不正競争防止法について

- 知的財産基本法について

- 下請代金支払遅延等防止法について

- ISMS組織体制図/適用範囲

- 情報の取り扱い

- 情報セキュリティ管理策

-- 入退室のセキュリティ

-- クリアデスク/クリアスクリーン

-- ノートPC/メディアの管理

-- パスワードの管理

-- コンピューターウイルス

-- 電子メールのセキュリティ

-- 電子的メッセージ通信(SNS)

-- FAX送信時の注意点

-- 標的型攻撃メールの見分け方

-- モバイル情報端末 利用上の注意点

-- 確実な情報の受け渡し

-- 情報を廃棄する場合

-- セキュリティインシデント発生時

-- セキュリティ違反等に対する罰則

-- 最近のセキュリティ事情

以上となります。

つらつらと長く記載しておりますが、必要なところだけピックアップして活用してもらったり、全体の情報を活用してもらったり、色々なところで活用してもらえればと思います。

この記事が気に入ったらサポートをしてみませんか?