【要点抽出】NIST SP800-53 rev.5, 53B その6

今回は以下目次の4つの管理策ファミリーを読みます。

計画(PL)ファミリー

このファミリーには11個の管理策が属します。

こうしたマネジメント系の管理策ファミリーは、多くが「低」レベルのベースラインから求められるため、レベルごとのベースラインに違いがほぼありません。子レベルの管理策は以下です。(グレー字は撤回された管理策)

「低」レベルのベースラインとして、システムのセキュリティとプライバシー計画を策定します(PL-2)。この計画には以下の情報を含みます。

誰が責任者か

どんなタイプの情報を扱うか

どのセキュリティ分類に割り当てられるか

どんな他システムと接続するか

どんな脅威を想定するか

どんな管理策を適用するか

そしてこの計画は「開発ライフサイクル全体を通して更新され、適応される、生きている文書である」とされています。

システムに適用する管理策を選択するためには、管理策ベースラインを選択(PL-10)した上で、テーラリングする必要があります(PL-11)。

また、システムにアクセスするユーザに対して行動規則を示し、承諾書を受け取ることを求めています(PL-4)。

「中」レベルのベースラインとして、情報の機密性・完全性・可用性を守り、プライバシーリスクを抑えるためのアーキテクチャを策定します(PL-8)。

「高」レベルのベースラインとして加わるものはありません。

その他、ベースラインに選ばれていないものは、アーキテクチャに多層防御の概念の採用(PL-8(1))や、異なるサプライヤから製品を導入すること(PL-8(2))が挙げられます。

プログラムマネジメント(PM)ファミリー

このファミリーには37個の管理策が属します。

他の管理策ファミリーはシステムに対する管理策が書かれているのに対し、このファミリーでは組織全体をスコープとしています。このため、ここまで読んだ中で最も目線が高く、抽象度も高い内容です。

SP800-53Bにおいて管理策とベースラインの紐づけはされておらず「組織全体で導入される。情報セキュリティプログラムをサポートする。セキュリティ管理策ベースラインと関連しない。システム影響度レベルから独立している。」と書かれています。

子レベルの管理策は以下です。(グレー字は撤回された管理策)

このファミリーには大きく以下4つの論点があります。

情報セキュリティ

プライバシー

リスクマネジメント

サプライチェーンのリスクマネジメント

組織全体の情報セキュリティプログラム計画やプライバシープログラム計画を策定します(PM-1、PM-18)。この中には組織全体として採用する管理策や責任主体が示されます。

「プログラム計画」とは言葉が違いますが、リスクマネジメント戦略やサプライチェーンのリスクマネジメント戦略の策定も必要です(PM-9、PM-30)。ここにはリスク許容度、リスク軽減戦略、リスクアセス方法、リスク評価プロセス、リスク監視アプローチを含みます。

更に、インサイダー脅威対策プログラムや脅威認識プログラム(脅威インテリジェンス)の実装も求めています(PM-12、PM-16)。

こうした計画や戦略について、情報セキュリティプログラム、プライバシープログラム、リスクマネジメントプログラムそれぞれに責任主体を定めることを求めています(PM-2、PM-19、PM-29)。

また、プライバシーについての管理策が多く、プライバシープログラムを作るだけでなく一般の利用者に開示し(PM-20)、扱う情報に誤りや古いものがないよう品質を維持し(PM-22)、利用者からの苦情に対応できる窓口や対応プロセスを設けることを求めます(PM-26)。

この他、システムインベントリの作成(PM-5)や、エンタープライズアーキテクチャの策定(PM-5)、セキュリティやプライバシーに関するトレーニングの提供(PM-25)についての記載があります。CM-8でも「インベントリ」が登場しましたが、そちらはシステム個別の話であり、こちらは組織全体の目線です。

職員のセキュリティ(PS)ファミリー

このファミリーには18個の管理策が属します。

ここではシステムに関わる職員や外部組織の職員を過信しない考え方に基づいた管理策が挙げられています。

子レベルの管理策は以下です。(グレー字は撤回された管理策)

「低」レベルのベースラインとして、組織で定義している職位にリスクレベルを割り当て、各レベルへのスクリーニング基準を決めた上で実施します(PS-2、PS-3)。

職員がシステムにアクセスする際には秘密保持規約や行動規則が書かれた「アクセス合意書」を説明し、署名させます(PS-6)。仮に職員がルールを守らなかった場合に制裁を与えられるようにプロセスを決めます(PS-8)。

職員の雇用終了や異動時には、不要なアクセス権が残らないように見直しを行い、特に雇用終了時は内部不正を行わせないよう、所有物の回収や、場合によっては雇用終了の通知前にアクセス件を奪ったりします(PS-4、PS-5)。

こうした職員のセキュリティは、システム開発やテストを委託する外部の職員についても同様に求めます(PS-7)。

「中」レベルのベースラインとして加わるものはありません。

「高」レベルのベースラインとして、雇用終了時の通知やアクセス権の剥奪を自動化することを求めています(PS-4(2))。

その他、ベースラインに選ばれていない管理策としては、法的な拘束力がある雇用終了後の要件を求める管理策があります(PS-4(1)、PS-6(3))。

また、国家機密情報や、SAP、SCIといった通常の機密区分によらない特別なアクセス権が必要な情報にアクセスする職員についての記載もありますが、割愛します(PS-3(1)、PS-3(2)、PS-3(3)、PS-6(2))。

個人情報の取り扱いおよび透明性(PT)ファミリー

このファミリーには21個の管理策が属します。

ここではタイトルの通り、プライバシー関連の管理策が並びます。

PMファミリーと同様に、SP800-53Bにおいて管理策とベースラインの紐づけはされておらず「「個人情報の取扱いおよび透明性」管理策はセキュリティ管理策ベースラインに割り当てられていない。プライバシーベースライン管理策は、第2.2節で規定されている選択基準に基づいて選択される。」と書かれています。

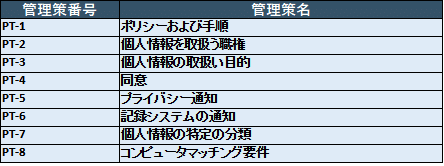

子レベルの管理策は以下です。(グレー字は撤回された管理策)

個人情報を収集する前に、取り扱いの目的を定め(PT-3)、プライバシー通知として個人に提供し(PT-5)、情報を収集することに同意してもらいます(PT-4)。

この際、収集される情報を個人が選択(テーラリング)できること(PT-4(1))や、同意を取り消せること(PT-4(3))もあわせて重要です。

収集した個人情報については、取り扱い(利用、処理、保存、廃棄など)を許可する職権を決め、アクセス制限をかけます(PT-2)。この制限をかける際に、どのような取り扱い目的で・どのような取り扱い方を認められたのかを判別できるようデータタグを付けて利用状況が逸脱していないことを確認します(PT-2(1)、PT-3(1))。

この他、Privacy Actに関する管理策や社会保障番号を扱う際の管理策がありますが、米国の話なので割愛します。

ちなみに、プライバシーの統制について「DX時代における企業のプライバシーガバナンスガイドブック」を過去にまとめています。

***NIST SP800-53シリーズのリンク***

この記事が気に入ったらサポートをしてみませんか?