【要点抽出】NIST SP800-53 rev.5, 53B その2

今回からSP800-53の3章、管理策をファミリーごとに読んでいきます。

ところで、「その1」を書いて分かったのですが、SP800-53は皆さん関心が薄いですね。アクセス数がめっちゃ少なかったです。

ガイドライン全般に言えますが、技術書ではない以上、具体的なノウハウが詰まっているわけではないので、あまり興味がわかないのかもしれません。

→訂正。その後、SP800-53の記事は他全ての記事の中で最も読まれているようでした。

管理策の概観

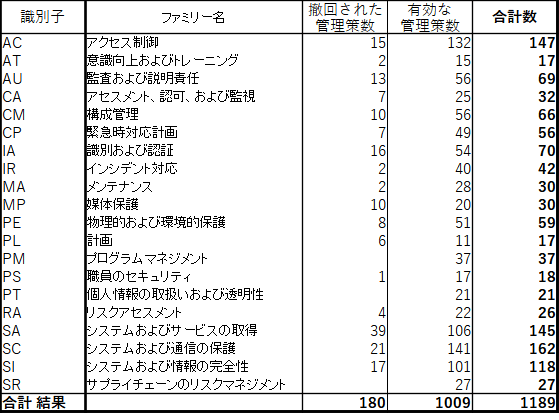

SP800-53の管理策は1189個あり、それらは20のファミリーと呼ばれるグループに分類されます。このうち180個は他の管理策に統合された等の理由から「撤回」されていますので、現時点で有効なものは1009個です。

そしてこの管理策は、前回も触れた通り、SP800-37 リスクマネジメントにおける「管理策の選択」にあたるため、全部やるのではなくやるべきものを選ぶ際に参照するカタログであると理解できます。

そのカタログの中でも、システムの影響度「高」「中」「低」それぞれに必須なものはベースラインとしてSP800-53Bの3章の表にて表されていますが、どのベースラインにも「x」がつかないものはオプショナルな位置づけです。

ベースラインに選ばれるものと、そうでないものがある。

アクセス制御(AC)ファミリー

1000個以上の管理策に取り組む際、最初に出会うのがACファミリーです。

撤回されたものを除く有効な管理策は132個と、このファミリーは全体の中で第2位に数が多く、いきなり頑張る気持ちを萎えさせてくれます。

ACファミリーには、子レベルでこんな管理策が含まれます。

(グレー字は撤回された管理策)

さて、「アクセス制御」は耳馴染みのある言葉ですが、抽象度の高い言葉でもあります。

誰から・誰に対する・何を用いたアクセスを・どう制御するのか。

様々な組み合わせがありますから、結果として自然とACファミリーの管理策は増えます。

以下、主要な管理策をかいつまんで記載します。

[AC-2] アカウント管理

検討対象のシステムに対して、そもそもどんな種類のアカウントを認めたり禁止しますか?という検討から始まります。

認めるアカウントについてはどんな権限を持たせるかを規程し、ライフサイクルの中で管理(作成→使用の監視→変更→無効化→削除)します。

アカウントを使う場合は、それが適切なものであるか認可します。

AC-2(1)といった括弧付きの「拡張管理策」は13個あり、上記の対策を自動化しましょうというものが多いです。

[AC-3] アクセス実施

アクセス制御ポリシーに従いリソースへの論理的なアクセスを認可します。

拡張管理策としてMAC, DAC, RBAC, ABACといったアクセス制御の種類が紹介されていますが、当然ながらベースラインには選ばれておらず、システムの要件に応じて選ぶものとなっています。

[AC-4] 情報フローの実施

分かりづらいタイトルですが、情報がAからBに移動する際のフィルタリングについてです。不審な外部からのトラフィックの遮断や、平文での機密情報の通信の遮断などが挙げられています。

拡張管理策が32個もあり、その多くはフィルタリング観点のバリエーションについて述べており、それぞれオプショナルな形です。

その中で、AC-4(4)だけがセキュリティ管理策ベースライン「高」に選ばれています。これは「通信内容をチェックしたいのに、その通信が暗号化されててチェックできないなら遮断しなさい」といった内容です。情報フローの実施の実効性に関わることからベースラインになっていると思われます。

[AC-6] 最小特権

この管理策は多くの拡張管理策がベースライン「中」または「高」に選ばれており、特権管理の重要性が窺えます。

単に必要最小限の特権を割り当てるだけでなく、その利用のロギング、レビュー、非特権アカウントとの使い分けなどの観点にも触れています。

[AC-17] リモートアクセス

インターネットに公開する目的のWebシステムを除き、非公開なシステムに対してインターネットなどの外部ネットワークごしにアクセスする場合はVPNを使用する。と書いています。

要件としては通信の暗号化であり、VPNという手法にこだわっているわけではないと思いますが、ゼロトラストの流れで脱VPNが増えている昨今において手法を明示しているのが印象的でした。

[AC-18] ワイヤレスアクセス

本書では「ワイヤレスネットワーキング・ケイパビリティは、攻撃者によって悪用される可能性のある重大な潜在的脆弱性である」と明確に警戒しています。

そのためにワイヤレスアクセスの認可、暗号化、信号が届く範囲の制限などを細かく記載し、ベースラインとして選んでいます。

[AC-19] モバイルデバイスのアクセス制御

スマホやタブレットについても扱う場合の注意を求めています。

構成管理や保護ソフトウェアの実装などアクセス制御以外にも考えるべきことが多く「モバイルデバイスの適切なセキュリティは、AC-19で指定されている要件を超えている」と述べています。

[AC-20] 外部システムの使用

サプライチェーンリスクにも関わる箇所です。

組織が直接管理していない外部のシステムについて、利用を認める場合は外部システムの提供元の管理状況を確認し、逆に利用を認めない場合は禁止することを求めています。

また、これはベースラインに選ばれてはいませんが、クラウド上のストレージ等について使用を禁止する管理策(AC-20(4))が印象的でした。

上記のように、アクセス制御に関する原則論的な話から、ワイヤレスやモバイルデバイスといった個別の技術要素に対する管理策まで幅広く取り上げていたのがACファミリーでした。

今回は割愛しましたが、「職務の分離(AC-5)」や「ログオン試行の失敗(AC-7)」といった基本的なものも見逃せないですし、「過去のログオンに関する通知(AC-9)」「同時セッション制御(AC-10)」のような忘れがちなポイントもしっかり列挙されており、網羅性の高さを感じます。

感想

これで全体の13%の管理策を読みました。

つまり、この連載は、あまり読者が興味ないにも関わらず全8~9回の構成になりそうです。モチベーションの維持が大変そうです。

また、たった13%といえど132個もありますので全ては紹介できず、かなり飛ばし飛ばしになります。紹介する選定基準を悩みましたが、深く考えずに「おっ」とか「そうだよね」と思ったものを選ぶことにしました。

個人的には、最初読んだ際、アクセス制御のファミリーに「モバイルデバイス」「ワイヤレスアクセス」といった言葉が登場することに戸惑いました。

しかし、考えてみれば、冒頭にも述べたようにアクセス制御は「サブジェクトからオブジェクトへのアクセス」をどうコントロールするかという抽象的な話ですので、サブジェクトやアクセス手法の種類に応じたアクセス制御策が必要です。だからACファミリーに登場したのだろうと理解しました。

***NIST SP800-53シリーズのリンク***

NIST SP800-53の読み方:こちら

管理策の概観、ACファミリー:こちら(この記事)

AT、AU、CA、CMファミリー:こちら

CP、IA、IRファミリー:こちら

MA、MP、PEファミリー:こちら

PL、PM、PS、PTファミリー:こちら

RA、SAファミリー:こちら

SCファミリー:こちら

SI、SRファミリー:こちら

***はじめての方へ***

これは何のnoteだ?と思われた方はこちらをご覧ください。

これまでにまとめたガイドライン類の一覧はこちら

この記事が気に入ったらサポートをしてみませんか?