[備忘録] TunnelVision / VPNに脆弱性, CVE-2024-3661

ネットワークが第三者に傍受されたり、改ざんされたりといった、セキュリティ上の問題を解決するための手段として、企業内のネットーワークなどで活用されているVPNに脆弱性が見つかりました。

zdnetの記事では(以下)

あらゆるVPNを無効にする恐るべきエクスプロイト--20年以上前から存在か

セキュリティ研究者が、あらゆる仮想プライベートネットワーク(VPN)を無効にできる手法を明らかにした。しかも、このエクスプロイトは20年ほど前から野放しの状態で、悪意ある攻撃者からすでにその存在を知られている可能性があるという。

…

研究者はこのエクスプロイトを「TunnelVision」と名付けた上で、今のところこのトリックに引っかからないVPNは見つかっていないと指摘した。

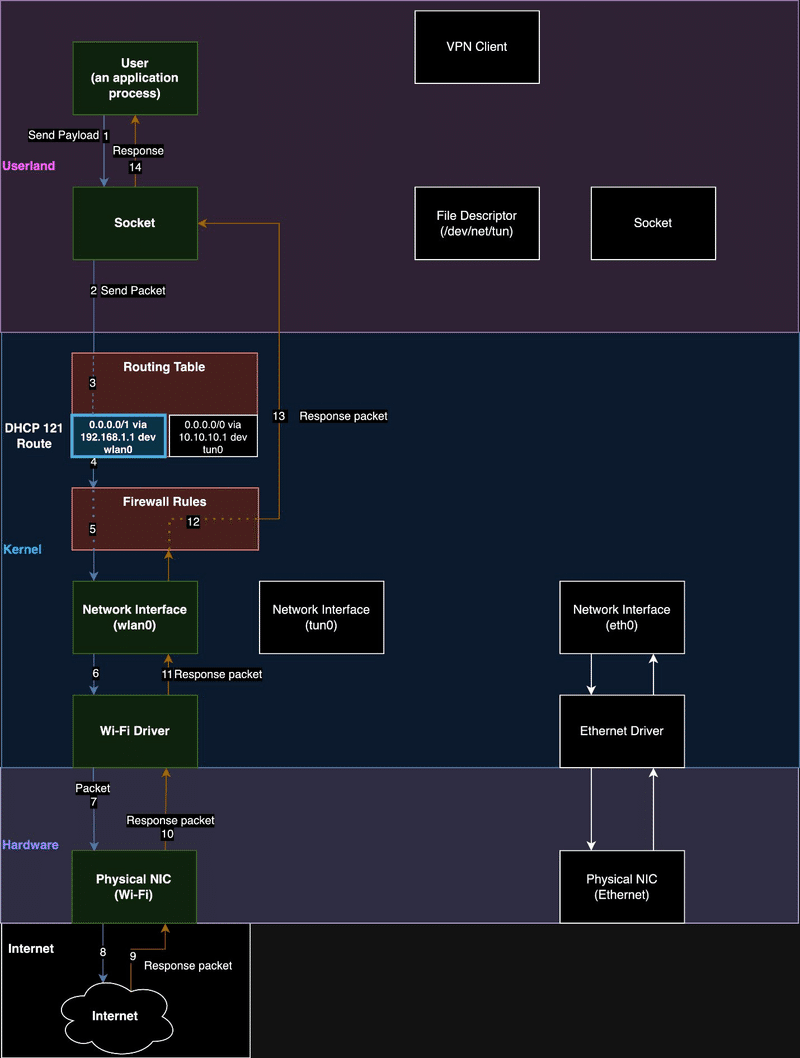

VPN を使用しているユーザーと同じネットワーク上で DHCP サーバーを操作でき、その VPN クライアントのマシンでその DHCP サーバーを使用できる人は誰でも、構成プロトコルの特定の機能 (オプション 121) によりトラフィックのクロークを解除できます。

解説動画はこちら。

ということで、VPNの安全神話が一夜にして崩れ、しかも20年以上もその状態であったことが判明しました。

CVE-2024-3661 の 詳細

→この脆弱性は現在分析待ちです。

DHCP メッセージを送信できる攻撃者は、ルートを操作して VPN トラフィックをリダイレクトし、VPN によって保護されることが期待されていたネットワーク トラフィックを読み取り、中断し、場合によっては変更することを可能にします。

噛み砕いた記事を読むと(いまいちわかってないですが)VPS中継のサーバーが攻撃されている場合、利用者に気づかれずにVPNを迂回した転送をされて見られ放題になるということです。

画像) TunnelVision : 攻撃者がルーティング ベースの VPN の完全な VPN リークを解除する方法

修正方法

残念ながら、解決法はまだわかっていません。

この問題を修正する方法は明らかになっていない。VPN内でDHCPのサポートを無効にすればこの問題はすぐに解決されるが、そのVPNの利用とは関係ない部分でインターネット接続の問題が立て続けに起こることになる。また、研究者は「Linux」ベースのOSでのみ問題を修正できる方法を1つ見つけ出したが、この修正を施せば「サイドチャネル」が作られ、やはり匿名化されていないトラフィックが許可されるようになる。

今できることは、傍受されている前提で使いましょう、ということです。

唯一の本当の解決策は、侵害されたネットワーク上で VPN を実行しないことですが、ハッカーが潜んでいるかどうかを知ることがどれほど難しいかを考えると、これは難しい注文です。現時点では、VPN には注意し、プライベート トラフィックはあなたが思っているほどプライベートではない可能性があることを覚えておいてください。

今回の脆弱性で問題になるのは主に企業の拠点同士をつなぐプライベートネットワークと思いますので、個人利用でベトナムのようにBBCやMediumから閲覧拒否されている環境でブラウザするだけなのですが、契約したばかりなのでちょっと残念な気持ちになりました。

最近だとこんな事もあったそうなので、被害が広がらないことを祈りつつ、記事にした次第です。

https://note.com/ytakahashi1228/n/n40aafe113286

この記事が気に入ったらサポートをしてみませんか?