オペレーショナルリスクを正しく理解する

このオペレーショナルリスクは、「人がマニュアル(手作業)でやるから失敗するんでしょ」や「大企業は稟議書で何重に確認しているから問題ない」と楽観視されることも多い。

しかし、特に最近ではAML/CFTやサイバー、SNSを発端にした外部事象にうまく対応できずに損害を被るといった内部だけで対処できる問題ではなくなってきている。

例えば、

2021年に起きたアメリカの小売ゲーム店GameStopが倒産の危機を迎え、多くのヘッジファンドが当社株をショートしていたところ、掲示板サイトRedditで買い支え運動が起こり、1株$17が一時的に$400を超えるという事態となり、ヘッジファンドは多額の損失を被ることとなった。

この他にも、オペレーショナルリスク関連の事例は枚挙にいとまがない。

このオペレーショナルリスクについて少しは興味を持っていただけたでしょうか?

オペレーショナルリスクとは

内部プロセス、人、システムの不備や失敗、または外部事象から生じる損失のリスクのことで信用リスクや市場リスクではないすべてのリスクを指す。

その他、詐欺やサイバー攻撃、資産への損害を除く、通常業務の障害(例:システム障害や処理ミス、銀行取引の不正な処理)から発生するあらゆるリスク。

内部障害や外部事象を含む、業務上の事象による不利益な変化。

バーゼル委員会は、オペレーショナル・リスクを7つのタイプに分解している。

内部不正

法律、規制、または会社の方針に従わないこと、または会社の財産を不正に使用すること。

例:データの虚偽報告、従業員の窃盗、インサイダー取引など。外部不正

法律に従わない、または財産を不正に使用する第三者による行為。

例:チェックカイト、強盗、コンピュータハッキング雇用慣行と職場の安全

雇用や安全衛生に関連する法律に従わない行為。

例:労災、組織的労働活動、差別紛争、健康や安全に関するルールに従わない行為クライアント、製品、ビジネス慣行

顧客に対する義務の不履行(意図的または非意図的なもの)。

例:機密情報の誤った取り扱い、受託者義務違反、マネーローンダリング物的資産に対する損害

自然災害などの事象に起因する損害。

例:破壊行為、テロ攻撃、地震、火災事業の中断およびシステム障害

例:ハードウェアおよびソフトウェアに関連するコンピュータの故障、ユーティリティの停止実行、配送、プロセス管理

取引を正しく処理できなかったり、取引相手との関係を維持できなかったりすること。

例:データ入力ミス、担保管理の問題、法的文書の不備

これらのリスクを引き金として、更に大きな損失を引き起こす可能性がある。

近年顕在化しているリスク

サイバーリスク

機関のシステムに対する外部からの攻撃による損失のリスク。

組織犯罪、ハッカー、内部関係者などが原因となり、詐欺、横領、個人・企業データの紛失・盗難、知的財産の窃取などにつながる。

従業員を教育するための定期的なフィッシング演習の実施、ユーザーアカウント制御、ファイアウォール、各種侵入者検知ソフトウェアなどによって制御される。

サイバーリスクの例として、

2011年に発生したヤフーへのサイバー攻撃により、30億のユーザーアカウントのデータ流出や2016年バングラデシュ中央銀行のネットワークハッキングによる1億4300万人のユーザーデータの窃取、2017年Equifaxへのサイバー攻撃が挙げられる。コンプライアンスリスク (AML含)

意図的または非意図的に法律や規制を守らなかった結果、組織が罰金や罰則を受けるリスク。

法規制の違反は、組織のグローバルな活動のごく一部に起因するものであっても、多額の罰金につながる可能性がある。適切なソフトウェアを設計し、社内トレーニングを実施することで、これらのリスクを軽減することができる。

コンプライアンスリスクの例として、

適切なマネーロンダリング防止プログラムの欠如により、2012年にHSBCに19億米ドルの罰金が課された件や制裁対象国との取引の結果、PNBパリバが米国政府に89億米ドル支払ったり、排出ガス試験で不正を行ったフォルクスワーゲンに28億米ドルの罰金が課されたものが挙げられる。ローグ・トレーダーのリスク

一人の従業員(トレーダー)の活動が適切に検知・監督されない場合、金融機関に大きな損失をもたらすリスク。

「フロントとバックの活動の分離」

フロントオフィスはトレーディング活動のみを行い、独立したバックオフィスは取引の検証や記録管理を行うべきである。

不正取引の例として、

バーイングス銀行のニック・リーソンが10億ドル近い損失を出し、1995年に銀行を破綻させた件やJérôme Kervielの活動により、2008年にソシエテ・ジェネラルが被った49億ユーロの損失が挙げられる。

オペレーショナルリスクの源泉

オペレーショナルリスクとは、結局は人やシステム・体制が根本となっており、つまり、ある程度は減らすことができてもゼロにすることは不可能。

人

システム

テクノロジー

プロセスやポリシー

外部イベント

自己資本要件

バーゼル委員会は、オペレーショナルリスクの自己資本要件(オペレーショナルリスクによる損失の可能性から保護するために必要な自己資本の額)を決定するための3つのアプローチを提案した。

基本指標アプローチ

オペレーショナル・リスク資本は、3年間の銀行の年間総収入の15%を基準としている(総収入には純金利収入と非金利収入の両方が含まれる)

総収入=獲得金利+非金利収入-支払金利標準化アプローチ

8つのビジネスラインを使用して、パーセンテージの資本負担を計算する。

各ビジネスラインの資本係数を、3年間の年間総収入額と掛け合わせ、その結果を合計して、オペレーショナル・リスクの資本賦課の合計を算出する。

- コーポレートファイナンス

- トレーディングおよびセールス

- リテールバンキング

- コマーシャル・バンキング

- 支払・決済

- 代理店サービス

- アセットマネジメント

- リテールブローカーアドバンスト・メジャーメント・アプローチ(AMA)

必要なオペレーショナル・リスク資本は、損失分布の99.9%から予想されるオペレーショナル・ロスを差し引いたものに相当する。

損失分散アプローチ(Loss distribution approach)

オペレーショナルリスクの損失は、損失の頻度と重大性の2つのマトリクスで整理することができる。損失の頻度とは1年間の平均損失件数を指し、損害の重大性は損害の確率分布として定義される。

損失の頻度は、ポアソン分布(ランダムな事象をモデル化した分布)でモデル化することが最も多い。損失の期待数をλとすると、1年間にn個の損失が発生する確率は

パラメータ𝛌は、ある時間軸における平均的な損失回数に相当する。つまり、5年間に10回の損失が発生した場合、λは1年に2回に相当する(10 / 5 = 2)。

損失の重大性は、対数正規分布でモデル化されることが多い。

損失の平均値(μ)は、次のようになる。

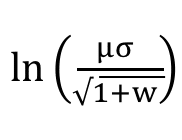

損失の分散は:ln(1+w)、w=(σ/μ)^2

例えば、

損失額の平均値が6,000万ユーロ、標準偏差は2,000万ユーロであり、w = (20 / 60)^2 = 0.11となる。

したがって、平均は、

ln((60×20)/√1.11)=ln(1200/1.0536)=7.04

分散は、

ln(1.11)=0.104

損害の頻度と損害の重大性を組み合わせて、損害の確率分布をシミュレートする場合、一般的には、モンテカルロ・シミュレーションを使用する。

このプロセスには、4つのステップがある。

1. ポアソン分布からサンプリングして、損失イベントの数(n)を決定する。

2. n個の損失イベントのそれぞれについて、損失額の対数正規分布からn回サンプリングする。

3. このn個の損失サイズを合計して総損失とする。

4. このプロセスを数千回繰り返し、ポアソン損失分布を作成する。

オペレーショナルリスク管理

フォワードルッキングアプローチ

主な目的は、金融危機や不正取引によって被った損失など、他社の失敗から学ぶことであり、損失の原因を分析することは、潜在的なオペレーショナル・リスクを特定するのに便利な方法といえる。

例えば、

従業員の離職率や新しいコンピュータシステムの導入が、損失と強い相関関係を示している場合、会社はその問題を調査する必要がある。重要な関係が発見された場合は、費用効用比較を行う必要がある。

RCSAプログラム(Risk and Control Self-Assessment program)

RCSAの基本的なアプローチは、様々なビジネスラインの運営に直接責任を持つ管理者を対象とした、管理者やスタッフへのインタビュー、アンケートの実施、内部および外部のリスクレポート(監査人や規制当局によるものなど)の確認などを含む調査を行うこと。

健全なリスク管理プログラムは、損失の頻度と深刻度を定量化し、定期的(通常は年1回)に評価を更新する必要がある。

KRI (Key Risk Indicator)

その他にも、適切な重要リスク指標(KRI)を特定することが有効である。

KRIを活用する考え方は、起こりうる損失を事前に警告するシステムを会社に提供すること。

リスク指標としての価値を高めるためには、(1)損失との予測関係があること、(2)タイムリーにアクセスでき、測定可能であることが必要。

KRIの例としては、従業員の離職率、臨時雇用者の数、未就職者の数、最終的に失敗した取引の数などが挙げられる。

特にサイバーセキュリティ等の専門分野のKRIは、各国当局が既に公表している場合も多い。

従業員の教育

適切なビジネス慣行について従業員を教育することも、オペレーショナル・リスクを軽減し、法的紛争や不利な評判を回避するための重要なステップである。

教育には、電子メールや電話によるコミュニケーションに関するトレーニングも含める必要がある。

オペレーションリスクに関する資本配分

オペレーショナルリスクに対する資本を各ビジネスユニットに割り当てることで、管理者はオペレーショナルリスクの管理を改善することを奨励する。

リスクの頻度や深刻度を減らすことができたビジネスユニットには、より少ない資本が割り当てられることになる。資本の削減は、ユニットの投下資本利益率の指標を高めることになるからである。

費用効用比較を行い、各ビジネスラインのマネージャーが最適な量のオペレーショナルリスク資本を割り当てられることが必要である。

日本ではいつになったらタッチ決済が出来るようになるのだろう。。

先日行ったシンガポールでも、住んでいたイギリスでもどこのお店、レストランでもタッチ決済で一瞬で決済できる。

それに比べて日本では、コンビニとごくたまにレストランでできるくらい。。

毎回カードを機械に差し込み、暗証番号を押して、、時間もかかるしセキュリティの観点からもタッチ決済の方が優れているのに

帰国するたびにすごく気になってしまう。

(更にロンドンもシンガポールもタッチ決済でメトロに乗れる(Suicaのような専用のプリペイドカードが不要)のでスマホとカードだけあれば生活全てが間に合った)

※シンガポールは未だに現金のみのお店も多いけど

この記事が気に入ったらサポートをしてみませんか?