VMwareのゼロトラストセキュリティのポイントについて考える

ヴイエムウェアという会社で公共分野のお客様を担当している御木です。テレワーク・リモートワークの需要が拡大する中で、国内でもセキュリティへの関心が高まってきているのを感じていますが、私が働いている会社でもセキュリティに関連する製品の取り扱いも増えてきました。弊社、中島の記事の中で、従来の仮想化を中心とした製品群と、こうしたセキュリティまわりの製品がどのように連携し、活用できるのかを考えながら情報を発信していければと思います。

今回の記事では、昨今のクラウドサービスの利用の拡大の中で、私なりに考えるヴイエムウェア製品で実現するゼロトラストセキュリティのポイントを解説していきます。

これまでのセキュリティ対策としては境界型のセキュリティ製品、いわゆる「Firewall」「WAF」「NGAV」「IPS/IDS」「Sandbox」などを用いてセキュリティ対策を行うことが一般的でしたが、最近ではテレワークやリモートワークの普及に伴い、働き方や利用するデバイスの多様化が進んだことによって、様々なデバイスが外に持ち出され、更に利用するシステムもクラウドサービスで提供されることが増えてきた為、デバイスが直接マルウェアの脅威にさらされている状態になってきていると思います。

こういった働き方の変化とクラウドの拡大によって、エンドポイントが境界となることが、インシデントの増加の一因になっているように思います。

このような背景から「盲目的に信頼せず、すべてを常に検証する」というゼロトラストセキュリティという考え方がでてきたと考えています。

政府CIOポータルの「政府情報システムにおけるゼロトラスト適用における考え方」ディスカッションペーパーにおいても、以下のような表現がされています。https://cio.go.jp/dp2020_03

境界型セキュリティの限界を示し、ゼロトラストと呼ばれるこれからのセキュリティの考え方を紹介し、政府情報システムにおけるゼロトラストの適用の取り組みを取りまとめました。

パブリック・クラウドの利用、働き方改革、APIによる官民連携等が政策上の大きなテーマとなっていますが、これらを推進するには、これまでの境界型セキュリティの考え方だけでは、その実現が困難です。

本文書では、上記のとおり境界型セキュリティの限界を示し、ゼロトラストと呼ばれるこれからのセキュリティの考え方を紹介し、政府情報システムにおけるゼロトラストの適用の取り組みを1)パブリック・クラウド利用可能システムと利用不可システムの分離、2)システムのクラウド化徹底とネットワークセキュリティ依存の最小化、3)エンドポイント・セキュリティの強化、4)セキュリティ対策のクラウド化、5)認証、及び認可の動的管理の一元化、として記述しています。

ゼロトラストでは定義された境界の内側にある企業ネットワークは信頼できるという従来の考え方を廃止し、代わりに企業の機密データ資産の周囲にきめ細やかなアクセス制御を設けることを必須としています。

ゼロトラストの考え方は様々なものがありますが、以下のNIST SP800-207 2.1 "Tenets of Zero Trust" ゼロトラスト7つの信条を例に、考えていきたいと思います。https://csrc.nist.gov/publications/detail/sp/800-207/final

1. すべてのデータソースと処理サービスをリソースとみなす

2. ネットワークの場所に関係なく、すべての通信が保護される

3. リソースへのアクセスは、セッション単位で許可される

4. リソースへのアクセスは、動的なポリシーによって決定される

5. すべての資産の整合性とセキュリティを継続監視し評価する

6. すべてのリソースの認証と認可は動的に行われ、許可する前に必ず行う

7. 資産・NWインフラ・通信の情報を可能な限り収集し、セキュリティ改善に活用する

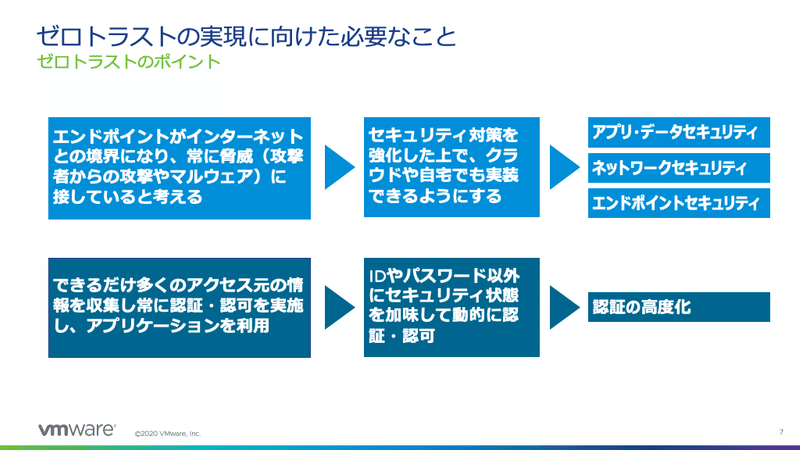

これらのポイントを大きく二つに分けると、「エンドポイントがインターネットとの境界になり、常に脅威に接していると考える必要がある」ということと、「できるだけ多くのアクセス元の情報を収集し、常に認証・認可を実施してアプリケーションを利用していく必要がある」ということになるかと思います。

つまりは「アプリ・データのセキュリティ」「ネットワークのセキュリティ」「エンドポイントのセキュリティ」それぞれの層でしっかりとセキュリティ対策を導入していくことと、それらのレイヤにアクセスする上での「認証の高度化」というものが必要になってくると考えています。

上記を簡単な構成図に落としたものがこちらになります。

本社、支社や社外から、ネットワークを通じて、プライベートクラウドやパブリッククラウドなどで稼働するアプリケーションにアクセスするイメージです。

まずはゼロトラストをコントロールする認証・認可の機能があり、エンドポイントでは脅威の検知や防御、状態確認を行い、場所や時間、証明書の有無などの情報を吸い上げて、それらをベースに認可を行います。

その後エンドポイントとデータセンターを繋ぐネットワークに入っていき、ここではVPNやアンチウイルス、Firewall、CASBなどを提供していきます。

実際にエンドユーザーが利用するアプリケーション側では、Firewall、IPS/IDS、WAF、AntiVirus、細かい単位でのセキュリティ対策であるマイクロセグメンテーションを提供して、システムを守っていく必要があるかと思います。

それでは、ヴイエムウェアの製品を使ってこれらを実現していく為には、どういった対応になるのでしょうか。

アプリ・データのセキュリティに関しては、データセンターネットワーク仮想化の製品である「VMware NSX」を使って、Firewall、マイクロセグメンテーションだけでは無く、最近ではIPS/IDSなどのセキュリティ機能も追加されてきております。

システムにアクセスするまでのネットワークセキュリティに関しては「VMware SD-WAN」を使って拠点間をVPNで接続するだけでは無く、今後は「VMware SASE」によってURLフィルタリングやProxy、CASBといったCloud Web Securityにも対応する予定です。

エンドポイントのセキュリティに関しては、VMwareのNGAV、EDR製品である「VMware Carbon Black Cloud」を適用することが可能です。

また、ゼロトラストをコントロールする認証・認可の機能では、「Workspace ONE」を使って、端末の状態に応じたアクセス制御を提供することができると考えております。

これまで仮想化のイメージが強いと言われるヴイエムウェアですが、このような形で幅広いレイヤにおよぶ様々なセキュリティ製品を、従来から持つ仮想化の製品群と組み合わせ、連携させることによって、ゼロトラストの実現に向けた仕組みの提供が可能になってきていると感じています。

今回の記事では、「ゼロトラストのポイント」とVMware製品とのマッピングについて記載しましたので、今後の記事の中では各製品の特徴並びに、それらを組み合わせることによって、どのようにしてゼロトラストセキュリティを実現していくかについて考察していければと思います。