新たな脅威への対策はできているか?情シスが見直したいセキュリティ対策

サイバー上の脅威は日々、高度化・巧妙化していますが、企業は新たな脅威への対策を確実に行っているでしょうか。今回はアンケート結果とIPA「情報セキュリティ10大脅威」をもとに考えてみましょう。

なお、このnoteは主に中堅・中小規模の企業の新任情シスや兼任情シス向けの内容です。

1.アンチウィルスは9割導入だが、新たな脅威対策は?

「現在、導入しているセキュリティ対策製品・サービス」を聞いたアンケート※(下グラフ参照)を見ると、1位が「アンチウィルス・不正プログラム対策(クライアント型)」で89.0%、2位が「ネットワーク脅威対策」で71.6%、3位が「IT資産管理」で64.1%という結果でした。

ほかにも、コンテンツセキュリティ、統合型アプライアンス(UTM)、ID・アクセス管理なども上位となり、多くの企業が複数のセキュリティ対策を実施していることがうかがえる結果となりました。この結果からは、多くの企業が、外部からのウイルスの侵入など様々な不正アクセス、情報漏えい、なりすまし などに備えていることが考えられます。

この結果と合わせて考えたいのが、昨今のサイバー上の脅威です。IPA「情報セキュリティ10大脅威」では、毎年、発生しているセキュリティ事故や攻撃の状況から脅威を選出しています。ここではその2024年版(組織向け)を見てみましょう。

上位を見ると、1位は「ランサムウェアによる被害」、2位は「サプライチェーンの弱点を悪用した攻撃」、3位は「内部不正による情報漏えい等の被害」となり、近年、ニュースなどでも話題となった脅威が並んでいることがわかります。もちろん、4位以降にも注意が必要でしょう。これらの脅威に対し、企業は正しく備えられているのかどうか、アンケート結果から見える実態と合わせて見ていきましょう。

2.ランサムウェア攻撃への対策はできているか?

ここでは、9年連続で10大脅威に選出されている「ランサムウェア」の対策と、アンケート結果について合わせて見ていきましょう。

まず、「ランサムウェア」とは、IPAによると「RansomとSoftwareを組み合わせた造語であり、ウイルスの一種」で、「PCやサーバをランサムウェアに感染させ、様々な脅迫により金銭を要求する」としています。その手口は、OSやアプリケーション、VPNの脆弱性を悪用して感染させる、メール経由で感染させる、Webサイトからダウンロードさせて感染させるなど、多様な攻撃を行うものです。

その対策としては、経営者層から情シス、ユーザぐるみの、組織的な対策が必要となります。IPAは対策として下記の項目を挙げています。

・組織(経営者層)の対策

【組織としての体制確立】

• インシデント対応体制を整備し、対応する

• CISOを配置する

• CSIRTを構築する

• 有事の際の対応フローを確立する

• 運用手順を社員へ通知する

• 運用の訓練をする

• 外部の協力依頼先を用意する

• 社内規則の整備や予算確保をする

・組織(システム管理者、従業員)の対策

【被害の予防】

• インシデント対応体制を整備し、対応する

• メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない

• 多要素認証の設定を有効にする

• 提供元が不明のソフトウェアを実行しない

• サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う

• 共有サーバ等へのアクセス権の最小化と管理強化

• 公開サーバへの不正アクセス対策

• 適切なバックアップ運用(取得、保管、復旧訓練)を行う

【被害を受けた後の対応】

• 適切な報告/連絡/相談を行う

• 上司、CSIRT、関係組織、公的機関等

• 適切なバックアップ運用(復旧作業)を行う

• 復号ツールの活用

• インシデント対応体制を整備し、対応する

情報セキュリティ10大脅威 2024 [組織編] より

これらの対策を考えた時に、上記の 「現在導入しているセキュリティ対策製品・サービス」としては、下記で囲んだ「ID・アクセス管理」「セキュリティ運用・監視サービス」「セキュリティ教育・訓練サービス」「SOCのアウトソーシング」「CSIRTのアウトソーシング」「脆弱性診断サービス」などが、特に対応が必要な項目と言えそうです。

これらの対策を考えた時に、上記の「現在導入しているセキュリティ対策製品・サービス」としては、下記で囲んだ「ID・アクセス管理」「セキュリティ運用・監視サービス」「セキュリティ教育・訓練サービス」「SOCのアウトソーシング」「CSIRTのアウトソーシング」「脆弱性診断サービス」などが、特に対応が必要な項目と言えそうです。

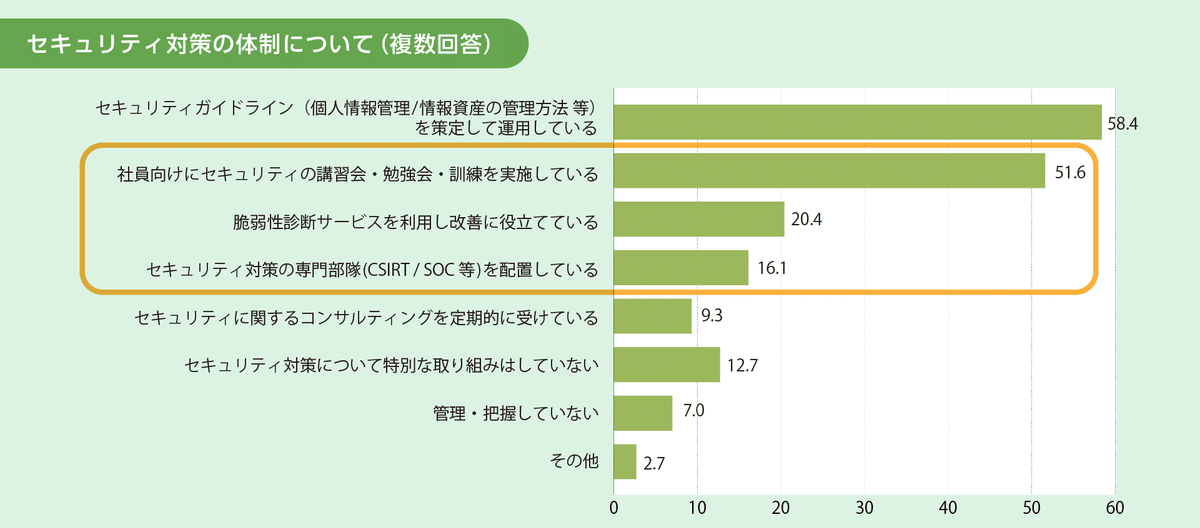

また、組織としての対策として、下記のアンケートも見てみましょう。「社員向け講習会・勉強会・訓練等の実施」は半数近くに上っていますが、「セキュリティ対策の専門部隊(CSIRT/SOC)」は16.1%と少ない結果となっています。SOCは主にセキュリティ上の脅威の監視・分析などを行い、CSIRTは脅威が発生した際に対応するという役割を持っています。ランサムウェア対策には、予防のみならず、有事が発生した際に対応できる組織も必要と言えます。現在、アンケート結果からはここが手薄に見えることから、CSIRTやSOCの活用も検討する必要があると言えます。

ランサムウェア攻撃とその対策に関する参考記事

3.そのほかの脅威への対策について

2位「サプライチェーンの弱点を悪用した攻撃」や、3位「内部不正による情報漏えい等の被害」についても簡単に見てみましょう。

■「サプライチェーンの弱点を悪用した攻撃」について

「サプライチェーンの弱点を悪用した攻撃」とは、攻撃した企業を踏み台に、関連企業やグループ企業、委託先や元請けなど商流に関わる組織に不正アクセスなどサイバー攻撃を行うことです。中小企業や規模の小さな企業など、セキュリティ対策がされていないサプライチェーン上の弱点が狙われるケースもあります。(詳細解説は下記記事をご覧ください)

その対策としては、IPAは下記のような対策を挙げています。

・組織(経営者層)の対策

【被害の予防】

• インシデント対応体制を整備し、対応する

• CISOを配置する

• CSIRTを構築する

• 有事の際の対応フローを確立する

• 運用手順を社員へ通知する

• 運用の訓練をする

• 外部の協力依頼先を用意する

• 社内規則の整備や予算確保をする

・組織(自組織で実施)の対策

【被害の予防】

• 情報管理規則の徹底

• セキュリティ評価サービス(SRS)を用いた自組織のセキュリティ対策状況の把握

• 信頼できる委託先、取引先、サービスの選定

• 契約内容の確認

• 委託先組織の管理

• 納品物の検証(ソフトウェアの把握や管理、脆弱性対策の実施等)

【被害を受けた後の対応】

• インシデント対応体制を整備し、対応する

• 被害への補償

・組織(自組織に関わる組織と共に実施)

【被害の予防】

•取引先や委託先との連絡プロセスの確立

•取引先や委託先の情報セキュリティ対応の確認、監査

•情報セキュリティの認証取得

•公的機関等が公開している資料※の活用

(「情報セキュリティ10大脅威 2024 [組織編] 」より)

「ランサムウェアへの対策」と同様に、 サプライチェーン攻撃に対しても、組織的な取り組みが重要であり、CSIRTの運用 や有事における訓練などが必要であると考えられます。また、自社のセキュリティ対策を評価する必要があり、脆弱性対策の実施などを行うことで、自社がセキュリティ上の「弱点」を把握し対策することが求められます。

■「内部不正による情報漏えい等の被害」について

内部不正による情報漏えいとは、その組織の従業員や元従業員等による機密情報の漏えいなどが挙げられます。その被害としては、組織の社会的信用の失墜、損害賠償による経済的損失など大きなものになる危険性があります。

その対策としては、IPAは下記のような対策を挙げています。

・組織(システム管理者)の対策

【被害の予防】

• 基本方針の策定(「不正のトライアングル」を意識する、情報取扱ポリシーの作成や、内部不正者に対する懲戒処分等を規定した就業規則等を整備する)

• 資産の把握、対応体制の整備

• 重要情報の管理、保護

• 物理的管理の実施

• 情報リテラシー、モラルを向上させる

• 人的管理及びコンプライアンス教育の徹底

・組織(システム管理者)の対策

【被害の早期検知】

•システム操作履歴の監視

•重要情報へのアクセス履歴や 利用者の操作履歴等のログを監視する

•監視していることを従業員に周知する

【被害を受けた後の対応】

•適切な報告/連絡/相談を行う

•上司、CSIRT、関係組織、公的機関等

•インシデント対応体制を整備し、対応する

•内部不正者に対する適切な処罰の実施

「内部不正による情報漏えい等の被害」は、社内教育のほか、システム操作履歴等のログの監視、被害があった場合に組織的な対応ができる体制やCSIRTなどの組織が必要となります。

おわりに

今回は、アンケート結果と「情報セキュリティ10大脅威」を見比べて、不足している対策について考えました。今回は上位のみの紹介となりましたが、ぜひ、脅威の実態をIPA資料などで確認し、自社では必要な対策ができているのかどうかをチェックしてみてはいかがでしょうか。

<関連記事>

また、ソフトクリエイトは「情シスレスキュー隊」にて、情シスに役立つ様々な情報を発信しています。こちらもぜひご覧いただき、情シス業務にお役立てください。

この記事が気に入ったらサポートをしてみませんか?