ネットワークセキュリティ対策の基本要素

皆様のネットワークセキュリティ(情報漏洩)対策は万全ですか?

こんにちは。アイシーティーリンクの吉野です。

皆さんは「出口対策」という言葉を聞いた事ことがありますか?インターネットの出口におけるセキュリティ対策の事ですが、なかなか難しい話なのでちょっと分かりやすく書いてみようと思います。今回は、ネットワークセキュリティ対策の基本要素をご紹介しながら、SSL復号化とは何か?どうしてSSL復号化が大切なのか?というお話です。

ネットワークセキュリティ対策として大切な事

一般的に、ネットワークセキュリティ対策は以下の3つに分けられます。

1. 入口対策

2. エンドポイント対策

3. 出口対策

1. 入口対策とはその名の通り、ネットワークの入口で対策を行う事。皆さんも一度はファイヤーウォール(FW)や統合脅威管理(UTM)という言葉を聞いた事があるかと思います。外部からのアクセスを一律でブロックしたり、その種類によって許可・拒否を行うものです。マンションで例えるとオートロックのドアに相当します。

2. エンドポイント対策は皆さんが利用する端末(PC)にする事を指します。

WindowsであればWindows DefenderやWindows Firewallと呼ばれるものが搭載されており、Macの場合にもファイヤーウォールが搭載されています。同じようにマンションで例えると、各部屋のドアに装着された鍵に相当します。

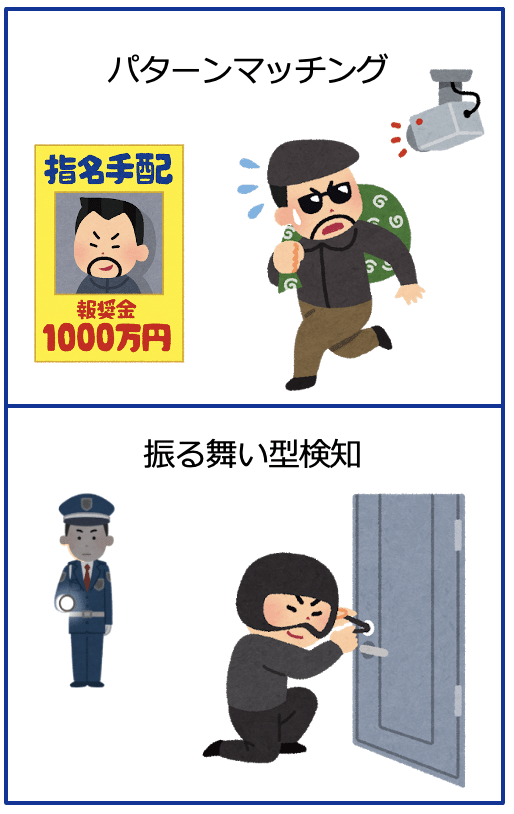

更にPCにはアンチウイルスソフトと呼ばれるソフトウェアをインストールし、ウイルス感染や悪意のあるプログラムから保護します。これにも種類があり、一つはパターンマッチングと呼ばれる「既知の情報と照らし合わせて駆除」するものと、振る舞い検知と呼ばれる「不審な挙動を見て隔離するもの」に分かれます。同じようにマンションで例えるならば、これは防犯カメラやガードマンに相当します。指名手配犯であればパターンマッチング、怪しい行動をする人ならまず確保するのが振る舞い検知です。

これまで、セキュリティ対策は「侵入させない」事に主眼を置いており、二重三重に防御しているのでここまで対策すれば十分だと考えられてきました。ですがこれらを突破して侵入されたりウイルスに感染してしまった時には手の打ちようがありません。データを持ち出されてしまいます。

これもマンションに例えると、オートロックのドアは内→外へ出る時は何の操作もなくスーッと出られるのと同じです。泥棒は楽勝で逃げますよね。

ではどうすれば良いでしょうか?

だからこそ、3. 出口対策が大切なのです。出口を監視し、怪しい通信は遮断して「侵入され、データを盗まれても逃さない」ようにします。ここで大切なのは「侵入される事を前提にしている」という事です。どれほど厳重な対策をしても防げないものはあります。以前のように「メールにウイルスを添付して送りつける」等という攻撃方法は既に効力を失っており、メールサーバでブロックされます。そこで現在では「メール本文にリンクを挿入し、ユーザーにクリックさせる」方法が主流となってきています。皆さんもきっと「なりすましメール」と呼ばれる偽メールを見た事があるのではないでしょうか。例えばAmazonからのメールを装ったメールなど巷に溢れています。

これら偽メールの「パスワードを今すぐ変更してください」という内容には悪意あるサイトのリンクやボタンがあり、ついクリックしそうになります。

だからこそ、もしクリックしてもサイトへアクセスさせない「出口対策」が大切です。同様に、情報を窃取するウイルスがデータを持ち出そうとしてもその通信を出口対策でブロックする事で情報の漏えいを防ぐ事ができます。

出口対策を同じくマンションの例で言うと「オートロックのドアも中から外に出る際に防犯カメラで判定し、許可・禁止する」必要があるのです。ではもしもこの防犯カメラに映る姿が警察の格好をした人だとしたら、防犯カメラはどう判定するでしょうか。警察官であれば引き止める訳にはいかないので無条件にドアを開けてしまう可能性があります。本当は犯人であっても。

出口対策で大切なのは、全ての通信を疑い、監視し判定する事にあります。

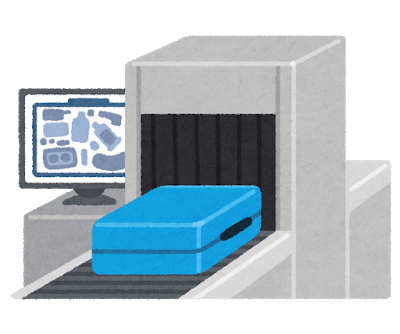

本当は警察官の格好をしている人でも本人確認が必要なんです。出来れば帽子を取り、制服を脱いでくださいと依頼し、泥棒ではない事を確認する事が出来れば理想です。さすがにそのような事はお願い出来ないので、空港にあるX線検査機のように中身を透かして確認出来るカメラがあれば完璧です。

ここで話をSSL復号化に戻しますが、インターネット上にあるサイトのうち実に90%以上のサイトがhttpsから始まるアドレスを用いて通信を行なっているそうです。このhttpsこそが「SSL暗号化」と呼ばれる方法で、通信が暗号化されているので外からはどんな通信をしているのか全く分かりません。分かるのは宛先の一部で、この状態で通信監視をしても全く無意味だと思います。だって多くのサイトは通信が暗号化されているのですから。多くの方が試聴しているYouTubeもFacebookもTwitterも。みんなhttps://から始まるアドレスで構成されています。

だからその暗号化された通信はしっかり中身を検査してあげる事が大切なのです。そこでSSL復号化と呼ばれる技術を用いてこの暗号を解いて裸にし、検査して危険な宛先への通信であると判断した場合に通信を遮断することで出口対策を実現します。もちろん、危険ではない宛先への通信であると分かった場合には再度ここで暗号化し、宛先に送り出します。

SSL復号化を行うことができない製品は、通信先をドメイン名だけで判定します。例えば、悪意ある人間が人気のブログサービスを悪用してマルウェアを撒き散らすサイトを開設している場合、SSL復号化の出来ない製品はドメイン名だけで判断するので素通しです。SSL復号化をして監視する製品であれば、アドレスを最初から最後まで取得出来るので、そのアドレスを膨大な量の危険サイトデータベースとリアルタイムで照合し、悪意あるサイトと判断した時点で自動的にアクセスを遮断します。

最後にまとめ:

ここまで、ネットワークセキュリティ対策の基本要素と題して、3つの対策について説明してきました。そして、出口対策として導入すべき製品はSSL復号化に対応した製品である事が大切である事もご理解頂けたかと思います。

弊社が 取り扱っております「MGSP(MBSD Global Security Platform) 」は、このSSL復号化に対応しております。どんなに「脅威情報の質・精度が高い」とアピールしても、SSL復号化せず情報の一部だけしか参照されないのであれば無意味です。導入を検討する際にはぜひ参考にしてください。

それではまたお会いしましょう。(吉野)

この記事が気に入ったらサポートをしてみませんか?