メモ ウクライナ侵攻における見かけ上の非国家アクターの存在

ウクライナ侵攻では、30万人を誇ったウクライナのIT軍やロシアのKillnetなど非国家アクターの動きが目立つので整理してみた。備忘録程度のメモなので、気がついたことがあったらどしどしご指摘いただければ幸いである。

ここでは非国家アクターとは国家から完全あるいは部分的に関係していないアクターを指す。ただし、見かけ上である。

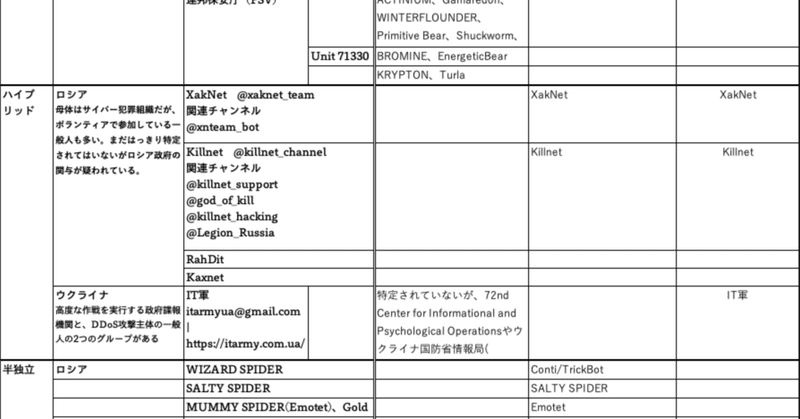

今回のウクライナ侵攻の非国家アクターを、見かけ上の国家の関与の度合いをもとに下記のように分類した。

【追記】Russia or Ukraine: Hacking groups take sides(https://therecord.media/russia-or-ukraine-hacking-groups-take-sides/)にくわしい情報が掲載されていた。最近は、もっとくわしい情報が日本語でもあるようだ。

1.国家アクター

非国家アクターなのに国家アクターというのは矛盾しているが、表向き特定の国家との関係がないか、薄い組織ことを装っているアクターを指す。実は実質的に国家によって運営されていたり、大きな影響を受けている。ウクライナIT軍の一部は国家アクターである可能性が高い。

ロシアの連邦軍参謀本部情報総局(GRU)、対外情報庁(SVR)、連邦保安庁(FSV)はそれぞれがサイバー攻撃を行っており、表のようにさまざまな部隊がさまざまな名称で活動している。

2.ハイブリッド

外部に向けてのアピールとアトリビューションを隠すために、政府組織と一般参加者の両方を抱える見かけ上の非国家アクターをここでは「ハイブリッド」と称している。最大30万人を超えたウクライナIT軍は、そのよい例である。多数は一般の参加者だが、それと独立して政府機関がサイバー攻撃を実施している。ロシアのKilllnetはサイバー犯罪組織を母体として、ハクティビストグループに姿を変えた。

3.半独立アクター

ウクライナ侵攻においては、どちらかの側に立っているサイバー犯罪者とハッカーなどがこれに当たる。ただし、ほとんどがウクライナ侵攻で活動しているのは政府関係者あるいは国家の関与や支援の度合いが大きいアクターだった。ロシアのランサムウェアグループの多くもこちらに分類される。

ただし、必ずしも国家の命令や要請通りに活動するわけではなく、必要に応じて国家は従わせるための措置を執っている。たとえば協力しないグループのメンバーを見せしめに逮捕、拘留するなど。

ロシアは世界最初の国際的サイバー犯罪グループであるRBNの頃から政府関連組織との結びつきがあり、他国よりも長い歴史を持つため運用のノウハウがあるのかもしれない。

・各非国家アクターの特徴

上記の国家との関係における区分以外に、見かけ上の組織特性による区分もある。国家のプロキシ、サイバー犯罪者/ハッカー、ハクティビスト/市民といった区分である。

国家のプロキシとは、すでにアトリビューションが特定の国家であることがわかっているアクターでAPTグループなどがこれに当たる。

ハッカーとハクティビストの違いは、ハッキングのプロとして(職業として)活動している点で分けた。一般の分け方とはじゃっかんニュアンスが異なるかもしれない。

これをクロスすると、全体像がわかりやすくなる。ハイブリッドはグループとしてはひとつだが、その実態は2つに分けられる。たとえばウクライナIT軍は大きく2つに分かれており、一部は政府関係者による活動で、残りは主として一般参加者の活動である。そのため見かけ上「ハクティビスト/市民」であっても、実際には政府が直接関与する作戦が行われている。ハイブリッドに半独立アクターを含むことも可能なため(killnetがそう)、もっとも組織の実態を隠しやすい。サイバー犯罪者/ハッカーにも同じことは言えるが、平時ではなく紛争に参加する時点でどちらかの国家との関与が必要になる可能性が高い。今回、ロシアではランサムウェアグループに協力を強制するために見せしめの逮捕や拘留を行っている。市民はサイバー犯罪者/ハッカーと異なり、数が多く、人権を無視した逮捕や拘留は国際社会の反発を呼びやすい。

見かけ上のアトリビューションと実態が異なるのはロシアではよくあることで、表中の国家アクターが非国家アクターに見せかけるものや、国家アクターがサイバー犯罪者に見せかけるのは常套手段だった。

それと異なり、ウクライナIT軍の取った方法は新しく、さまざまな問題をはらんでいた。

補足として、あまり情報が公開されていないほぼ独立のアクターについて軽く触れたい。

・ウクライナIT軍の一般人部隊について

ウクライナIT軍の多数を占めるのは一般の参加者であり、その数は最大で30万人に達していたが、その後じょじょに減少し、すでに25万人を切っている。攻撃の手法は主としてDDoS攻撃で目標を与えられ、そこに対して攻撃を行っている。くわしくは下記。

https://note.com/ichi_twnovel/n/n67013a62ab55

・Killnet(親ロシア)

活発に活動しているグループでヨーロッパ各国に対してDDoS攻撃を行ったと主張している。5月7日、Killnet のテレグラム・チャンネルは、ドイツがウクライナに武器を提供したことに対 する報復として、複数のドイツ政府機関(国防省、連邦議会、連邦警察、いくつかの州の警察当 局)に対する DDoS 攻撃を行ったと発表。5月10日と14日にはロシアの参加を禁止したユーロビジョン・ソ ングコンテストに対する DDoS 攻撃を実施した。なお、攻撃は開始13分後中止されている。5月11日と12日、Legionを名乗り DDoS 攻撃で、イタリアの上院、軍、国立衛生研究所、 イタリア自動車クラブの Web サイトをオフラインにした。5月17日、アメリカ、イギリス、ドイツ、イタリア、ポーランド、ルーマニア、ラトビア、エストニア、リトアニア、ウクライナの10カ国を標的にしていることを公表。DDoS攻撃以外の攻撃も実施していると語っている。

イタリアへの攻撃には、陰謀論、反ワクチンなどを信じるさまざまな親ロシアの人々が参加しているとも言われている。

Killnetのtelegramチャンネルは2022年1月23日に開設され、すぐに8万6千人となったが、3月と4月に6万人台まで減少、その後増加に転じて8万人を超えている。

・XakNet(親ロシア)

ロシア語で活動するグループで活動開始は2022年3月。XakNetチームは、ロシアに対するサイバー攻撃に対して、ウクライナの組織を標的にしていた。2022年3月31日には、「(ロシアの)利益のためだけに働く」声明を発表した。アメリカの空港にDDoS攻撃でKillnetと協力している可能性が示唆されている。2022年3月下旬、XakNetは、ウクライナ政府関係者のメール内容を流出させた。

telegramのチャンネルは2022年3月1日に開設され、増加を続けており、現在3万6千人の参加者がいる。

・ウクライナIT軍がもたらした問題

今回のウクライナ侵攻において目立ったのは、ウクライナIT軍という表向き一般のハクティビストや市民が参加したという見かけの活動の中に国家アクターを潜り込ませた点と、幅広く多数の一般参加者を募った点である。前者はアトリビューションをくらます手法として新しく、後者は法的問題や国民からのサイバー攻撃をもって国家の参戦とみなされるリスクなど新しい問題を起こした。

たとえば、5月31日、米国司法省は、国際的なサイバー犯罪の法執行活動の一環としてウクライナIT軍と連携していたipstress.inと、weleakinfo.toをテイクダウンした。

ipstressはサーバーに高負荷を与えてダウンさせることができるサービスを提供しており、FBI、米司法省、オランダ警察隊、ベルギー連邦警察によってテイクダウンされ、「ベルギー国内外のさまざまな利害関係者に対してコンピューター攻撃を行った、または行わせた」ことが理由で逮捕された。

参考資料

本noteではサポートを受け付けております。よろしくお願いいたします。