Vulkan filesが暴いたロシアのサイバー攻撃システムとデジタル影響工作

●Vulkan filesとは?

Vulkan filesとはロシアのNTC Vulkan社から漏洩した内部文書を指す。NTC Vulkan(本社モスクワ、2010年設立)はロシアのIT企業であり、ロシア政府の連邦軍参謀本部情報総局(GRU)や連邦保安庁(FSB)、対外情報庁(SVR)などからシステム開発などを請け負っており、今回漏洩した文書には2016年から2021年にかけてのやりとりや資料が含まれていた。

内部告発者はロシアのウクライナ侵攻に怒りを感じて漏洩したと報じられている。ロシアのウクライナ侵攻直後にドイツの新聞Süddeutsche Zeitungにコンタクトし、その後11の機関がコンソーシアムを組んでこの情報を公開することになった。その過程で西側の諜報機関への取材も行われており、5つの機関が本物である可能性が高いと評価している。また、この文書の分析にあたってはグーグル傘下のMandiantも参加している。

NTC Vulkanは2011年以降、ロシア政府の軍事など機密情報を扱うためのライセンスを取得している。ロシア国内には十数社このラインセスを持つ企業があると推定されている。120以上の社員を抱える中堅企業。

日本ではあまり紹介されていないが、ロシアのサイバー活動を知るうえで貴重な資料となるので紹介しておきたい。

●資料からわかった3つのシステム

資料は5,000ページを超えるものであるが、現在わかっている範囲では大きく3つのシステムをNTC Vulkanが関わっていた。

下記にまとめた機能は仕様に記載されていたものであり、どこまで実現されているかは定かではない。

・Scan(コードネームScan-V、Skan、脆弱性のある機器の情報収集)

世界中の潜在的な攻撃対象をクロールし、脆弱性を発見し、関連情報(ネットワーク構成など)とともにデータベース化する。GRUと密接な関係にあるモスクワのInstitute of Engineering Physicsから2018年5月に開発を依頼されている。文書の中でSandworm(ロシアのサイバー攻撃部隊、74455部隊)が関係していたこともわかった。

対象をIoTだけでなく全てのネットに接続された機器に広げたSHODAN(https://www.shodan.io)やCensys(https://censys.io)のようなものだろう。もちろんSHODANやCensysよりもより実戦的なロシア版のものになっている。具体的には偵察だけでなく攻撃準備を部分的に自動化している可能性も指摘されている。オペレータに攻撃経路を示したり、ネットワークマッピングを表示するなどビジュアルインタフェースも備えている。複数のグループによる協業の機能もサポートされている。これらによってサイバー攻撃を体系的かつ自動的に進めることができる。サイバー攻撃の対象も情報収集(スパイ)からOTへの攻撃まで幅広く対応可能である。自動で収集する情報だけでなく、オペレーターが手動で入力する機能もあった。

なお、漏洩文書の中で、Sandwormをウクライナの停電、韓国オリンピックの妨害、NotPetyaと結びつけていた。

・Amesit(Amezit、ネット監視、偽情報、コントロール)

Amesitは今回暴露されたシステムの中でもっとも大規模なものとされている。2016年NTC Vulkanは同システム開発の最初の契約を結んだ。その開発は改良などのため2022年まで続けられる予定となっている。このシステムにはFSBや軍が関係しており、NTC Vulkan以外の企業も参加していた。NTC VulkanはFSBの情報セキュリティセンターと密接に関係していた。

国内、国外での利用を想定している。

Amesitは携帯などの通信設備に物理的にアクセスし、通信を傍受し、利用者と利用内容(閲覧ページなど)を収集する。検閲、監視のためのシステムである。また、OTへの攻撃機能も有している。

NTC VulkanはSNSから情報を収集するFractionというシステムも構築しており、フェイスブックやOdnoklassnikiなどからキーワードをもとに検索し、該当する投稿を収集する。

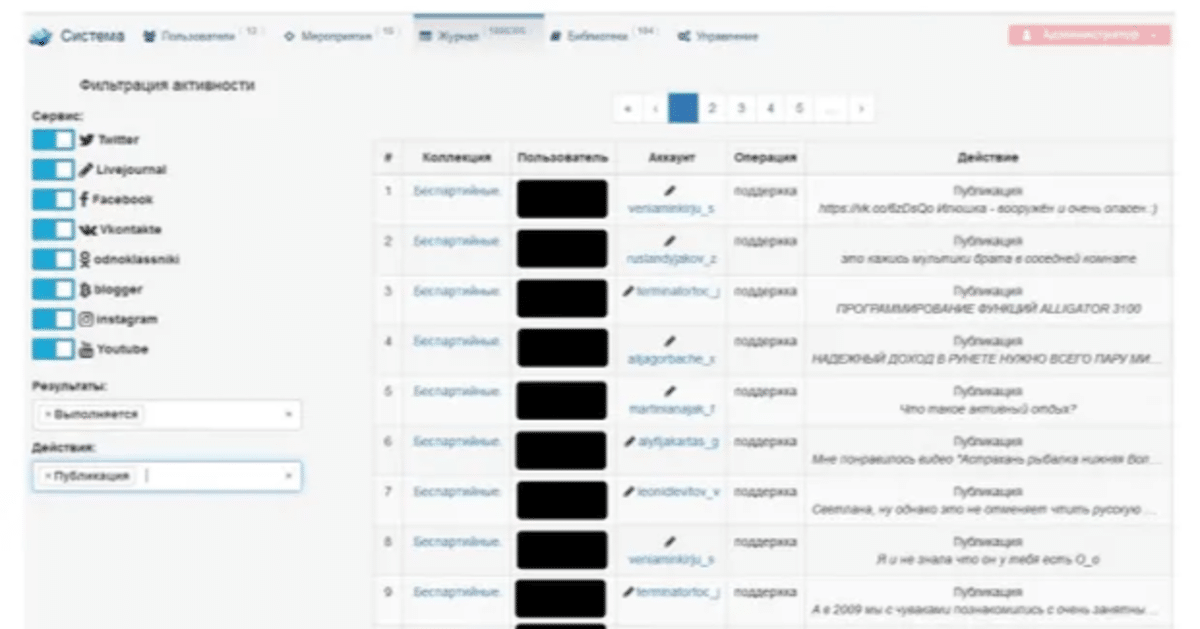

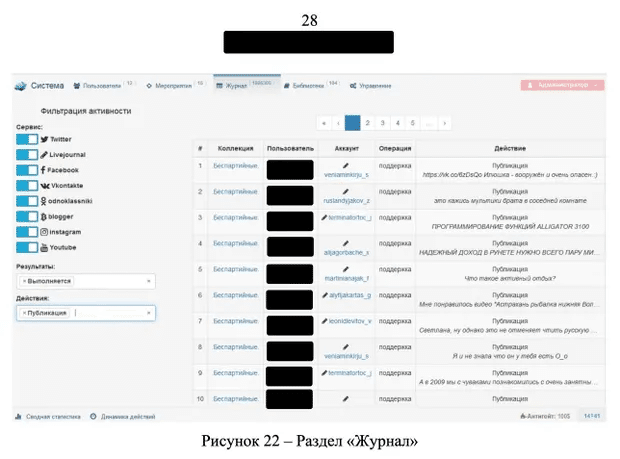

AmesitにはサブシステムPRR(コードネーム)が存在した。このシステムは架空のアカウントを作成し、名前、画像、数カ月の活動によるデジタルフットプリント、SIMバンクによるSMS認証を行うことができる。このシステムで大量のアカウントを生成していた。文書には数カ国で生成されたアカウントを用いたデジタル影響工作が行われていたことが記されている。

Mandiant社の分析によればAmesitは情報作戦のサイクルを完全にサポートしている。オペレータはニュースポータル、ソーシャルメディア、ブログ、フォーラム など、オンライン上の議論のさまざまなセグメントにわたって、特定のナラティブや議論を追跡できるようになっている。オペレーターが作戦で広めるためのコンテンツを作成、修正を可能にしている。これにはテキストだけでなく、画像、動画、音声コンテンツが含まれる。SNSやブログ、SMS、電子メールなど、複数の方法でコンテンツを発信する機能もある。これらはあらかじめ時間を設定して実行できるようになっていた。さらにアトリビューション(攻撃元の特定)を回避するための手段も用意していた。特定の地域での作戦のためのローカライズ機能まであったという。

また、OT(Operational Technology、制御、運用に関わるシステム、インフラや産業分野が多い)への攻撃と連動したデジタル影響工作を想定しており、ふたつを融合させて活動を支援できるようになっている。以前の記事で中国の認知戦について「軍事的優位を政治的勝利に結びつける」ものと紹介した。他の攻撃と連動してこそ、デジタル影響工作の効果が期待できるということなのだろう。

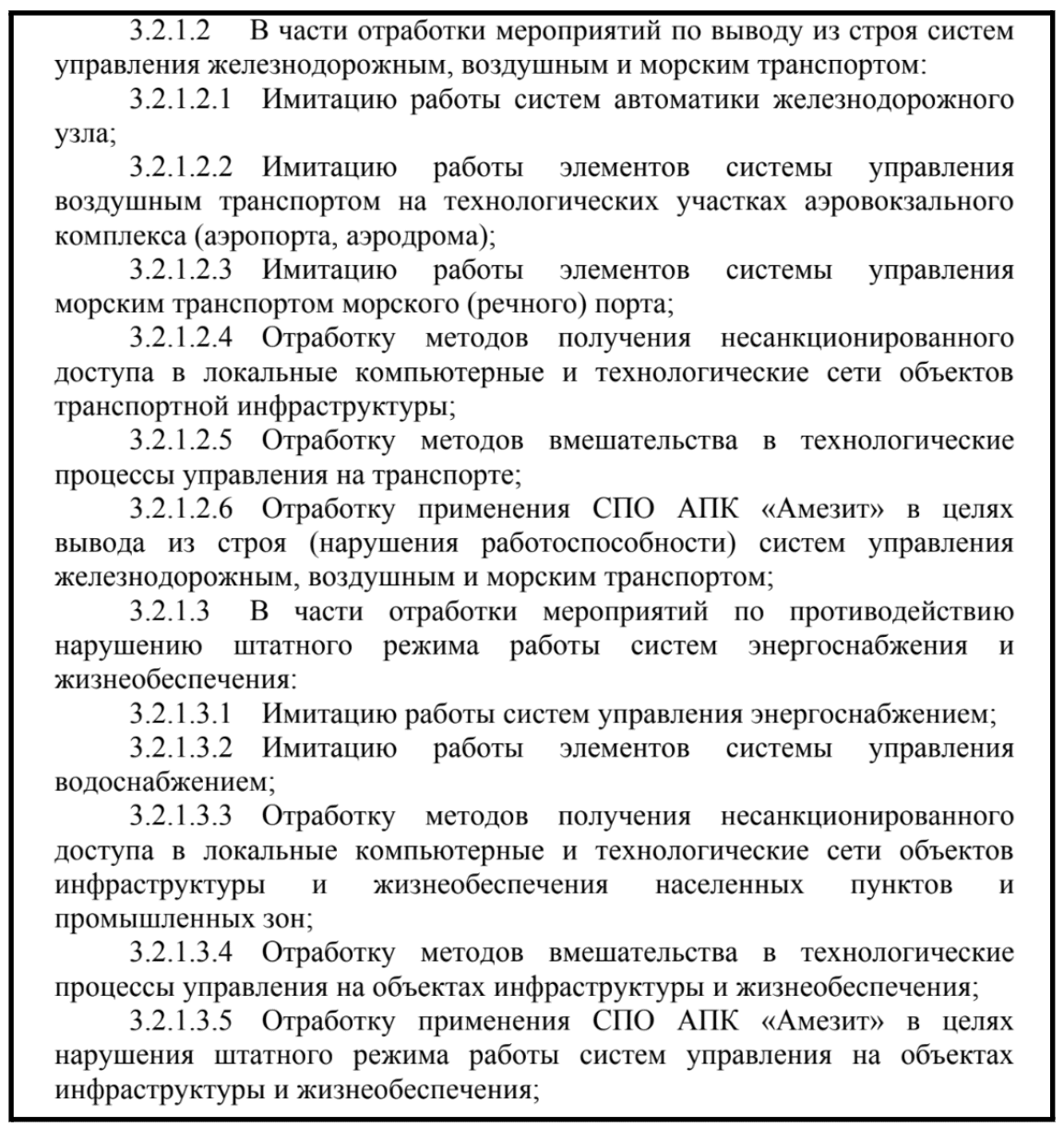

・Crystal-2(Krystal-2B、Crystal-2V、攻撃トレーニングプログラム)

Crystal-2はインフラ攻撃トレーニングプログラムであり、公共交通機関、発電所、港湾、産業制御システム、航空、海上などのインフラへの攻撃シミュレーションを行える。デジタル影響工作とOT攻撃の連携を意識して作られている。Amesitのトレーニングという位置づけのようだ。アメリカのマップに攻撃対象がマッピングされた画像やスイスの原子力発電所の詳細などが見つかっている。ガチである。

●気になる点

いくつか気になるポイントをあげた。

・ロシアにおいてサイバー攻撃とデジタル影響工作は一体

これまでも言われていたことだが、ロシアにおいてサイバー攻撃とデジタル影響工作の間に区別はなく、一連の作戦の中でシームレスに融合している。デジタル影響工作とOT攻撃をサポートするAmesitはまさにそれを具現化したものと言える。

・国内と国外へのデジタル影響工作に同じシステムを用いる

私は5年前から国内向けデジタル影響工作のシステムの重要性について触れてきた。その大きな理由のひとつは海外においても展開可能であり、国内外を同じシステムでコントロールできることをあげてきた。今回のロシアのAmesitはそのようなシステムになっている。今後はこうした両用システムが多くなるだろう。

・余談:グーグル大丈夫?

Washington Postの記事に、グーグルがNTC Vulkanのメールの内容を確認していたことが書かれている。それはフィッシングメールのテストだったのだが、勝手に利用者のメールの内容を見ているんだということに驚いた。

NTC Vulkanがロシアの軍需企業だからという言い訳が成り立つなら、他の国の軍関係や諜報関係のメールも検閲、監視しているということになると思うんだけど、いいのかなあ? ダメでしょう。

好評発売中!

『ネット世論操作とデジタル影響工作:「見えざる手」を可視化する』(原書房)

『ウクライナ侵攻と情報戦』(扶桑社新書)

『フェイクニュース 戦略的戦争兵器』(角川新書)

『犯罪「事前」捜査』(角川新書)<政府機関が利用する民間企業製のスパイウェアについて解説。

出典

‘Vulkan files’ leak reveals Putin’s global and domestic cyberwarfare tactics

Thu 30 Mar 2023 16.00 BST

https://www.theguardian.com/technology/2023/mar/30/vulkan-files-leak-reveals-putins-global-and-domestic-cyberwarfare-tactics?CMP=share_btn_tw

7 takeaways from the Vulkan Files investigation

March 30, 2023 at 11:00 a.m. EDT

https://www.washingtonpost.com/national-security/2023/03/30/takeaways-vulkan-files-investigation/

Russia’s shadow war: Vulkan files leak show how Putin’s regime weaponises cyberspace

April 3, 2023

https://theconversation.com/russias-shadow-war-vulkan-files-leak-show-how-putins-regime-weaponises-cyberspace-203146

Leaked IT contractor files detail Kremlin's stockpile of cyber-weapons

Fri 31 Mar 2023

https://www.theregister.com/2023/03/31/vulkan_files_russia/

Contracts Identify Cyber Operations Projects from Russian Company NTC Vulkan

MAR 30, 2023

https://www.mandiant.com/resources/blog/cyber-operations-russian-vulkan

本noteではサポートを受け付けております。よろしくお願いいたします。