内部不正対策におけるテクノロジー活用時の留意点

1.はじめに

昨今のテクノロジー活用の潮流は社会の隅々にまで及んできていますが、内部不正対策も例外ではなく、多くの企業において従来はテクノロジーに縁遠かったコンプライアンス管理担当者が、テクノロジーの活用検討を始めている状況が生じているように思われます。

コロナ過を経てテレワークが常態化したことなどが、こうした状況に拍車かけている訳ですが、IPAが2022年に改訂した「組織における内部不正防止ガイドライン」では、コロナ過の他にも以下のような7つの重要な環境変化が生じているとしています。

営業秘密の漏えい、とりわけ重要技術情報の漏えいに対する社会的な危機感の拡大

内部不正が事業経営に及ぼすリスクの増大

テレワークに代表される働き方の変化、及びその常態化に伴う情報漏えいの拡大

オンラインストレージやクラウド等の外部サービスの利用拡大

セキュリティ技術(特にエンドポイントセキュリティやモニタリング技術)の急速な進展と個人情報に配慮した運用

雇用の流動化による退職者(転職者)の急増

法改正等(個人情報保護法、不正競 争防止法等):個人情報漏えいの通報義務、重要データ保護等の観点

以上のように環境変化には、セキュリティ技術(テクノロジー)自身の進化もあげられており、筆者もその通りだと考えます。でも具体的に、どういったテクノロジーが内部不正対策に有用なのでしょうか?またテクノロジーの活用に際して考慮すべきポイントは?

今回のコラムでは、そうした疑問の解消の一助となれるよう、以下の3つのテクノロジーを紹介すると共に、その活用に際しての勘所を説明していきたいと思います。

DLP (Data Los Prevention) … 機密情報の外部流出を検知し、ユーザー操作を制限する

IRM (Information Right Management) … データの暗号化やアクセス制限により、情報漏洩時にも不正なデータ閲覧を防止する

UEBA (User & Entity Behavior Analytics) … ユーザーや端末上での操作履歴を可視化し、通常とは異なる振る舞いを検知することで不正行為の予兆を発見する

また内部不正によって生じるリスクには幾つかあるものの、「秘密情報の外部漏洩」が優先的に取り組むべきリスクかと思いますので、このコラムでも情報漏洩対策に焦点をあてて説明していきます。情報漏洩対策に関しては、経済産業省の「秘密情報の保護ハンドブック」において、下図のような5つの対策があると整理されています。

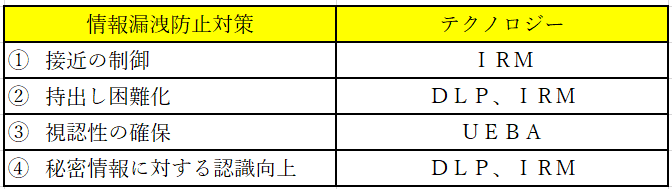

上記5つの情報漏洩防止対策のうち、「接近の制御」「持出し困難化」「視認性の確保」「秘密情報に対する認識向上」の4項目は、テクノロジーでの対策強化が効果的です。この4項目の対策と、DLP、IRM、UEBAの3機能との関係性を下表のように整理してみました。

次章ではまず、情報漏洩対策に関わるテクノロジーの中でも、多くの方が最初に頭に思い浮かぶであろうDLPから見ていきたいと思います。

2.DLP導入時の留意点

DLP機能を提供する製品や、その基本的な機能は、かなり古くから存在しており、セキュリティが専門ではないIT担当者やコンプライアンス担当者でも、過去に聞いたことや導入を検討された方は多いのではないかと思います。

しかしながら部分的な導入事例はあったとしても、全社的に導入・運用している会社は、これまでは非常に少なかったのではないでしょうか?ここでは、DLPの機能概要を確認しながら、導入に二の足を踏んでしまう理由や、その解決策を考えてみたいと思います。

(1)DLPの機能概要

DLPは社外に持ち出しされる情報を解析し、事前設定されたポリシーに従って機密情報を自動識別し、機密情報の外部流出を防ぐ機能を提供してくれます。機密情報の「持出し困難化」を実現すると共に、利用者に警告することで「秘密情報に対する認識向上」を促します。

従来は利用者の端末操作時に識別・ブロックする製品が多かったように思いますが、最近ではSSE(Security Service Edge)製品やメールセキュリティ製品がオプション機能として提供していることもあり、ネットワーク型での利用も広がってきました。

またDLP機能の根幹である、機密情報の自動認識についても、製品機能として予め提供されるようになってきており、例えば「日本人の名前」や「日本の住所」など日本の会社が必要とするようなポリシーが、海外ベンダー製製品でも提供されるようになってきました。

(2)DLP導入・運用時の課題

DLP導入時の一番の課題は、各企業として外部流出を防ぎたいと考える機密情報を自動認識させることの難しさにあり、自動認識させる際の精度(検知率)が100%にはならない、という点にあるかと思います。

例えば「日本人の名前」を識別するための製品提供のポリシー利用を想定してみてください。日本人の名前には様々なものがあり、これを確実にシステムで自動認識させることがいかに難しいか、直ぐに想像できるのではないでしょうか。

また機密情報の外部流出を防ぐということは、従業員が発信したメールをブロックする、というようなことになりますが、「精度の低さ」は本来ブロックする必要のない情報を誤ってブロックすることにも繋がり、従業員からのクレームの多発などが懸念されます。

また上記のような精度の問題に加え、社内の経営会議資料など、そもそもシステムが自動認識できないような重要情報もあるでしょうし、メールに添付するファイルにパスワード暗号化が施されている際はシステムでは内容を確認できない、といった課題もあります。

(3)DLP導入・運用時の課題解決にむけて

機密情報の検知精度の問題(低さ)についての解決案は、以下の2通りのアプローチがあるかと思います。一つは一般的にもよく言われている手法ですが、本格的な運用開始前に充分な準備期間を設けて、検知ロジックのチューニングを行うことです。

準備期間中はDLPで機密情報を検知した場合でも外部流出をブロックせず、検知結果を分析したうえで、流出をブロックすべきでなかった場合は、検知ロジックを都度見直し、一定期間を経て検知精度が改善された後に、ブロックを開始するような導入が考えられます。

しかしこうした方法では、チューニングに相応の時間とコストが必要になるうえ、検知ロジックに複雑なカスタマイズを加えれば加えるほど、保守性が低下し、カスタマイズに失敗するといったジレンマに陥る懸念があります。

そこでもう一つのアプローチとしては、機密情報の外部流出をDLPが検知した場合に、操作者(利用者)に警告を出すものの、正当な業務上の必要性があれば操作者側で外部持ち出しができるようにしたうえで、こうした一連の操作を事後チェックする仕組みを追加で導入することです。

こうすることで、DLPの検知精度が低くても、正当な理由で情報の外部送信を実施しようとした利用者の業務を止めることがなく、利用者からのクレームを緩和できます。事後チェックの仕組みとしては、4章で説明予定のUEBAの機能を活用するとよいでしょう。

情報の外部持ち出し自体が最終的に可能であったとしても、機密情報を不正に持ち出そうとした従業員がDLPで警告を受けたのであれば、そのことが事後チェックされることを恐れ、不正な情報持出を強行することは、まず無いと言えます。

またDLPでは自動認識できない重要情報への対応や、メール添付ファイルへのパスワード付与問題(通称ではPPAP問題)については、次の章で説明予定のIRMが解決方法を提供してくれます。それではIRM導入よる効果を次章で確認していきましょう。

3.IRM導入による効果

この章では、IRM(Information Right Management)について説明していきますが、IRMがどのような機能で、その導入によって、どんな効果がもたらされるのか、ご存じではない方が多いのではないでしょうか。そのため導入の効果を中心に説明していきたいと思います。

(1)IRMの機能と導入効果

IRMはデータの暗号化やアクセス制限により、情報漏洩時にも不正なデータ閲覧を防止する機能を提供します。データ暗号化やアクセス制限により、機密情報への「接近の制御」と「持出し困難化」を実現すると共に、データに付与する「秘密度レベル」を利用者に見せることで「秘密情報に対する認識向上」を促します。

データに付与する「秘密度レベル」には、例えば「社内のみ閲覧可」「社内の一部権限者のみ閲覧可」といった複数のレベルを選択できるようにすることで、データ単位でのアクセス制限が可能となり、「社内のみ閲覧可」としたデータが外部持出しの被害にあっても、部外者による不正なデータ閲覧を防止することができます。

IRMによって暗号化されたデータは、通信経路上での盗聴などの攻撃でも不正な閲覧を防止できるため、メールに添付するファイルにパスワードを付与するようなことをする必要がなくなり、脱PPAPを実現することができます。

以下の現新比較図は、Microsoft製品のIRMである、MIP(Microsoft Information Protection)を導入した際の事例となります。

(2)IRM導入・運用時の課題

IRMの導入により、ファイル単位でのアクセス制限が可能になる訳ですが、社内OAシステムの利用者である従業員に大きな負担を生じさせないよう、実現したい要件を絞り込んだうえで、シンプルで柔軟な運用を目指す必要があります。

データに付与する「秘密度レベル」の選択肢を沢山準備しすぎたり、一度付与した「秘密度レベル」の変更を厳しく制限しすぎると、業務で必要となるデータの閲覧に支障が生じるなどの混乱が生じ、利用者からのクレームの多発に繋がる懸念があります。

(3)IRM導入・運用時の課題解決にむけて

必要要件を社外への不正な情報持出に絞って、そのための「秘密度レベル」のみを利用する、

「秘密度レベル」の付与はシステム的に一括処理する、社内の従業員であれば誰でも「秘密度レベル」の変更を可能とするといった、シンプル且つ柔軟な運用であれば利用者負担を軽減できそうですが、不正な情報持出を防ぐ効果が下がってしまわないか気になるところです。

そうした場合には、「秘密度レベル」付ファイルの外部持ち出しをDLPで検知させたり、「秘密度レベル」の変更操作をUEBAでリスク評価するといったように、IRM以外の機能との組み合せで、不正行為の防止効果を補完する運用の実現を目指すとよいでしょう。

次章ではUEBAによる「視認性の確保」が、どのようなものかを見ていきます。

4.内部不正対策に求められるUEBAの機能とは

UEBAは、IPAが環境変化として指摘している高度なモニタリング技術にあたるテクノロジーで、最近流行りのAIを取り込んだ技術です。AIによって「通常とは異なる振る舞い」を検知できるため、不正行為の効率的な発見が期待できます。

しかしながら、どんな技術でもそうであるように、AIも万能ではなく過信は禁物です。AIが活用できるからといって、なんの準備がなくても期待通りのことが実現できると思っていると、きっと手痛いしっぺ返しを受けることになるでしょう。

(1)内部不正対策に求められるUEBA機能

UEBAは「情報漏洩防止対策」で求められる5つの機能のうち、「視認性の確保」を実現してくれます。そして内部不正対策として必要となるUEBA機能は、以下の4つに整理するとよいかと思います。

① ユーザーの過去の行動履歴を時系列で確認する機能

② 通常とは異なる振る舞い(平常時の行動や、所属組織の平均的な行動との違い)の検知

③ リスク行動の評価と評価結果の分析・アラートの仕組み(リスクベースアラート)

④ (不正有無の最終判断の際に必要となる)持出データの内容確認を支援する機能

サイバー攻撃対策を含めたUEBA製品の多くは上記①と②を備え、製品機能紹介では流行りのAI技術が強調される傾向にありますが、内部不正対策の観点では③や④の機能提供も欠かせないため、よく確認する必要があります。

③のリスクベースアラートについて補足します。機密情報の不正な持出を試みる際には、最終的な情報持出の前に、機密情報の検索や収集、持出ファイル名の変更などの予備動作が事前に行われ、こうした個々の操作が通常とは異なる振る舞いとして検知される訳ですが、一つ一つの操作自体は不正な行いではありません。

そのため個々のリスク行動に評価値(点数)をつけ、個々人単位で評価値を足し合わせ、合計点が一定の閾値を超えた際にアラートを発報するような仕組み(=③)が必要になります。AIを活用し「通常とは異なる」行動を検知できていても、一つ一つは不確実性が高く、且つ大量に検知することになるため、これらを集約して評価する仕組みが必要という訳です。

(2)UEBA導入・運用時の課題

UEBA製品はSIEM製品と同様、取り込んだ各種機器のログを分析する機能を提供してくれますが、分析に必要となるログがUEBA製品にきちんと揃えられるかどうかが、一番の課題になるかと思います。

特に内部不正、機密情報の不正な持ち出しを可視化するためのログは、サイバー攻撃を検知するためのログとは必ずしも一致しないため、情報持ち出しに繋がる端末操作ログや、持ち出したデータの内容確認に必要なログが取得できるかを確認する必要があります。

(3)UEBA導入・運用時の課題解決にむけて

端末操作ログについては、端末内にエージェントソフトを導入することで詳細な操作ログを取得できる製品が数多くありますので、こうした製品と採用予定のUEBA製品との相性やログ連携実績を事前に確認しておくとよいでしょう。

それに対し、不正に持ち出されたファイルの内容を確認するためのログは取得困難なことが多く、特にPPAPで暗号化されたメール添付ファイルは、システムでは内容を取得できません。そのためIRMを導入して脱PPAPを実現する。DLPで検知したデータの内容を保管する仕組みを準備する、といったことを検討してみるとよいかと思います。

5.おわりに

サイバー攻撃対策では多層防御の考え方が浸透しており、MITRE ATT&CKを始めとした多層防御のための標準モデルが整理されているのに対し、内部不正対策では具体的なテクノロジー領域にまで踏み込んだ総合的なモデルは整理されていない現況にあると思います。

そのため今回のコラムでは、内部不正対策におけるテクノロジー活用について、全体感を俯瞰できるような整理を試みてみた訳ですが、サイバー攻撃対策と同様、内部不正対策においても多層防御の考え方が有効であるものと、イメージして頂けましたでしょうか。

一つの対策や技術の導入だけでは、従業員からのクレームなど、様々な課題で無理が生じる懸念がありますが、複数のテクノロジーの組合せで、全体バランスの取れた社内運用と共に、内部不正対策の強化を図っていけるのではないかと思います。

但し実際にテクノロジー導入後の運用要件を纏め上げようとする際には、利用者の業務実態や現行の監査運用などを詳細に分析していく必要があります。そのような場合には是非当社にお声かけ頂き、内部不正対策の運用要件検討をお手伝いさせて頂ければと存じます。

菊池 智秀

株式会社Dirbato (ディルバート)

コンサルティンググループ マネージャー

大手金融機関WEBサイトのセキュリティ・基盤担当を長く務めたほか、クラウドサービス(AWS)利用に関わる統制整備やインターネット接続に関わる要件定義、社内イントラ環境のセキュリティ対策強化など、幅広くサイバーセキュリティ対策全般の実務を経験したのち、Dirbatoではセキュリティコンサルタントとして、企業内CSIRT部門でのセキュリティ強化施策を支援するなかで、直近ではSOC立上支援などを推進中。

趣味はスキューバダイビング、登山、スキー、ガーデニング、サッカー観戦など。

【参考文献】

組織における内部不正防止ガイドライン 日本語版 第5版(2022年4月改定)

第5版概要説明資料

https://www.ipa.go.jp/security/guide/insider.html

秘密情報の保護ハンドブック ~企業価値向上に向けて~

https://www.meti.go.jp/policy/economy/chizai/chiteki/pdf/1706blueppt.pdf

この記事が気に入ったらサポートをしてみませんか?