第23話 【SaaS】 97%認証セキュリティに脆弱性

今回はSaaSの認証セキュリティについて考える。

不正アクセス防止と端末制限

認証セキュリティには二つの役割がある。

一つは不正アクセス防止だ。悪意のあるハッカーから不正アクセスを防ぐ。

もう一つは端末からの情報漏洩を防ぐ。システム管理者が情報漏洩対策をした端末からのアクセスだけを許可することで、端末からの情報漏洩を防止する。

目的1 ハッカーからの不正アクセスを防ぐ

最近のSaaSはSMS認証などの二段階認証が一般的である。IDとパスワード以外に、本人が携帯しているスマホなどにワンタイムパスワードを送る仕組みだ。

SaaSベンダーにとって、自社サービスのセキュリティが低いという評判が立つのことは死活問題である。

したがって今では多くのSaaSベンダーは二段階認証を採用し、ユーザへの活用を推奨している。

目的2 端末からの情報漏洩を防ぐ

一方、端末ID認証やクライアント証明書などを使って、IDとパスワード以外の要素を利用する二要素認証などもある。

これは一般ユーザ向けというよりは、企業向けの認証ソリューションだ。

この端末を制限する認証方式は、SaaS側の不正アクセスを防止するだけでなく、端末からの情報漏洩を防止する。

SaaSベンダーのセキュリティ視点は不正アクセス防止だが、システム管理者のセキュリティ視点は、端末からの情報漏洩防止であるから、端末を制限する認証方式が有効であろう。

97%のユーザがIDとパスワードのみ

昨今のテレワークの必要性から、各企業のSaaS移行は加速しているようだ。社内へのVPN接続にはセキュリティに意識を払っている企業も、SaaSアクセスについては脇が甘い企業は少なくないようだ。

たとえば Microsoft365ユーザで、多要素認証(SMS認証、端末ID認証、証明書認証などIDとパスワード以外の認証要素)を利用しているのはたった3%というデータがある。[*01]

実際に、SaaSに多要素認証の導入による脆弱性の違いをチャートを示す。

企業が採用できる認証方式3選

会社貸与PCからのアクセスにSaaSの接続を制限するのは少し手間がかかる。

社内のネットワークのように出口のIPアドレスが固定化されているケースと異なり、貸与PCはさまざまな場所でインターネットに接続されるからだ。

SAML認証で端末制限する認証方式では次の3つのタイプがある。

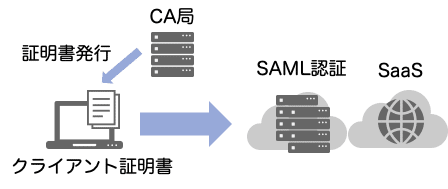

1,クライアント証明書

SAMLの認証サーバに証明書認証機能を設けて、会社貸与PCにクライアント証明書をインストールする方法だ。

この方式は非常にセキュリティが高く保たれるメリットがある。

2,ブラウザクッキー

SAMLの認証サーバからブラウザに認証クッキーを食べさせて、端末を制限する方法だ。この方法は簡便であるが、利用者は自宅のPCからでもなりすまして登録することが容易である。

3,セキュアブラウザDoCAN

セキュアブラウザとゲートウェイは専用の端末ID認証を行い、ゲートウェイからのIPアドレスでSAML認証に接続する。

登録作業が簡単な割に、クライアント証明書なみのセキュリティ強度があることと、無制限ユーザー数ライセンスなので、導入費用が抑えられるというメリットがある。

企業の経営者の方々におかれては、上記3方式それぞれのメリット・デメリットを勘案して自社のSaaSの認証セキュリティ対策を導入して頂きたい。

まとめ

・SaaS利用は認証セキュリティが盲点となりやすい。(IDとパスワードのみ)

・SaaSが提供しているSMS認証はユーザ本人は特定できるが、安全な端末かどうかは特定できない。

・端末ID認証/証明書認証はSAML認証ベースとなるが、ユーザ本人と安全な端末の特定が可能。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

参考文献

*01 Threatpost「Majority of Microsoft 365 Admins Don’t Enable MFA」

https://threatpost.com/microsoft-365-admins-mfa/160592/

この記事が気に入ったらサポートをしてみませんか?