ゼロトラストアーキテクチャ:完全ガイド【日本語翻訳】

本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本初の代理店である株式会社電巧社が許諾を得て日本語に翻訳・掲載しています。

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。

記事下の最終更新日をご参考ください

"ゼロトラストアーキテクチャは、ゼロトラストの概念を活用し、コンポーネントの関係、ワークフローの計画、およびアクセスポリシーを包括的に取り組む企業のサイバーセキュリティプランです。"

— 米国国立標準技術研究所(NIST)

ビジネスは、セキュリティシステムに侵入経路を探し求める悪意のある者からの脅威に常にさらされています。

従来の境界型防御は、ますます効果的でなく、特に内部の脅威の場合において、初期の侵害を止めることやその後のサイバー攻撃者がネットワーク全体にアクセスするのを防ぐことが難しくなっています。

ここで、ゼロトラストセキュリティモデルが登場し、その信条である「何も信用せず、すべてを検証せよ」とともに、重要な役割を果たします。

ネットワーク内の任意のリソースへのアクセスは、常に指定された信頼の側面、またはパラメータに従うべきだということを意味します。

もしこれらのパラメータがいつでも満たされていない場合、アクセスは拒否されるか、取り消されます

このモデルは、ネットワーク境界内での暗黙の信頼を前提とする従来のセキュリティモデルとは完全に対照的です。

例えば、ネットワーク全体で自動的に無制限の権限を持つ従業員の場合などです。

ゼロトラストアーキテクチャとは何か?

ゼロトラストセキュリティモデルは、セキュリティルールの施行における不確実性を継続的に特定して排除することにより、企業がサイバー脅威に対して強靭になることを目指しています。

その際、ゼロトラストアーキテクチャは、ゼロトラストの原則を実装するための枠組み、あるいは設計図です。

ゼロトラストアーキテクチャは、現在の脅威の環境を考慮して設計されており、すべての脅威を検出してブロックすることはできないという現実を踏まえています。

しかし、ゼロトラストの実践により、ネットワーク全体でのアクセスを許可して制御する方法を実装することで、企業のセキュリティ体制を向上させることができます。

詳細は「【日本語翻訳】ゼロトラストアーキテクチャとは?」でチェック!

ゼロトラストアーキテクチャの3つのセキュリティドメイン

ゼロトラストアーキテクチャは、攻撃者が既にネットワーク内に存在しているという前提に基づいています。

しかし、ゼロトラストの原則が存在する場合、企業はサイバーレジリエンスを持ち、ゼロトラストアーキテクチャの重要な原則に従って脅威アクターのアプリケーション、サーバー、およびエンドポイントへのアクセスを注意深く防ぐことができます。

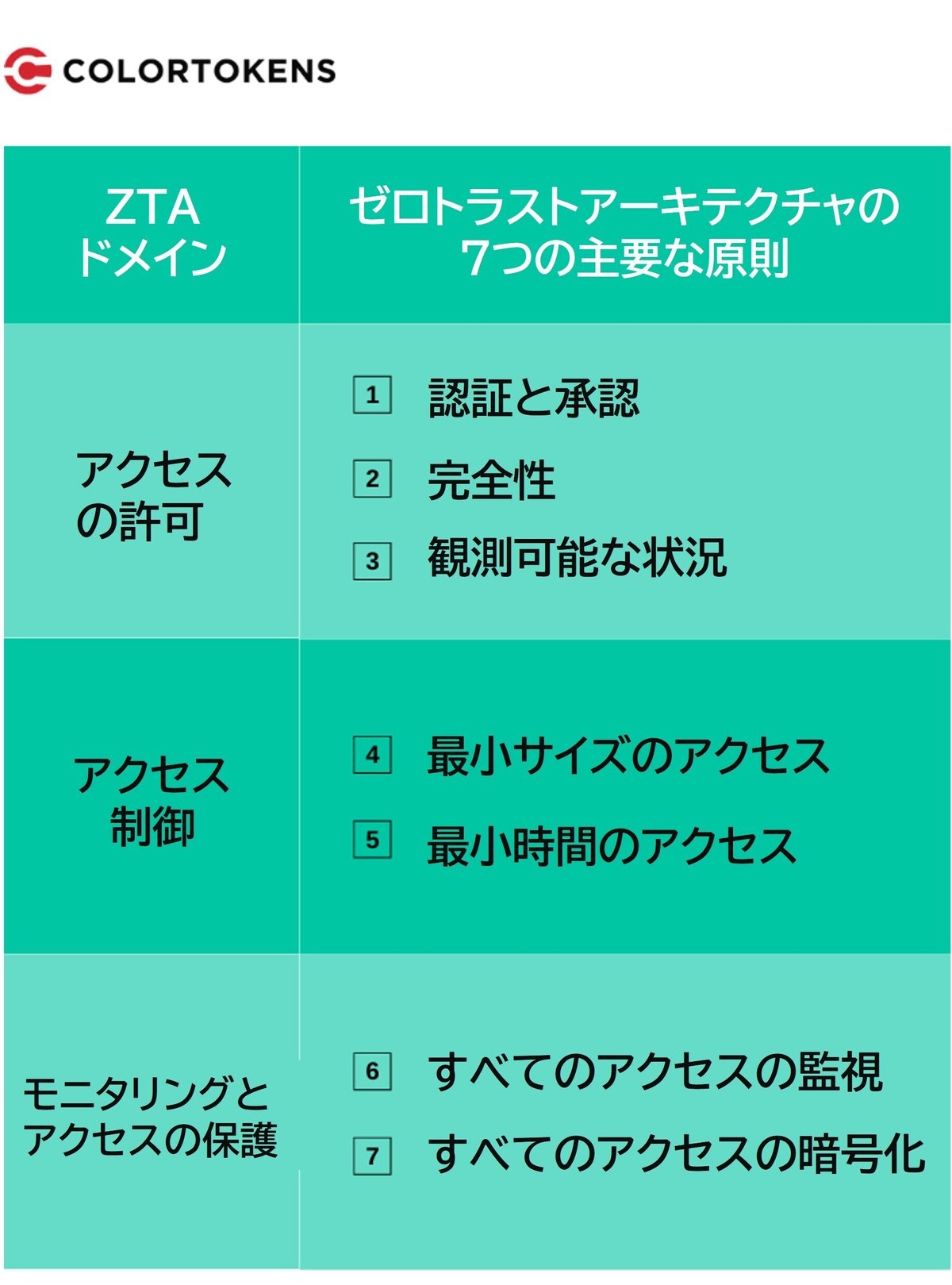

これらの7つのZTA原則は、3つのセキュリティドメインに分類されます:

ZTA ドメイン1: アクセスの許可

アクセスを許可する基準は何ですか?

アクセスしてきた人物の身元をどのように判断し、確認し、その完全性と状態をどのように確認しますか?

"アクセスの許可" ドメイン内の3つの原則は "認証と認可"、 "完全性"、および "観測可能な状態" です。

これらの3つの原則が適切に実装されていない場合、許可されていないか、または侵害されたユーザーやデバイスがアクセスできる可能性があります。

ZTA ドメイン2: アクセスの制御

どれだけのアクセスを、どれだけの時間と活動の観点から許可しますか?

これらの決定は、ZTAの最小権限の原則に該当します。

"アクセスの制御" ドメイン内の2つの原則は、 "最小限のサイズでのアクセス" と "最小限の時間でのアクセス" です。

これらの原則が正しく実装されていない場合、企業は過度なアクセスを許可するリスクにさらされ、セキュリティ侵害の原因となる可能性があります。

ZTA ドメイン3: アクセスの監視と保護

ゼロトラストアクセスプロトコルが確立された場合、アクセスは継続的に監視され、保護される必要があります。

"アクセスの監視と保護" ドメイン内の2つの原則は "すべてのアクセスを監視する" と "すべてのアクセスを暗号化する" です。

これらの原則に従わない場合、ゼロトラストアーキテクチャはネットワーク、インフラストラクチャ、および環境の攻撃に対して脆弱になる可能性があります。

これらのドメインを適切に制御することは、ゼロトラストアーキテクチャを強固にするために非常に重要です。

詳細は「【日本語翻訳】ゼロトラストアーキテクチャの7つの主要な原則」でチェック!

現代の企業のセキュリティ: ゼロトラストの必要性

世界中の組織は、ビジネスの多くの領域でデジタルトランスフォーメーションを受け入れていますが、セキュリティはしばしば見落とされています。

従来のセキュリティ技術は、現在の複雑なサイバー脅威の状況や、リモートワーク、クラウド移行、分散型ITインフラストラクチャの新しい標準を考慮していません。

現代の企業のセキュリティを確保するには、ゼロトラストアーキテクチャの導入が必要です。

企業がゼロトラストアーキテクチャを必要とする10の理由

世界中の情報セキュリティリーダーたちは、ゼロトラストセキュリティモデルについて常に質問してきます。

彼らはゼロトラストを採用して実装する方法を知りたいだけでなく、ゼロトラストサイバーセキュリティの利点を理解することも重要だと考えています。

以下は、ゼロトラスト戦略の利点を説明し、企業、組織、政府のセキュリティ体制を向上させる方法を説明するトップ10の理由です。

1. 進化する企業

2. クラウドデータセンター

3. サードパーティのSaaSおよびPaaSアプリケーション

4. インターネットネットワーク

5. 拡大する労働力

6. 在宅勤務の新しい標準

7. 勤務デバイスからBYODへのシフト

8. サイバー攻撃の普及

9. 標的型の高度な持続的脅威の進化

10. より高いセキュリティリスク

詳細は「【日本語翻訳】企業がゼロトラストセキュリティを必要とする10の理由」でチェック!

未来はゼロトラスト

世界が変化し続けている一方で、サイバーセキュリティの必要性は、顧客、従業員、データ、および知的財産を守ろうとする企業にとっては不変のものです。

サイバー犯罪者は混乱を利用し、大規模な破壊の際に防御の手段のない企業を攻撃することが得意です。

さらに悪いことに、彼らは「境界が保護されていて侵入できない」と信じている、サイバーセキュリティに対して誤った安心感を持つ企業をも標的にしています。

すべてのビジネスエンティティにとって最も安全な方法は、従来の境界ベースのセキュリティの制約を理解し、ゼロトラストセキュリティモデルを実装することによって未来に踏み出すことです。

■公式サイト(日本語)

https://de-denkosha.co.jp/product/cyber-sec/colortokens/

■公式サイト(英語)

https://colortokens.com/

翻訳元記事「Zero Trust Architecture: The Complete Guide」

最終更新日:2023/4/13

著者:ColorTokens

#電巧社 #ゼロトラストセキュリティ情報局 #ColorTokens #ゼロトラスト #ゼロトラストセキュリティ #ゼロトラストアーキテクチャ #マイクロセグメンテーション #セキュリティ #サイバーセキュリティ #サイバー攻撃 #企業