大規模なコラボレーションをシンプルかつ安全に実現するには

Tridivesh Sarangi ・ベストプラクティス

本ブログは、こちらに掲載されている英文ブログの翻訳です。万が一内容に相違がある場合は、原文が優先されます。

コラボレーションにより生産性や業績の向上につながることはよく知られています。チームのアイデアとスキル、努力を結集することで、複雑なプロジェクトを成功させ、効率性を高め、質の高い仕事を生み、イノベーションを加速させます。

しかし、大規模なコラボレーションの実現には適正なスキルを持つ人材を集めるだけでは不十分です。チーム制のスポーツと同様に、役割と責任の明確な定義、運営の標準化、適切なツールによる能力強化、そして決まりどおりに物事を管理する監督が必要です。

ここでは、チームの早期適応を促す一連の活用法と、チームやプロジェクトの規模を拡大していくことができる習慣を紹介します。

まずは専用フォルダの作成から

ここでいうチームとは、共通目標に向かって働く個人や組織の集合体で、それぞれが独自のスキルと役割を持ちます。まずは各チームに対し、専用のコラボレーションスペースを提供し、業務をマネージしなければなりません。

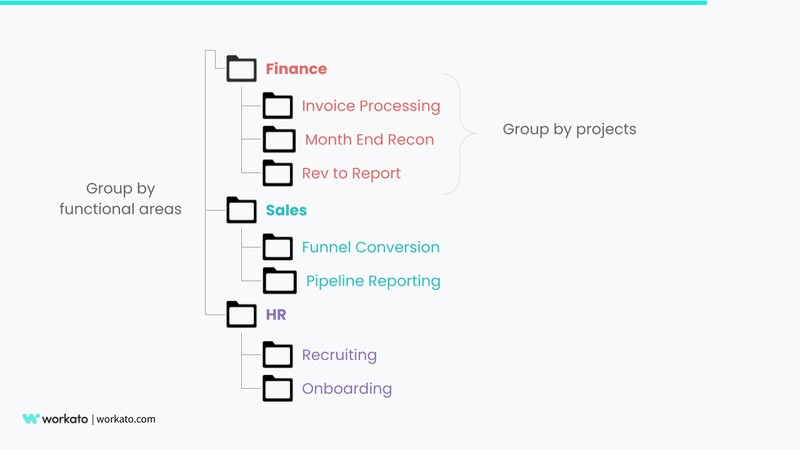

フォルダを活用した専用スペースの構築

Workatoではそれぞれのコラボレーショングループに専用スペースを提供するのは簡単です。一般的なフォルダの構成の仕方に、上位階層のフォルダに各部門や部署を割り当て(例:営業、マーケティング、人事等々)、そのサブフォルダに各部署のプロジェクトのフォルダを配置するやり方があります。

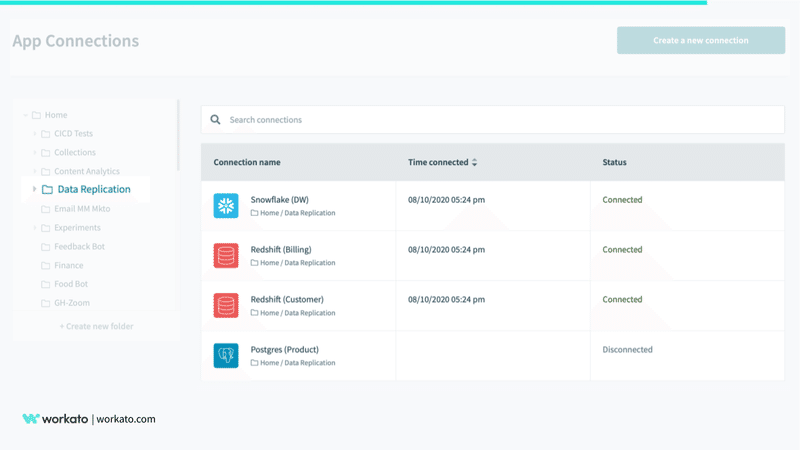

プロジェクト専用の接続設定をフォルダに格納

さらにフォルダを利用して、プロジェクトに関連する資源(例:レシピ、コーラブル・レシピ、コネクション)を管理することができます。アプリ接続やコーラブル・レシピのうち、プロジェクトや部署間での共有が望ましい資源を上位階層のフォルダに格納します。その他、一つのプロジェクトにのみ関連する、もしくは機密データを含むような資源は、専用フォルダに入れることをおすすめします。

アクセス権の設定

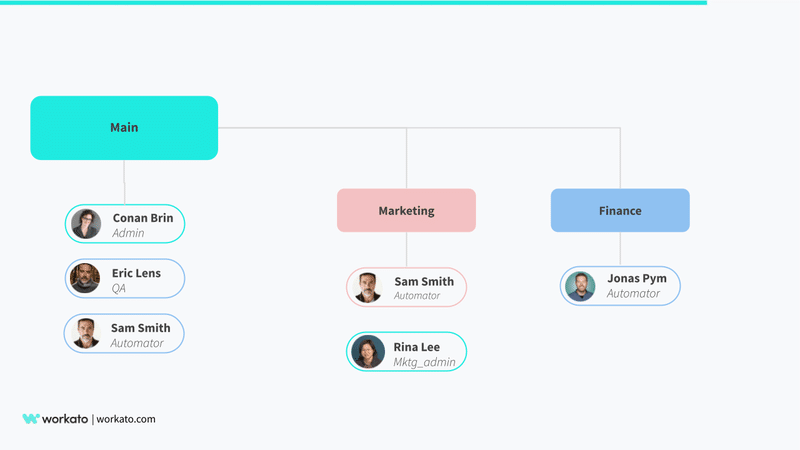

ロール(職責)によるアクセス管理

Workatoではデフォルトで3種類のロール(職責)が用意され、各ユーザーに職責を割り当てることで、閲覧や変更の権限を設定することができます。

ワークスペースの利用者が増えても、柔軟でカスタマイズ可能な権限設定によって、共同作業と統制の適切なバランスを構築し、業務データの安全性を保ちます。

たとえば、SSN(アメリカの社会保障番号)のような機密情報を扱う、従業員の登録業務の自動化プロジェクトに取り組んでいる場合、複数の権限を組み合わせ、ワークスペースの特定のユーザー群にのみデータにアクセスできるよう制限できます。

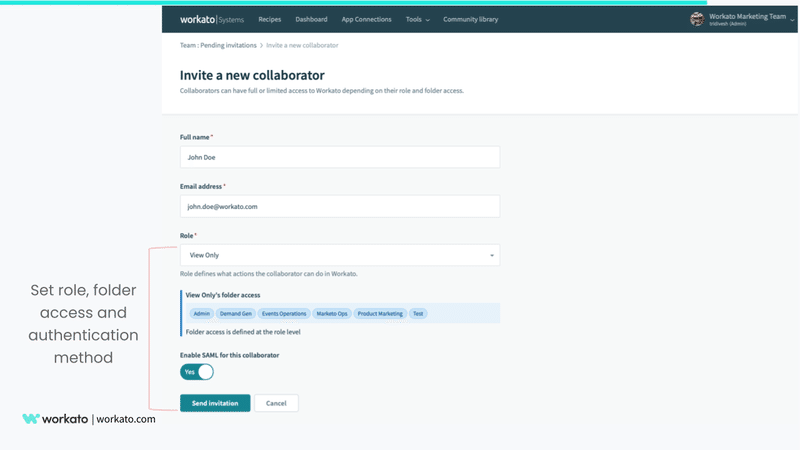

ユーザー追加時におけるアクセス権限の設定

ユーザー管理ではワークスペースにユーザーを追加したり、削除することができます。さらにユーザーがワークスペースにログインする際の認証方法に関するポリシーも設定できます。たとえば、SAMLのシングルサインオン方式で認証するユーザーとしてjohn.doe@workato.comをワークスペースに追加することできます。

ロール(職責)ベースのきめ細かなアクセス制御

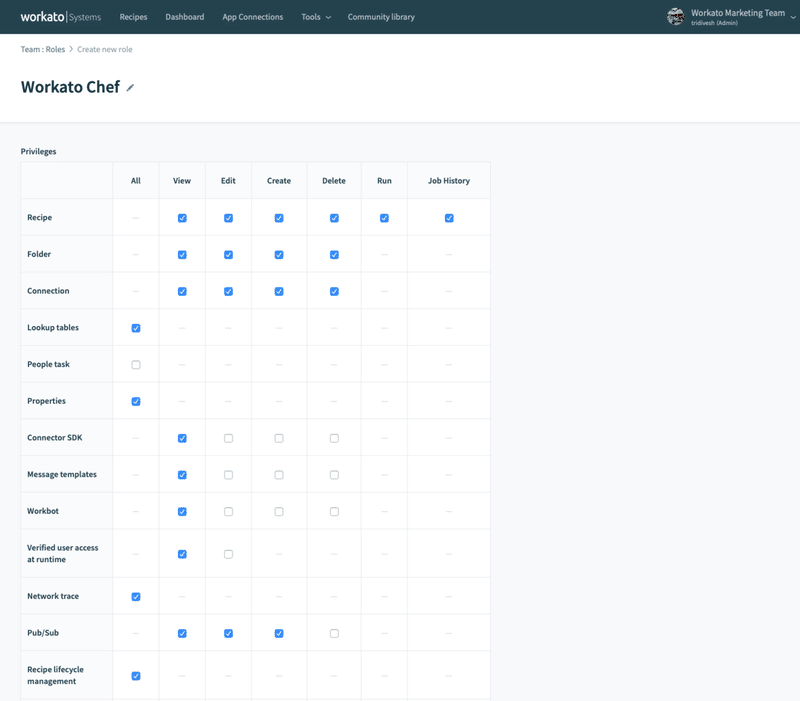

ロール(職責)管理では権限を細かく定めたカスタムロール(職責)を作成できます。その際は「最小権限の原則」に従って権限を設定することをおすすめします。例えば、レシピの作成やテスト、実行をする担当者に「Workato Chef」というカスタムロール(職責)を付与することができます。また、ロール(職責)レベルに応じて権限の追加や削除をおこない、特定のロール(職責)を保持するユーザー全員に、変更した権限を一斉に適用できる利便性も備えています。

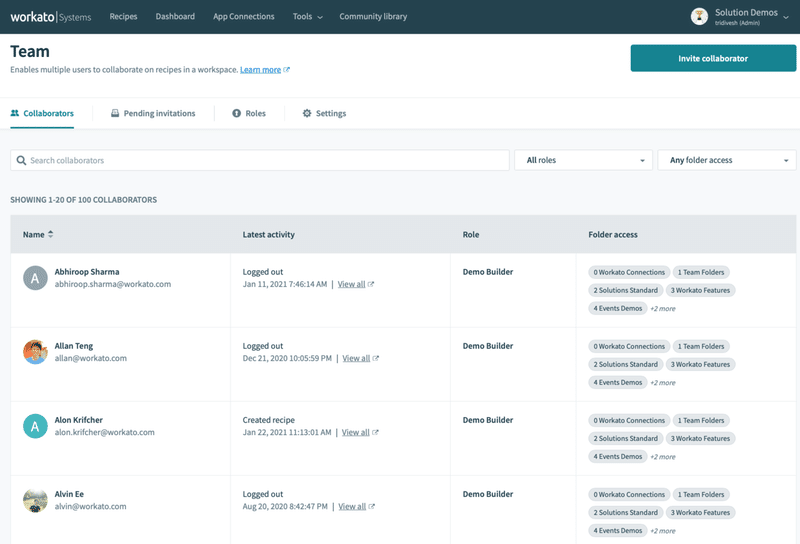

全員のアクセス権限を一目で確認可能

アクセス管理では、各ユーザーがアクセスできるフォルダの範囲を完全にコントロールできます。フォルダにはレシピやコネクション、コーラブルレシピ、その他の資源が含まれているため、不正なアクセスから保護することが大切です。たとえば、レビューアーと同様の権限を持「Finance_Reviewer」というカスタムロール(職責)を作成して、Financeフォルダにしかアクセスできないように設定ができます。

スムーズなアクセスを実現させる

面倒くささを排除する環境設定

これで専用作業スペースの構築とユーザーのアクセスポリシーを設定することができました。ただ、それでもまだ道半ばにすぎません。合理的なプロセスがなければ、新チームのメンバーが業務の立ち上げや素早い進行に必要な権限を持てず、すぐに摩擦が生じてフラストレーションがたまっていくでしょう。

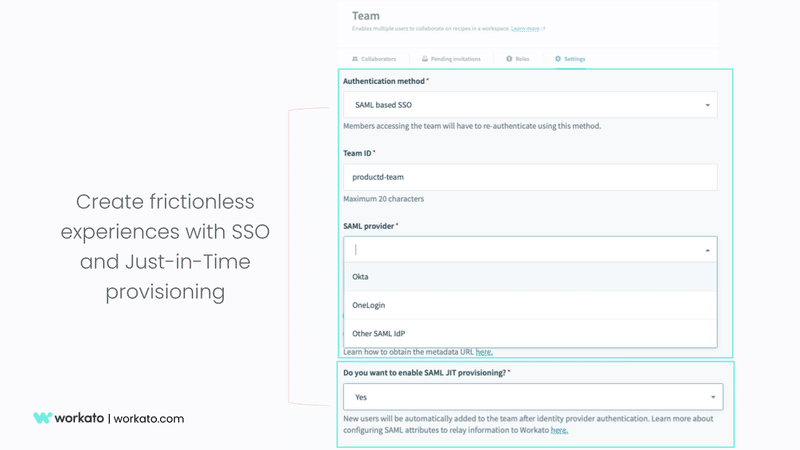

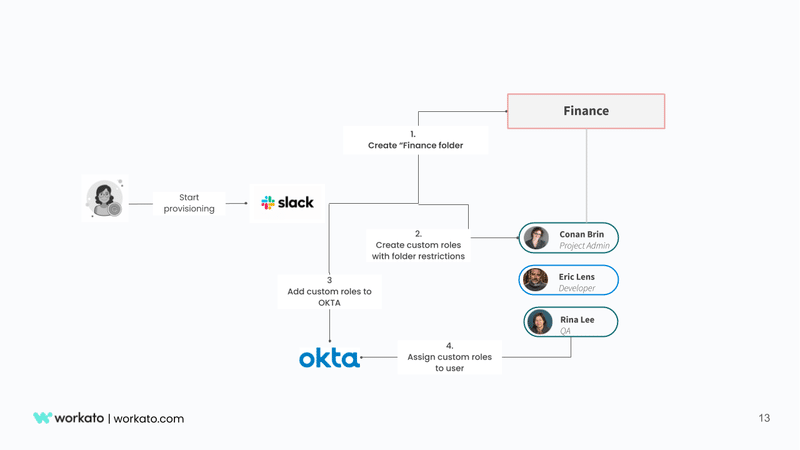

IT管理者はSAMLによるシングルサインオン方式とジャスト・イン・タイム・プロビジョニングを利用して、他のアプリと同じような方法で新しいWorkatoアカウントを作成できます。これにより、ユーザー名とパスワードの管理、また各人に付与する権限を1つずつ選び出すといった手作業を削減できます。

・まずIT部門アカウント管理者は、サードパーティのIDプロバイダ(OktaやOnelogin等)のプロファイル/グループを設定し、SAML属性としてworkato_roleに「mktg_ops」といったカスタムロール(職責)値を使えるよう設定します。

・ユーザーがSAMLのシングルサインオンでWorkatoに初めてログインする時、IDプロバイダ(すなわちOktaやOneLogin)はworkato_roleのカスタムロール(職責)値(例:mktg_ops)をSAML属性として渡します。

・そして、カスタムロール(職責)(すなわちmktg_ops)を用いて、Workatoアカウントの環境設定が自動的に実行されます。

「シングルサインオン」と「ジャスト・イン・タイム・プロビジョニング」の組み合わせにより、手作業を削減し管理コストも軽減します。すべてのアクセスを確実にシングルサインオンで管理することでセキュリティを向上させ、Workatoアカウントにすぐにアクセスできるという従業員体験の向上をもたらします。

アクセスに関する環境設定の標準化と一元化

チームやプロジェクトの規模が大きくなり、複雑になってくると、特にアクセス制御に関心が向くようになってきます。WorkatoのツールやAPI、自動化システムを組み合わせれば、ユーザーの参加/移動/離脱に応じたアクセス権の管理を効率化できます。

実効的な管理体制を維持し、成長するチームをサポートする方法:アクセスに関する環境設定の一元化:複数部門の人々による自由なロール(職責)の作成や、メンバー招待、フォルダ構築はすぐに混乱を招き、会社にセキュリティ上のリスクをもたらします。

自動化を活用した環境設定の一元管理

都度発生するリクエストに対しては、適切なチェックと承認を一元的に行うというアクセス環境を構成するのが良い方法です。たとえば、新規プロジェクトのフォルダとユーザーの環境設定のリクエストをSlackに通知するといった自動化システムを作成できます。管理者側はそのようなリクエストが他から出ていないかSlackチャンネルをモニタリングして、Slackから直接チェックや環境設定を行えます。WorkatoプラットフォームのAPIとWorkbotのレシピを使用すれば、Slackからの環境設定が実現します。

アクセスポリシーでロール(職責)割り当てを標準化:ユーザー単位でアクセス権を細かいレベルで管理するのはとても非効率的で、権限を過剰に与えたり、不十分だったり、不適切な権限になりがちです。その代わり、アクセスポリシーを明確に規定したロール(職責)の構築に専念しましょう。ポリシーの基準はプロジェクト内の各人の役割や、また業務遂行にはどのリソースにアクセスが必要になるかにもよります。

たとえば、プロジェクト管理者は所属先に関わらず、フォルダの作成、権限の追加/取り消し、リリースサイクルの調整などの権限が必要です。

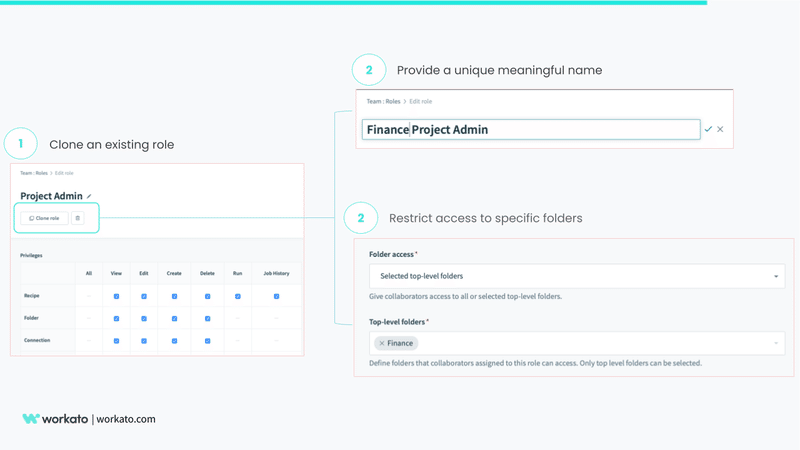

既存のロール(職責)を簡単に複製可能

まずは「プロジェクト管理者」「Workato Chef」「Ops Lead」のような標準的なロール(職責)のセットを作成します。そして、これらロール(職責)を簡単にコピーすることで、フォルダレベルの制限を適用して特定のスペースへのアクセスを制限します。たとえば「財務プロジェクト管理者」のロール(職責)は、複製の「プロジェクト管理者」のロール(職責)と同じ権限がありますが、アクセスは財務プロジェクトのフォルダにのみ可能とします。

定期監査によるコンプライアンスの維持

優れたガバナンスとは、適切な人に適切なアプリと資源、およびデータのアクセス権を適切に与えて成果を出すことです。また、違反を検出して不正なアクティビティを防ぎ、ポリシーが一貫して適用されるようアクセスを監視したり、監査を行うことも必要です。

ユーザーのアクセス変更に対する積極的な監視:プロジェクトで働く従業員や請負業者、パートナーが、あるプロジェクトから別のプロジェクトに移動したり、組織を離れることはよくあります。

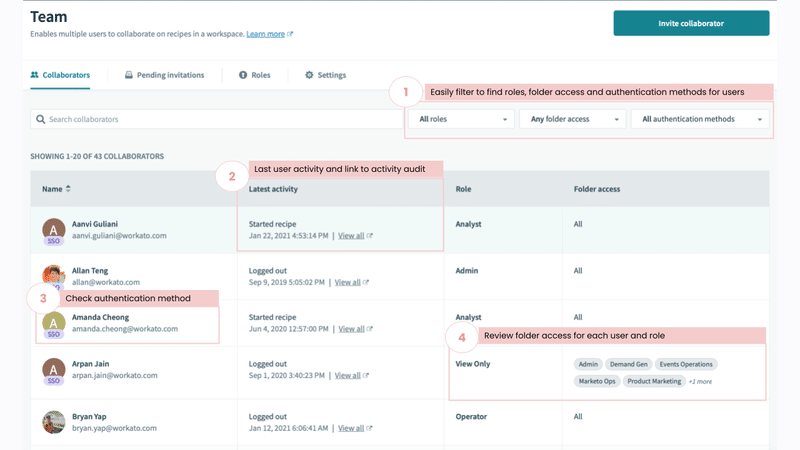

アクセスとアクティビティの監視

ワークスペース内のユーザーリストの定期的なチェックを習慣づけましょう。各人に適正なロール(職責)が割り当てられているか、適正なフォルダ群にアクセスするようになっているか、シングルサインオンや二要素認証等の最新のセキュリティポリシーにもとづいて認証されているかを確認します。

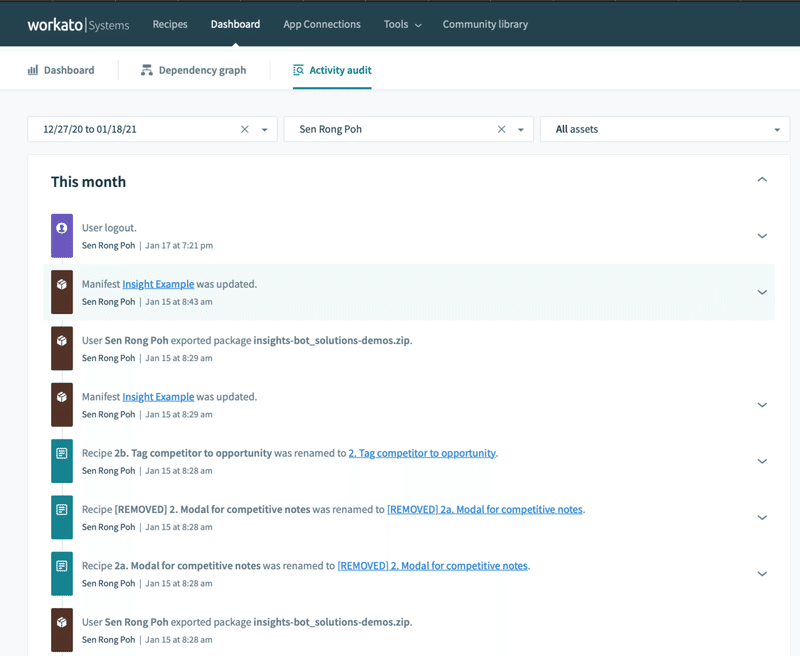

ユーザーアクティビティの完全な可視化

特定のユーザーのアクティビティを堀り下げる必要があれば、アクティビティ監査タブから、ユーザーが起こしたすべての活動を確認することができます。また、日次または週次、月次レポートを発行してアクセス権限を精査し、タイムリーに権限を失効させることもできます。

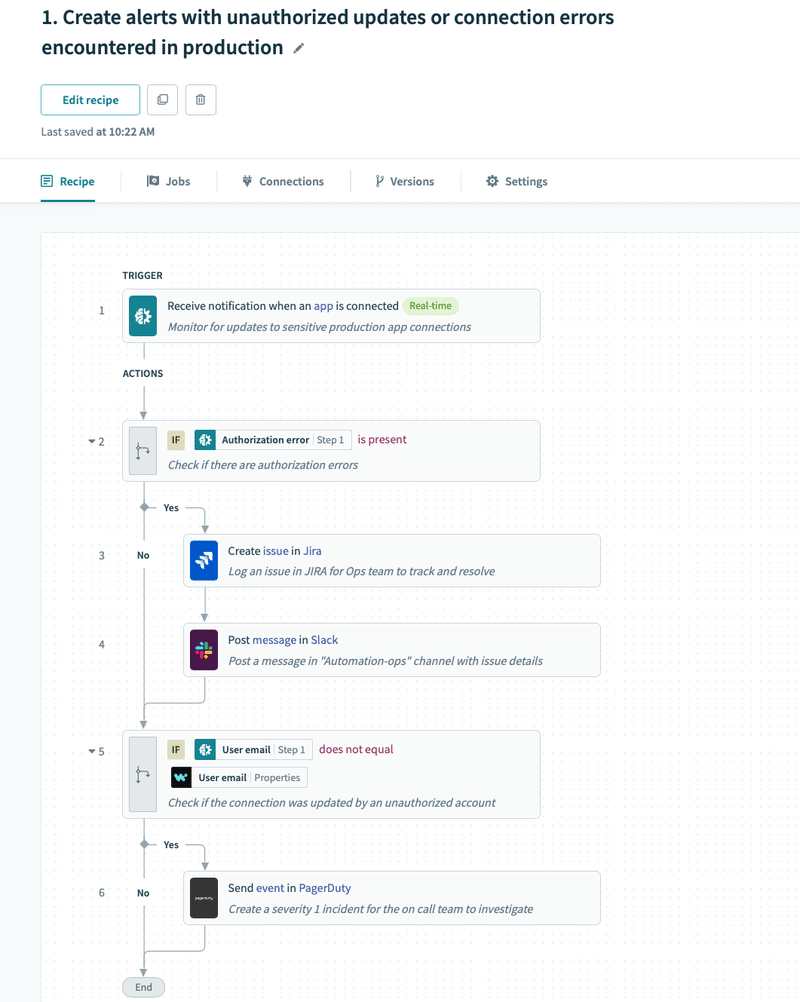

違反行為に対する自動アラートの設定

コネクションに関する不正な変更を検知してアラートを送信

さらに、ワークスペースに参加した新メンバーの行動追跡や、コネクション、その他のリソースへの不正な変更に関するアラートの通知設定を検討することもできます。それは監査ログのストリーミングやRecipeOpsコネクタを用いる自動化により実現できます。

理解度チェック

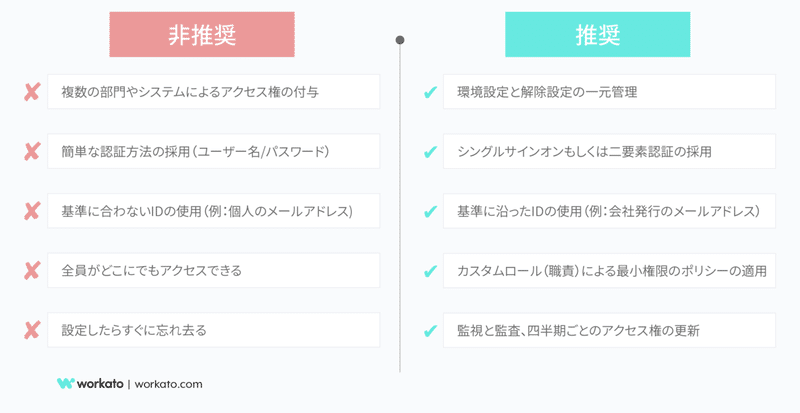

今回はガバナンス統制のため採用したい検討事項や参考事例を紹介しました。以下に上記で論じた内容の簡単なチェックリストを提示します。

推奨事項のまとめ

--