TWLogAIANが読み込めるログファイル

便利なログ分析ツールTWLogAIANはいろいろな場所にあるログを読み込むことができます。圧縮ファイルの中にあるログファイルも直接読み込むことができます。Windowsのイベントログにも対応しています。

赤枠の部分の説明です。

ログの読み込み元を指定するためには、ログ分析の設定画面の「ログを読み込む場所」のリストにある<+>ボタンをクリックします。

ログ読み込み元(ソース)の編集画面が表示されます。

まずは、タイプを選択します。タイプには、

のようなものがあります。Windows版では、Windowsのイベントログを取得するタイプがあります。

単一ファイル

単一のファイルから読み込みます。

読み込むログファイルを指定できます。ファイルは、ファイル名の右にあるボタンをクリックして選択できます。

Mac版は、なぜかファイル選択のダイアログが英語になってしまいます。そのうちWails v2の更新で改善されることを期待しています。今は、そのままお使いでください。

ZIPやtar.gzで圧縮されたファイルも指定できます。圧縮されたファイルの場合には圧縮ファイル内にあるファイルをファイル名で選択するとこができます。

アーカイブ内のファイル名パターンで

access*のように指定すれば、圧縮ファイル内のaccessから始まるファイルだけ読み込みます。

フォルダー

複数のログファイルが保存されているフォルダーを指定します。

選択したフォルダーの中にあるファイルを読み込みます。フォルダーの階層は1階層だけです。子のフォルダーには対応していません。

フォルダーの中にある特定のファイルだけ対象にしたい場合は、ファイル名パターンを指定します。

access*と指定すれば、accessから始まるファイルだけを対象にします。

フォルダー内のZIPやtar.gzで圧縮されたファイルも対象です。内部のログ・ファイルを読み込みます。圧縮されたファイルの場合には圧縮ファイル内にあるファイルをファイル名で選択するとこができます。これは単一ファイルの場合と同じです。

SCP転送

LinuxなどのサーバーにあるログファイルをSCPで転送して直接読み込むこともできます。ファイルを転送してローカルPCに保存してから読み込むよりかなり楽ができます。

サーバーのIPアドレス、ホスト名、サーバー上のログファイルのパス、ユーザーIDと秘密鍵のパスワード(あれば)、SSH秘密鍵(キー)ファイル(指定しなければデフォルトの保存場所のファイルを使います。)

ファイルがサーバー上のフォルダーにあるだけで後はローカルのフォルダーを指定場合と同じです。ファイル名のパターンや圧縮ファイル名内のファイル名パターンを指定して読み込むログファイルを選択できます。

コマンド実行

コマンドを実行した出力をログとして読み込む機能です。

DockerやKubernetsのログをコマンドで取得して分析する時に便利です。

実行するコマンドを指定します。

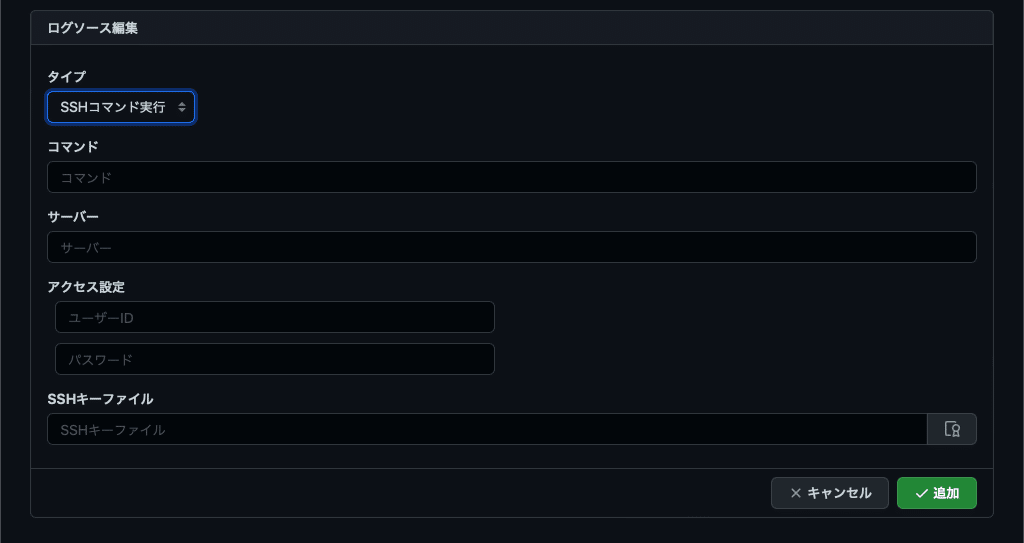

SSHコマンド実行

コマンド実行と似ていますが、ログを取得するコマンドを実行するのはSSHで接続するサーバー上です。クラウド環境で使うと便利じゃないかと思っています。使ってませんが。

実行するコマンド以外にSSHでアクセスするための設定があります。

TWSNMP FC連携

TWNMP FCが集めているsyslogを直接読み込むことができます。

サーバーにTWSNMP FCのURLを指定します。アクセス設定にTWSNMP FCにログインするためのユーザーIDとパスワードを指定します。

取得するログを検索する条件も指定します。期間とホスト名、タグ、メッセージのフィルターを指定できます。

Gravwell連携

Garvwellから直接ログを読み込むことができます。

サーバーにGarvwellにアクセスするURL、アクセス設定に GarvwellにログインするためのユーザーIDとパスワードを指定します。

検索文と期間を指定します。検索文はGravwellの構文です。

Windowsイベントログ

Windows環境の場合は、Windowsのイベントログを直接読み込むことができます。

wevtutil.exe を実行してログを取得しています。

取得中はコマンドプロンプトが表示されます。意図的に表示していますので驚かないでください。

TWLogAIANを実行しているWindowsマシンだけでなくリモートサーバーのログも取得できます。

という方法です。取得する対象のサーバーに多少設定が必要です。

サーバーにリモートサーバーを指定します。アクセス設定に認証するためのユーザーID、パスワード、認証の方式を指定います。

ローカルのログを取得する場合は指定する必要はありません。

取得するログは、期間とチャネルで指定します。

セキュリティーチャネルのイベントログを取得するためには、TWLogAIAN を管理者権限で実行する必要があります。

読み込めるファイルの種類

基本的にはタイムスタンプのあるテキスト形式のログファイルに対応しています。タイムスタンプの形式は自動で認識できます。gzで圧縮されたファイルは自動で解凍して読み込みます。

ZIPファイル内のログファイルも1階層まで読み込めます。

tar.gzの場合には、複数階層のフォルダーと多重圧縮に対応してます。

tar.gz 内のgzやtar.gzも解凍して読み込めるということです。

この再帰的に読み込む場合は、"tar.gzの再帰読み込み"にチェックしてください。

Windowsのevtx形式のイベントログにも対応しています。ただし、メモリ上に読み込むために1ファイル1GBまでです。

開発のための諸経費(機材、Appleの開発者、サーバー運用)に利用します。 ソフトウェアのマニュアルをnoteの記事で提供しています。 サポートによりnoteの運営にも貢献できるのでよろしくお願います。