ファイアウォールとは?【高校情報1・共通テスト】パケットフィルタリング型・アプリケーションゲートウェイ型

はじめに

ファイアウォールとは何?からパケットフィルタリング型とアプリケーションゲートウェイ型について動画解説しました。

大学入学共通テストに出るとしたら、パケットフィルタリングルールとネットワーク経路を突き合わせるのが思考力と判断力を鍛える上では良問なので、静的及び動的フィルタリングルールを重点的に説明しました。

◆◆動画解説◆◆

■資料ダウンロード■

情報教育の底上げが目的なので、資料を修正して、

学校・塾(営利目的含む)の授業等で利用して頂いて問題ありません。

私への連絡不要ですが、利用する際には、

YouTubeチャンネル・情報Ⅰ動画教科書・IT用語動画辞典を

紹介してもらえると嬉しいです。

https://toppakou.com/info1/download/99_資料/08_ファイアウォール.pptx

◆◆文字おこし◆◆

地面が燃えていますが、レンガが防火壁の役割を果たして。中に住んでいる人は火が入らないので、中の人は問題なく暮らせています。

コンピュータの世界でも、この防火壁の意味で、ファイアウォールという仕組みがあります。

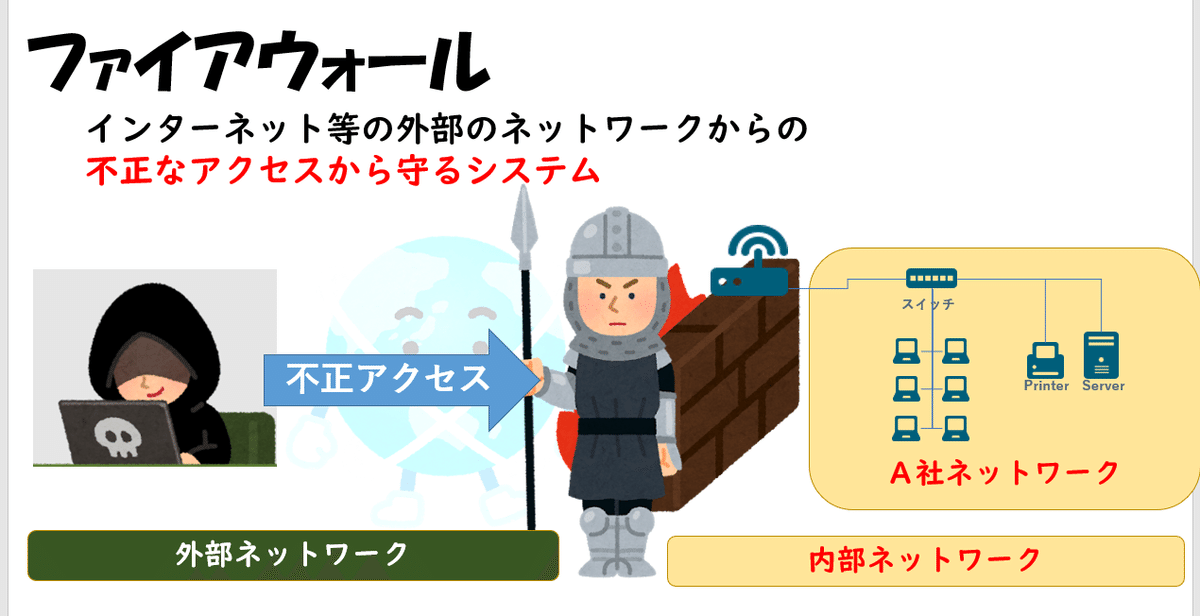

ファイアウォールは、インターネット等の外部のネットワークからの不正なアクセスから守るシステムのことです。

つまり門番的な役割を果たします。

ファイアウォールは主に内部ネットワークと外部ネットワークの分岐点に設置されます。

以前の動画でルータはネットワークを分割するものと説明しましたが、ルータにファイアウォール機能が内蔵されていることも多いです。

ファイアウォールには、いくつか種類がありますが、

代表的な、パケットフィルタリング型とアプリケーションゲートウェイ型について説明します。

まずは、パケットフィルタリング型ファイアウォールについてです。

パケットとは、通信用に分割したデータのことです。大きなファイルのデータを送信際は、ネットワークの負荷を軽減するために、パケットと言われる単位でデータが分割されます。

それぞれ別の経路を通る場合もあります。

宛先に到着した時に、パケットを結合して、元通りの1つのデータにします。

宅急便の伝票を思い浮かべてみましょう。

送り元の住所と宛先住所そして、クール宅急便などの配送方法を記述しますよね。

宅急便の伝票と同じように、パケットのヘッダー情報には、相手の住所と自分の住所及び通信プロトコルが設定できます。

正確には送信先IPアドレス、送信先ポート番号、送信元IPアドレス、送信元ポート番号です。

パケットフィルタリング型ファイアウォールでは、そのパケットのヘッダ情報を確認して、パケットを通過させるか、破棄させるかを事前に決定できるという特徴があります。

ヘッダー情報の確認で処理が単純なので、処理が高速に行えるというメリットがあります。

フィルタリングルールについて詳しく説明していきます。

前提として、toppakou.comのネットワーク内にはルータの配下にFWを設置し、レイヤー2スイッチの配下にWebサーバ、メールサーバを設置したとします。

IPアドレス 123.123.123.123からのみHTTPSの接続を許可したいというパターンで考えていきます。

フィルタリングルールに送信元IPアドレス123.123.123.123を入れます。宛先のIPアドレスはWebサーバのIPアドレスになります。

送信元ポート番号は以前説明したように、ランダムの数値になることが多いので、特定の値を決められません。すべてを意味するanyと入れます。宛先ポート番号は、HTTPSのウェルノウンポートの443番とします。

一番最後の行に、当てはまらない場合の破棄のルールを定義します。

上記に当てはまらないという意味で、すべてをanyとして 動作に拒否を設定します。

これで、IPアドレス123.123.123.123からのHTTPSの通信のみ許可され、それ以外の通信はFWで拒否されます。

しかし、ここで問題点が出てきます。

WEBサーバが応答結果を返そうとしたら、宛先が123.123.123.123になりますがそれに当てはまるパターンが最後の行の破棄しかないので、返却データはFWで破棄されてしまいます。

FWのルールは入ってくる内向きとセットで外向きを定義しないといけません。

送信元IPだったのが宛先に変わるので逆に定義します。

送信元IPがWebサーバ、宛先が123.123.123.123

送信元ポート番号が443番、宛先ボート番号がanyとなります。

返答パケットが存在する場合は、このように二つを1セットにして定義します。

Webサーバの場合は、送信元が不特定多数の場合がほとんどなので、

このように送信元IPもanyにすることが多いです。

以前、サブネットマスクやCIDR表記を説明しましたが、CIDR表記で許可するネットワーク範囲を指定することもできます。

このようにフィルタリングルールをあらかじめ固定的に設定する方法を、スタティックフィルタリング又は静的フィルタリングと言います。

ルールは番号順に評価されるので、当てはまるパターンがあった時点でそのルールが適用されます。

今は、INとOUTを2つ1セットで定義しましたが、大半は接続元の情報をひっくり返してOUT情報として定義することになると思います。これはネットワーク管理者には手間になり、定義を逆にする単純作業ですが間違ってしまう可能性もあります。

INの許可ルールに当てはまった時点で、その応答を許可するルールを通信の都度動的に追加してくれる方法があります。これをダイナミックフィルタ

と言います。

例えば、送信元IPとポート番号はanyでWebサーバでHTTPSの443番の許可ルールを設定しておきます。

そして送信元IPアドレス123.123.123.123 ポート番号50000 からHTTPSでアクセスがあったら、許可ルールと合致するので通信を通します。

この時に、返答時のルールである

送信元IPアドレス Webサーバ 宛先IPアドレス123.123.123.123 送信元ポート番号443番 宛先ポート番号50000のフィルタリングルールが自動で追加され、応答パケットが許可されます。

◆つぎにアプリケーションゲートウェイ型について説明していきます。

先ほどのパケットフィルタリング型はIPアドレスやポート番号のパケットのヘッダー情報のみで通過可否を判定しました。

しかし、送られてくるデータの中身までは確認できません。

アプリケーションゲートウェイ型はその、データの中身までフィルタリングすることが可能になります。

アプリケーションゲートウェイ型ファイアウォールは別名プロキシ型ファイアウォールと言います。

プロキシとは「代理」という意味で、プロキシサーバとも言います。

外部ネットワークとの通信は全てプロキシサーバを経由してデータの中身までチェックを行うことができます。パケットフィルタリング型に比べて強力に内部ネットワークを保護することができます。しかし、データの中身まで見る分、パケットフィルタリング型に比べて処理が遅くなってしまうというデメリットもあります。

ファイアウォール機能はWindowsのOSにも搭載されています。

同一ネットワーク内部からの不正アクセスや万が一外部ネットワークからの不正アクセスがFWを突破した場合の多重防御の役割も果たします。

ファイアウォールは決して万能ではなく、例えば、メール送信自体は正常なパケットですが、悪意の持ったユーザがウィルスを添付して送信するとファイアウォールをすり抜けて内部ネットワークのユーザのパソコンまで届く可能性があります。ファイアウォールのみでなく、ウイルス対策ソフトでの対策など他のセキュリティソフトとの併用が欠かせません。

以上がファイアウォールの基礎知識になります。

パケットフィルタリングルールについては試験で問われることが多いので、この知識をベースに問題演習を通して知識を深めていきましょう。

この記事が気に入ったらサポートをしてみませんか?