ガバメントクラウド利用基準の改定(後編)

前編で第4章まで解説しましたので、引き続き第5章から後編です。繰り返しになりますが、各章タイトルについては便宜的に旧(1.0版)のものを採用します。

5.ガバメントクラウド共同利用方式における責任分界

5.1 システム管理上の責任分界

IaCによる「セキュリティルール、IaCコード管理等の管理機能」が「セキュリティ設定等」にまとめられています。また「最低限」の表現が無くなっています。一方、後述する単独利用方式では「最低限」の表現は残っています。

この「IaC手法によるセキュリティ設定等の実装」は「ガバメントクラウドテンプレート」のことを指します。共同利用方式と単独利用方式で適用するテンプレートが異なるということは無いはずであり、不可解な差が生じています。前編でも記載しましたが、単独利用方式記載部分がなおざりになっており、下世話な言い方を言えば、修正漏れなのかもしれません。

蛇足ですが、ガバメントクラウドテンプレートは「最低限」どころではなく、実際にはデジタル庁の統制が極めて強い環境であるため、世間一般で広く知れ渡っているベストプラクティスが適用できないケースが多いです。各事業者はガバメントクラウドのための独自アーキテクチャを構築しなければならず、それが移行作業の工数増加、期限遅延に影響している可能性はあります。

本文に差異はありませんが、欄外注釈の表現がかなり変わっています。順番に整理して見て行きましょう。

まずデジタル庁が例外的に個別領域にアクセスするケースについてです。

第1.0版では「個別領域利用権限の付与」「監査ログの収集管理」「外部NW接続管理」「DNS」「等」が挙げられていました。

一方第2.0版では「初回の環境の⾃動⽣成」「システムログやアラートの⾃動収集」「ユーザや外部接続」「鍵管理の構成情報収集」「事前に連絡周知してから⾏う環境のアップデート作業」です。

比較すると「DNS」「等」が無くなり「ユーザ」「鍵管理の構成情報収集」「環境アップデート作業」が増えています。「ユーザ」はGCAS周辺の運用のことでしょう。

DNSはさておき、「等」が無くなっていることも踏まえれば、記載解像度が上がっただけでケースが大きく変わった訳ではなさそうです。

また前編の4.2で消えた「外部接続」がここでは堅持されています。4.2が現に払い出す環境、本章が今後も含めて起こりうるケースを表していると考えると、今後外部接続を実装する構想があると言えそうです。恐らくGMCNか公共サービスメッシュのことでしょう。

次に例外的にアクセスする目的です。

第1.0版では「ガバメントクラウド全体の安定運用やセキュリティを維持するために必要なガバメントクラウド上 の地方公共団体情報システムに関する情報について取得及び保管する。」とあり、第2.0版では「安定運⽤やセキュリティ維持のために必要な処理」とあります。

こちらも表現は異なりますが、目的の内容は同じと言えそうです。

次に取得保管する情報です。

第1.0版では「システム管理に係る付随的なもの(格納されたデータそのものではなく、当該データに付帯する情報(サイズ、作成日等)が記載されたデータをいい、以下「メタデータ」という。) に限られ、地方公共団体情報システムのストレージ領域やデータベースに保管される個人情報を始めとする業務データ等は一切含まない」とあり、かつ「取得した情報は機密情報扱いする」とあります。

第2.0版では「地⽅公共団体が管理するストレージ内データやデータベース内データにはアクセスせず、システム関係情報のみへのアクセスとなる。」とあります。

実際の運用が変わったかどうかは定かではないのですが、第1.0版では「地方公共団体が格納する業務データにアクセスしてデータそのものは持って行かないがメタデータを持っていく」という可能性について否定できませんが、第2.0版ではそもそもアクセスしないとありますので、記載表現だけ見れば、より安全性が高まったと言えそうです。

最後に対策内容です。

第1.0版では「MFAに係る暗号鍵を、利用申請した地方公共団体から委託を受けたガバメントクラウド運用管理補助者に預託する」とあります。

第2.0版ではこの記述は消えており、代わりに「個別領域へアクセスできるのは、閉域網等でネットワーク的にアクセス許可された者と、当該領域にアクセスできる者として本⼈確認され登録されて多要素認証(MFA)で認証された者のみ」「今後の運⽤の中で例外規定を⾒直す必要が⽣じた際は、本⽂書を改訂し、周知連絡したうえで変更」「システム構成の変更操作はすべてログに記録され地⽅公共団体や運⽤管理補助者が任意のタイミングで確認することができる。」「デジタル庁はアクセスの有無、アクセスに関する設定変更の有無についてのレポートを地⽅公共団体に必要に応じて定期的に提供し、レポートを含めたこれら運⽤に関して第三者からの監査を受ける。」となっています。

暗号鍵預託自体は第2.0版でも3.1②注2に記載がありますので、ここでは記載を省略しているだけかも知れません。そう考えると対策内容がより詳述化されていると言えそうです。

これら総合的に勘案すると、少なくとも地方公共団体に取って不利な変更内容では無さそうですね。

ガバメントクラウド接続サービスに対応する、(c)の「電気通信回線の維持確保」の記載が抹消されています。また(d)のCSPの責任範囲の責任履行について追記がされています。

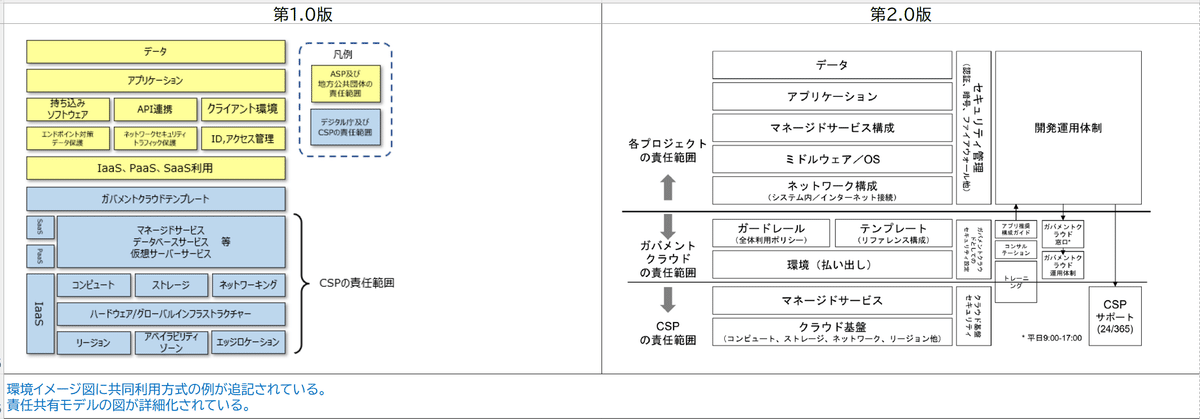

上段、環境イメージ図に共同利用方式の場合(一番右の列)が追加されています。なおガバメントクラウド管理領域の説明が変更が無いため、「外部ネットワーク接続管理」「DNS等」などが残ったままになっており、本文との不整合が生じています。

下段、責任共有モデル図はより詳細化されています。ただガバメントクラウド関連文書群のものをそのまま引用しているせいか「ASP及び地方公共団体の責任範囲」が「各プロジェクトの責任範囲」に変わっており、本文との不整合が生じています。

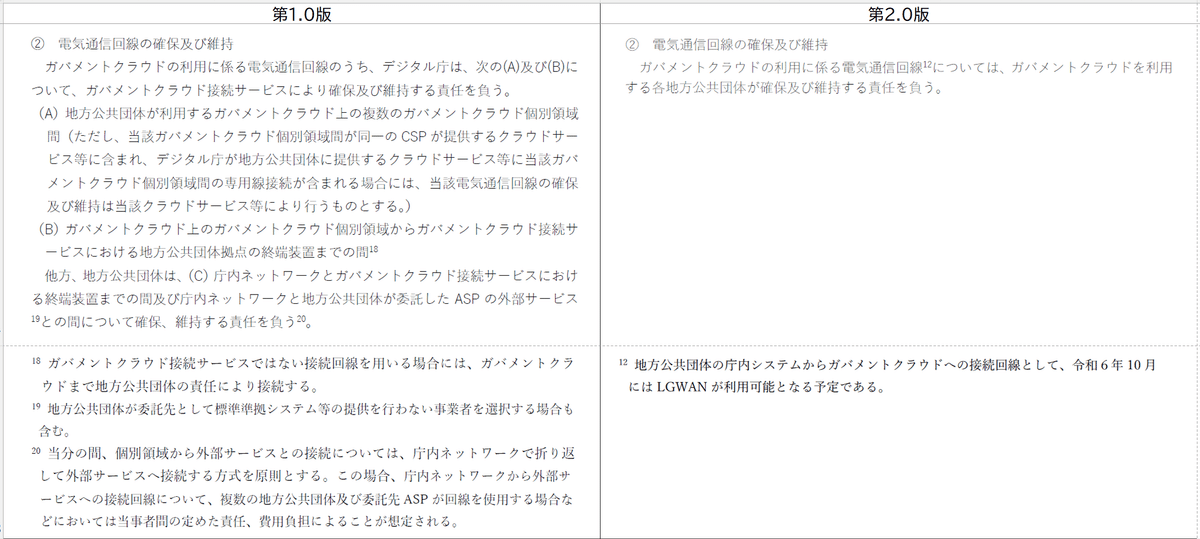

ガバメントクラウド接続サービスの廃止に伴い、地方公共団体が独自に回線を調達する場合の記述に置き換わっています。また次期LGWANについて追記されています。

またこれに伴い、電気通信回線にかかる責任分界の図や外部接続サービスとの接続方法にかかる記述も併せて抹消されています。確認が必要ですが、外部接続サービス利用時の庁内折り返し等の制約が無くなったとも取れます。

バックアップの責任については特に変更ありません。

参考とすべきセキュリティ対策情報についてその他の国の指針が追記されています。

テンプレートの適用方法について追記されています。

テンプレートにはデジタル庁が個別領域払い出し時に設定する自動適用テンプレートと、払い出された環境に対して利用者が設定を行う必須適用テンプレートがあり、1.0版では後者の記述が無かったため追記されたものだと思われます。

必須適用テンプレートの設定者やサンプルテンプレートの活用者が「運用管理補助者及びASP」となっており、ASPが明示的にクラウドインフラを扱う文脈になっているため、「ガバメントクラウド提供に関する契約関係」の内容と不整合が生じているのが気になります。(恐らく運用管理補助者兼務のASPのことを指しているとは思いますが。)

ちなみに本市の運用管理環境の必須適用テンプレートは自分が設定しました。運用管理補助者でもASPでもありませんが、標準化基準不適合になったらどうしよう、ぴえん(´・ω・`)

「ベースラインテンプレート」が「自動適用テンプレート」「必須適用テンプレート」に改められ、ガバメントクラウド関連文書との整合がはかられました。また必須適用テンプレートの設定内容が追加されています。

1.0版から「仮想ネットワーク」という用語が全て消え、唯一ここで「VPC」に変わっていますが、これは全CSPに共通のガバクラ用語として問題ないのか少し気になります。

インシデント関連は変更ありません。

5.2 SLA

SLA冒頭は変更ありません。

国の予算でクラウドサービス利用料等の支払いが行われる場合の記述が抹消されています。

クラウド利用料は(早期移行検証事業は例外として)地方公共団体が負担すると整理され、国が負担することは無くなったためだと思われます。

ガバメントクラウド接続サービス関連の記述が抹消されています。

5.3 ガバメントクラウドに起因して地方公共団体に発生した損害の賠償責任

変更ありません。

欄外注釈の「枠組みの合理性」の文言が消えていますが、内容自体は変更ありません。

ここも変更ありません。

5.4 個人情報等の取扱い

ここも変更ありません。

なお「ガバメントクラウド利用権付与・運用管理委託契約」は委託者がデジタル庁、受託者が地方公共団体であり、ここの文脈は地方公共団体ではなくデジタル庁がPIA実施不要という内容になります。

脱線しますが、地方公共団体の方は特定個人情報ファイルの保管場所が変わりますので、ガバメントクラウド利用時はPIA必須です。

変更ありません。

1.0版の「デジタル庁及びCSPの情報セキュリティ対策の内容」「PIA記載例」「アクセスログや認証にかかる証明書情報」が、2.0版では「参考情報」「セキュリティ設定に関する情報」にまとめられています。表現の違いだけで内容が変わったわけでは無いと思われます。

変更ありません。

これで共同利用方式の責任分界終了です。

6.ガバメントクラウド単独利用方式における責任分界

6.1 システム管理上の責任分界

本文の変更内容は5.1と概ね同じなのですが、共同利用方式と異なり「最低限」の文言が残っています。

また欄外注釈については、例外的にアクセスするケースから「外部接続」「DNS」が除外されただけで、1.0版の内容を踏襲しており、共同利用方式にかかる注釈内容と明確に差が出ています。例えば、共同利用方式については業務データにアクセスすることは無いと明言されていますが、単独利用方式にはそれがありません。

このため文字通り解釈すると、共同利用方式より単独利用方式の方がセキュリティやプライバシーのリスクが高いような表記になっています。実際は共同利用方式と単独利用方式でセキュリティ等の運用をデジタル庁が使い分けることは考えづらく、単なる編集時のミスによる不整合だと思われますが、確認が必要かも知れません。

ここは変更ありません。

共同利用方式同様、ベースラインテンプレートが自動適用テンプレートと必須適用テンプレートに改められ、その適用について追記されています。

6.2 ~ 6.4まで

変更ありません。これで最後です。長かったですね(;´Д`)

まとめ(気になる点)

標準化基準関係

○ 2.0版は標準化基準では無くなったのか?

○ 2.0版が標準化基準の場合、ガバメントクラウド関連文書群の内容(モダン化等)も標準化基準となるのか?

○ 2.0版が標準化基準ではない場合、標準化法第5条第2項第3号ハにかかる標準化基準とは何を指すことになるのか?

○ ガバメントクラウド接続サービス関連の仕様(SLA99.99%、複数接続拠点の利用、経路冗長化など)を満たす回線で無くとも標準化基準は満たせるということで良いか?

ガバメントクラウド利用申請関係

○ 共同利用方式の分離方式にかかる地方公共団体の了承とデジタル庁の承認手続きが無くなっているが問題ないのか?

共通機能と例外的な権限行使関係

○ デジタル庁が提供する共通的な機能から外部接続とDNSが消えている一方、例外的な権限行使には外部接続が残っているが、何を想定しているのか。

○ 図7のガバメントクラウド管理領域にはDNSが残っているが内容は正しいか?

○ 例外的な権限行使について、共同利用方式は表現が改められ「地⽅公共団体が管理するストレージ内データやデータベース内データにはアクセスしない」と明示されたが、単独利用方式にはこの表現が無く旧来通りである。この差は何か?

責任分界とガバクラテンプレート関係

○ 共同利用方式は「セキュリティ設定」、単独利用方式は「最低限のセキュリティ設定」であるが、この差は何か?

○ 接続回線の責任分界の記述が抹消されたことに伴い、外部接続サービス利用時の庁内折り返し制約等も無くなったのか?

○ ASPがテンプレート適用を実施する旨の記載があるが、これは正しいのか?(テンプレート適用や設定作業はクラウドインフラであり運用管理補助者の契約範疇ではないか?)

最後に

2.0版は地方公共団体の事前意見照会が無かったせいもあり、かなり不整合が生じている気がします。

今後訂正が生ずることも考えられ、新たな事項が判明しましたら、支障のない範囲で追記する予定です。

この記事が気に入ったらサポートをしてみませんか?