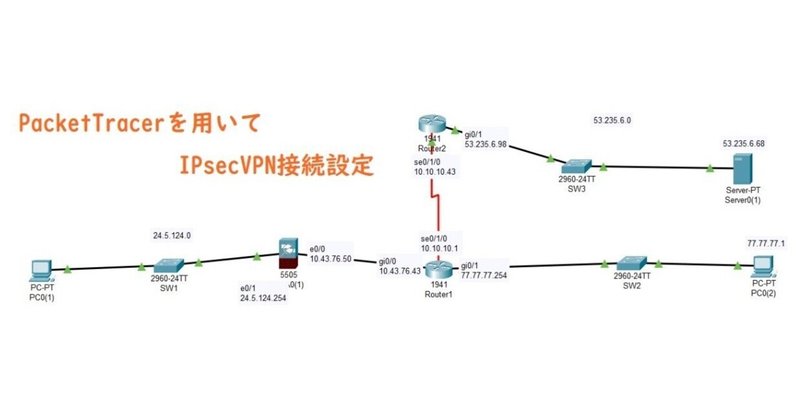

PacketTracerを用いてIPsecVPN接続設定

こんにちは、tangoです。

今回なんですが、PacketTracerを用いてIPsec VPN接続設定を行いたいと思います。

★構成図

今回構築するNW構成図は以下になります。

★Router1

1 インターフェース設定

・グローバルコンフィグレーションモードに変更

enable

configure terminal

・ホスト名変更

hostname <ホスト名>

例:hostname Router1

・インターフェースにipアドレス設定

【PC2側】

int <インターフェース>

例:int gi0/1

ip address <IPaddress> <subnetmask>

例:ip address 77.77.77.254 255.255.255.0

no shutdown

【Router2側】

int <インターフェース>

例:int se0/1/0

ip address <IPaddress> <subnetmask>

例:ip address 10.10.10.1 255.255.255.0

no shutdown

【ASA1側】

int <インターフェース>

例:int gi0/0

ip address <IPaddress> <subnetmask>

例:ip address 10.43.76.43 255.255.255.0

no shutdown

exit

do sh ip int brief

・ ルーティング設定

ip route <NWaddress> <subnetmask> <デフォルトゲートウェイ>

例:ip route 24.5.124.0 255.255.255.0 10.43.76.50

ip route 53.235.6.0 255.255.255.0 10.10.10.43

do sh ip route

★ASA1設定

1 インターフェース設定

・グローバルコンフィグレーションモードに変更

enable

configure terminal

・ホスト名変更

hostname <ホスト名>

例:hostname ASA-1

<inside側のインターフェース設定>

・インターフェース名設定

int vlan <VLAN番号>

例:int vlan 1

nameif <インターフェース名>

例:nameif inside_24.5.124.254

・セキュリティレベル設定

security-level [0-100]

例:security-level 0

・IPアドレス設定

no ip address

ip address <IPaddress> <Subnetmask>

例:ip address 24.5.124.254 255.255.255.0

no shutdown

exit

sh run | section interface Vlan1

・インターフェースにVLAN1を紐づける

int <インターフェース>

例:int e0/1

switchport mode access

switchport access <VLNA>

例:switchport access vlan 1

exit

show ip

<outside側のインターフェース設定>

・インターフェース名設定

int vlan <VLAN番号>

int vlan 2

nameif <インターフェース名>

例:nameif outside_10.43.76.50

・セキュリティレベル設定

security-level [0-100]

例:security-level 0

・IPアドレス設定

ip address <IPaddress> <Subnetmask>

例:ip address 10.43.76.50 255.255.255.0

no shutdown

exit

sh run | section interface Vlan2

int <インターフェース>

例:int e0/0

switchport mode access

switchport access <VLNA>

例:switchport access vlan 2

exit

show ip

2 DHCP設定

・DHCPアドレスプールの作成

dhcpd address <IPアドレス開始-終了> <インターフェース名>

例:dhcpd address 24.5.124.100-24.5.124.120 inside_24.5.124.254

・DNSサーバのIP指定

dhcpd dns <Server IPaddress>

例:dhcpd dns 53.235.6.68

・デフォルトゲートウェイの設定

dhcpd option 3 ip <IPアドレス>

例:dhcpd option 3 ip 24.5.124.254

・ASA内のDHCPデーモンの有効化

dhcpd enable <インターフェース名>

dhcpd enable inside_24.5.124.254

・スタティックルートの設定

route <インターフェース名> <IPアドレス> <SubNet> <デフォルトゲートウェイ>

例:route outside_10.43.76.50 0.0.0.0 0.0.0.0 10.43.76.43

・設定確認

show route

show run | section dhcpd

3 IKEv1 ポリシー設定

・IKEv1 ポリシーの有効化

crypto ikev1 policy <1~65534>

例:crypto ikev1 policy 10

・認証方式設定

authentication [rsa-sig | rsa-encr | pre-share]

例:authentication pre-share

※pre-share:事前共有キーは、事前共有キーを個別に設定する必要あり。

・暗号化アルゴリズム設定

encryption [des | 3des | aes | aes 192 | aes 256]

例:encryption aes

※aes:128ビット AES

・ハッシュアルゴリズム設定

hash [sha | sha256 | sha384 | md5]

例:hash sha

※sha:SHA-1を使用

・グループ設定

group [1 | 2 | 5]

例:group 2

※デフォルト:1

・IKE SAのライフタイムを指定

lifetime <秒時間>

例:lifetime 70000

※デフォルト:86400秒(24時間)

・インターフェース上のikev1を有効化

exit

crypto ikev1 enable <インターフェース名>

例:crypto ikev1 enable outside_10.43.76.50

4 トンネルグループの設定

・IPsecリモートアクセストンネルグループの作成

tunnel-group <name> type ipsec-l2l

例:tunnel-group 10.10.10.43 type ipsec-l2l

・トンネルグループの『IPSEC属性モード』に変更

tunnel-group <name> ipsec-attributes

例:tunnel-group 10.10.10.43 ipsec-attributes

・事前共有鍵を作成

ikev1 pre-shared-key <事前共有鍵>

例:ikev1 pre-shared-key cisco

exit

・IPsecポリシーの設定

crypto ipsec ikev1 transform-set <transform-set-name> <transform1> <transform2>

例:crypto ipsec ikev1 transform-set VPN-SET esp-aes esp-sha-hmac

5 暗号マップの設定

・IPSec対向ルータのIPアドレス指定

crypto map <暗号マップ名> set peer [ホスト名 | IPアドレス]

例:crypto map VPN-MAP 10 set peer 10.10.10.43

・トランスフォームセットの指定

crypto map <暗号マップ名> set transform-set <トランスフォームセット名>

例:crypto map VPN-MAP 10 set ikev1 transform-set VPN-SET

6 ネットワークオブジェクトの設定

・ネットワークオブジェクトの作成

object network <name>

例:object network LOCAL-NET

・ネットワークの割り当て

subnet <NetAddress> <Subnetmask>

例:subnet 24.5.124.0 255.255.255.0

exit

・ネットワークオブジェクト

conf t

object network <name>

例:object network REMOTE-NET

・ネットワークの割り当て

subnet <NetAddress> <Subnetmask>

例:subnet 53.235.6.0 255.255.255.0

exit

sh run | section object network

7 拡張ACL作成

・通信許可設定

conf t

access-list <ACL名> extended [deny | permit] ip object [NWobject-Group_A] object [NWobject-Group_B]

例:access-list VPN-ACL extended permit ip object LOCAL-NET object REMOTE-NET

・アクセスリストの選択設定

crypto map <暗号マップ名> match address [アクセスリスト番号 | アクセスリスト名]

例:crypto map VPN-MAP 10 match address VPN-ACL

・IPSec ポリシーをインタフェースへ適用

crypto map <暗号マップ名> interface {インタフェース名}

例:crypto map VPN-MAP interface outside_10.43.76.50

★Router2設定

1 インターフェース設定

・グローバルコンフィグレーションモードに変更

enable

configure terminal

・ホスト名変更

hostname <ホスト名>

例:hostname Router2

・インターフェースにipアドレス設定

【内部NW側】

int <インターフェース>

例:int gi0/1

ip address <IPaddress> <subnetmask>

例:ip address 53.235.6.98 255.255.255.0

no shutdown

【Router1側】

int <インターフェース>

例:int se0/1/0

ip address <IPaddress> <subnetmask>

例:ip address 10.10.10.43 255.255.255.0

no shutdown

exit

do sh ip int brief

・ ルーティング設定

ip route <NWaddress> <subnetmask> <デフォルトゲートウェイ>

例:ip route 0.0.0.0 0.0.0.0 10.10.10.1

do sh ip route

2 セキュリティライセンスの有効化

・セキュリティを有効化

do sh version | section security

・securityk9ライセンスの有効化

license boot module c1900 technology-package securityk9

do wr

do reload

enable

show version | section security

3 ISAKMP ポリシー設定

・IKEv1 ポリシーの有効化

conf t

crypto isakmp policy <1~65534>

例:crypto isakmp policy 10

・認証方式設定

authentication [rsa-sig | rsa-encr | pre-share]

例:authentication pre-share

※pre-share:事前共有キーは、事前共有キーを個別に設定する必要あり。

・暗号化アルゴリズム設定

encryption [des | 3des | aes | aes 192 | aes 256]

例:encryption aes

※aes:128ビット AES

・グループ設定

group [1 | 2 | 5]

例:group 2

※デフォルト:1

・ハッシュアルゴリズム設定

hash [sha | sha256 | sha384 | md5]

例:hash sha

※sha:SHA-1を使用

・IKE SAのライフタイムを指定

lifetime <秒時間>

例:lifetime 70000

※デフォルト:86400秒(24時間)

exit

4 トンネルグループの設定

・事前共有鍵の作成

crypto isakmp key < keystring > address < peer-address >

例:crypto isakmp key cisco address 10.43.76.50

・IPsecポリシーの設定

crypto ipsec transform-set <transform-set-name> <transform1> <transform2>

例:crypto ipsec transform-set VPN-SET esp-aes esp-sha-hmac

・暗号マップの定義

crypto map <暗号マップ名> <マップのシーケンス番号> ipsec-isakmp

例:crypto map VPN-MAP 10 ipsec-isakmp

・リモートIPsecピアを指定

set peer [ホスト名 | IPアドレス]

例:set peer 10.43.76.50

・トランスフォーム セットを指定

set transform-set <トランスフォームセット名>

例:set transform-set VPN-SET

・アクセスリストの選択

match address [アクセスリスト番号 | アクセスリスト名]

例:match address VPN-ACL

exit

5 拡張ACL作成

・名前付き拡張ACLの作成

ip access-list extended <アクセスリスト名>

例:ip access-list extended VPN-ACL

・通信の拒否、許可設定

[permit | deny] <プロトコル> <送信元IPアドレス> <ワイルドカード> <宛先IPアドレス> <ワイルドカード> {オプション}

例:permit ip 53.235.6.0 0.0.0.255 24.5.124.0 0.0.0.255

※暗黙の了解で『deny ip any any』に注意!!!

今回は、24.5.124.0と53.235.6.0間で通信ができたらいいので設定不要

exit

・インターフェースにマップを紐づける

int s0/1/0

crypto map <暗号マップ名>

例:crypto map VPN-MAP

exit

★24.5.124.0ネットワークのPC

1 疎通確認

・24.5.124.0NW PCと53.235.6.68の疎通確認

Desktop ⇒ CommandPrompt を選択

ping 53.235.6.68 -n 10

tracert 53.235.6.68

※経路情報に、Route1のIPアドレスが表示されないこと

以上がIPsec VPN構築になります。

みなさんのエンジニアライフに少しでもお役に立てれば幸いです。

ありがとうございました。

★概要欄

・GitHub

https://github.com/tango3304