ゼロトラストネットワークアクセス(ZTNA)

これ、完全に自分用の設定情報メモでして。

「FortiDemo FortiOS7.0.2 ZTNAアクセス」デモ設定の備忘録です。せっかくなので、ゼロトラストネットワークアクセスについてもさらっと書いておきましょう。

ゼロトラストネットワーク

生まれた背景について。歴史的な話はググってください!

「VPN接続」の限界

クレデンシャル情報だけでは、個別の接続が適正なユーザーであるかの判断は難しい。接続しようとしているユーザは、流出したパスワードを使っているかもしれない。信頼できる端末はない

社内ネットワークに接続しているすべてのPCが健全かどうか識別する必要がある。家や外でマルウェアに感染しているかもしれない。ユーザーだけでなく、デバイスも認証しよう

こうすることで、たまたまゲットしたユーザー情報ではログインできなくなり、拾ったデバイスだけでは認証されない、安全なネットワークを作ることができます。

「盲目的に接続を信頼する」ことを「やめる」

FNDN(Fortinet Developer Network)とは

FNDNはFortinet社が提供する技術者向けフォーラムで、「FortiDemo」という仮想デモ環境があります。本記事はFortiDemo内でFortiOS7.0.2によるZTNAデモ環境構築のポイントをまとめたものです。

FortiOS 7.0.2 ZTNA

使用コンポーネント

FortiGate(Enterprise Core FortiGate)

ZTNAのアクセスプロキシとして動作FortiClient EMS

エンドポイントと同期し、タグとポリシー配布エンドポイント(Windows-Client-Branch_1)

インストール済みのFortiClientがZTNAエージェントとして動作FortiAuthenticator(認証サーバ)

2要素認証を有効にします

デモ1設定

1「1.FortiGate」のS/Nを確認

2「2.FortiClient EMS」にて

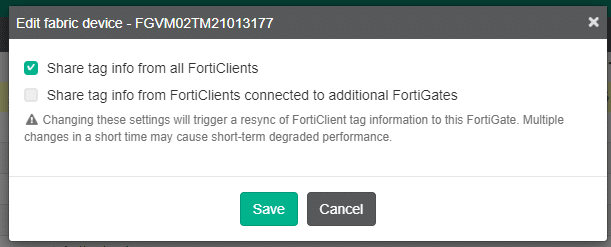

Administration > Fabric Devices メニューで、「1.Fortigate」を選択し、Edit

こうして、save。

3「1.Fortigate」にて

Policy & Objects>ZTNA>ZTNA Rulesメニューで、既存の「ZTNA-Rule」を開き、

こうして、OK。

4「3.エンドポイント」にて、

FortiClient コンソールを開き、「ems.fortidemo.fortinet.com」のEMSに接続

これでデモ1の準備完了です。

デモ2設定

「1.Fortigate」にて

先ほどと同じくPolicy & Objects>ZTNA>ZTNA Rulesメニューで、既存の「ZTNA-Rule」を開き、

これでデモ2の準備完了です。

デモ3設定

「4.FortiAuthenticator」にて

Authentication>User Management>Remote Usersで、「johnlocus」を開き、

そのあと念の為「Test Token」するといいです。

これでデモ3の準備完了です。

(デモ4設定)

上手く動かなったので切り分けしていません。そのうち更新するかもです。

最後に

FNDNは設定どおりに一発デモを行う上ではお手軽便利ですが、多種多様なデモを実現できるように様々な設定が入っているので、動作をみたりするのには不向きな印象です。

とはいえビデオ撮りには楽でいいですね。今後も使っていきたいです。

おしまい。

この記事が気に入ったらサポートをしてみませんか?