短時間で秘密鍵が割り出される?脆弱な無線LANセキュリティ規格「WEP」

はい、こんにちは!前回記事からの続きです。

前回は、4つの無線LANの「セキュリティ規格」についてお話ししました。具体的には、WEP、WPA、WPA2、WPA3でしたね。規格の変遷から、脆弱性への対応に苦慮してきた歴史が感じられましたね…。

今回は、その「セキュリティ規格」のうち、最初のもの「WEP」についてお話ししたいと思います。WEP=「使ってはダメ」と頭に刻んでいる方も多いと思います。果たしてどう危険なのでしょう?

気になる方は続きをどうぞ!

無線LAN最初のセキュリティ規格

まずはWEPの基本的な特徴について簡単に整理しましょう。

・策定時期:1999年(IEEE802.11WGで承認した年)

・暗号化方式:WEP

・暗号化アルゴリズム:RC4

策定時期は、前の世紀ということでだいぶ先輩ですね…。

ここでは、暗号化アルゴリズム「RC4」と、暗号化方式としての「WEP」に着目しましょう!

一目でわかる!?WEPの暗号化

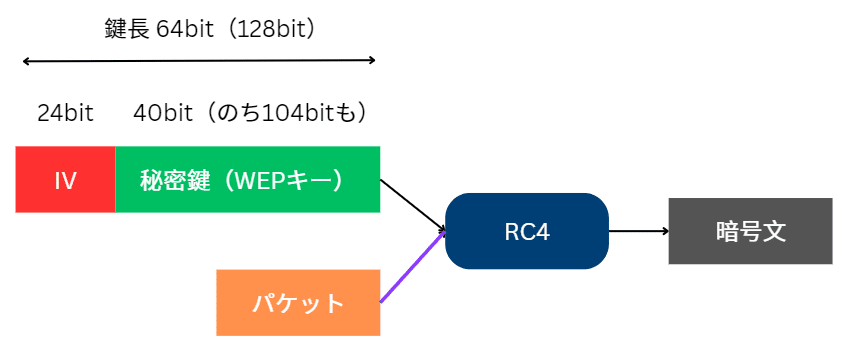

WEPの暗号化の仕組みをまずは絵にして雰囲気を掴みましょう!

こんな感じです。

パケットをIVと秘密鍵でRC4で暗号化しています。

ただ、絵は複雑ではないものの、よくわからない用語が混じっています。これらを確認しましょう。

1)RC4

1987年にロナルド・リベストという先生が考案したストリーム暗号のアルゴリズムです。ストリーム暗号の代表格であったのですが、2000年代に入っていろいろ攻撃方法が見つかりました。2015年には、TLSでの使用が禁止されています。

2)WEPキー

WEPで使われる秘密鍵のことです。最初は、鍵長が40ビット(WEP-40)のみでしたが、のちに拡張されて、104ビットも使える(WEP-104)ようになりました。

3)IV(初期化ベクトル;Initialization Vector)

暗号化のつど、秘密鍵に付け加えられるランダムな値です。毎回同じ鍵を使って暗号化を行えば、同一のデータの暗号文もいつも同じになりますから、解読されやすくなります。これを防ぐのが目的です。

これで用語は分かりました。

IVが短すぎるのが問題だった

WEPは、偉い先生方が考えたよくできている仕組みに見えます。では、どこに問題があったのでしょうか?

原因の種は、「IVの短さ」にありました。初期化ベクトル(IV)は、24bitの長さしかありません。

毎回ランダムに生成するのはよいのですが、生成を続ければいつしか同じ値のIVが使われてしまします。IVが短すぎると、(直感よりも)高頻度で同じ値のIVが使われてしまいます(「誕生日パラドックス」というやつです)。

この性質を悪用して、秘密鍵を復元するなどの攻撃が可能です。

早くも2001年ごろからこの脆弱性が指摘されて、関係者たちは新たな暗号化対策を講じることが急務となりました…。大変だ。

今では、使ってはいけないセキュリティ規格です。ご注意ください。

はい、本日は、ここまで。今回は、無線LANの最初のセキュリティ規格「WEP」についてご紹介しました。

次回は、ピンチヒッター「WPA」についてご紹介します。

では!

この記事が気に入ったらサポートをしてみませんか?