データ通信用のトンネルを2本作れ!IPsecのIKEフェーズ2

こんにちは!VPNの方式の一つ「IPsec」についてご紹介しております。前回は、通信開始手順の冒頭、「IKEフェーズ1」の概要についてお話ししました。

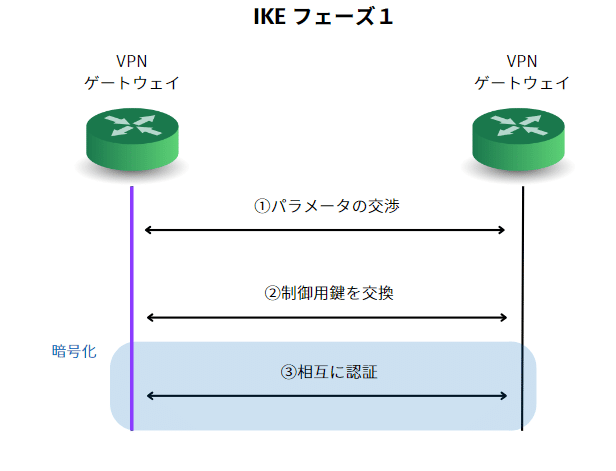

パラメータ(暗号化アルゴリズム、認証方式など)を交換

続いて制御用の鍵を共有

さらに暗号化された状態のもと相互に認証

するのでした。実際にはいろいろ複雑なのですが、IKEフェーズ1については、この3点だけ抑えればとりあえずいいでしょう。

そして、今回は、次のステップ「IKEフェーズ2」について、お話しします。このフェーズを完了させることで、次の「IPsecフェーズ」で実際にデータを送受信することができるようになります。

いったいどんな下準備をするのでしょうか?

さっそく行ってみましょう!

制御用トンネルで安全に手続き

IKEフェーズ2の話に入る前に、もうちょっと「IKEフェーズ1」の話を続けさせてください。

「IKEフェーズ1」の一番の目的はいったい何でしょうか。そうです、制御用の鍵を交換することです(IKEは「インターネット鍵交換」という意味ですからね)。

では、その暗号鍵で何をするかというと「制御用のトンネル」を作ります。この「トンネル」を通じてデータを送受信します。IPsecでは、このトンネルのことを「SA(Security Association)」と呼びます。

そして、IKEフェーズ1で作られる「制御用トンネル」のことを特に、「ISAKMP(アイサキャンプ) SA」といいます。このトンネル一つで双方向な送受信が可能です。

しかし、覚えにくいな、この単語…。でも、覚えやすいよう分解してみましょう。

Internet(専用線でなく公衆回線を利用して、)

Security Association(IPsecでの「トンネル」を作って、)

and Key Managemet(鍵を管理する)

Protocol(取決め)

てな感じでしょうか。

このISAKMP SAを通じて、「IKEフェーズ2」では手続きを進めます。

データ送受信用のトンネルを2本作れ!

では、「IKEフェーズ2」は一体何を目的としてるのでしょうか。実際にデータを送受信するための暗号鍵を作り交換することです。

またしても、暗号鍵を作るんでね~。しかも、「上り用の暗号鍵」と「下り用の暗号鍵」の2種類を作ります。これらを使って、「IPsec SA」と呼ばれれるトンネルをそれぞれ作ります。

何ですって?という感じですね…。何で2本かといえば、それらのトンネルは、一方通行だからです(ISAKMP SAは双方向)。

かくして、IPsecでは、

制御用のトンネル(ISAKMP SA)「トンネルを作るためのトンネル」

上り用のトンネル(IPsec SA)「A→Bにデータを送るためのトンネル」

下り用のトンネル(IPsec SA)「B→Aにデータを送るためのトンネル」

の3本を使うのですね~。

ということで、IKEフェーズ2では、「暗号鍵を交換して、2本のトンネルを作る」ことがミッションであることが確認できました。

IKEフェーズ2の流れはこうだ

IKEフェーズ2での手順は、「クイックモード」と呼ばれる簡略化されたものです(これまでの「IKEフェーズ1」は、「メインモード」を前提にしています。「アグレッシブモード」というものもあります)。

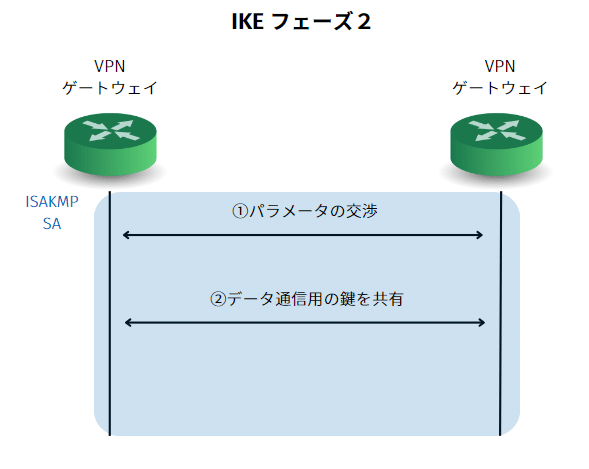

絵にしましょう。

IKEフェーズ1と同じように、最初にパラメータを共有し、次に鍵交換(正確には鍵共有)を行っています。

すみません。もっと詳しく書きたかったのですが、勉強不足です…。

はい、本日はここまで!本日は、IKEフェーズ1をもう少し深く解説しつつ、IKEフェーズ2の解説をしました。次回は、紹介し損ねた、メインモードとアグレッシブモードの違いをご紹介しましょう。

では!

この記事が気に入ったらサポートをしてみませんか?