セキュリティも一流なら、費用も一流!?認証方式EAP-TLS

前回記事からの続きです。こんにちは!

前回は、認証プロトコルEAPのバリエーションをいくつか紹介しました。本当は、よく知られてないものを含めればもっとあります。ネットワークやセキュリティの要件などに応じて最適なものを選び実装します。ネットワーク技術者の方は、腕の見せどころですね~。

さて、今回から、EAPの認証方式の中でも代表的なものをピックアップして紹介します!その筆頭は、EAP-TLSです。IPAの情報処理技術者試験(ネスペやセキスペ)でもEAP-TLSの知識が問われることがあります。それだけ重要とみていいでしょう。これは整理しておかなくては!

ということで、行ってみましょう!

お互いを認証し合う「EAP-TLS」

EAP-TLS(Transport Layer Security)は、デジタル証明書を使って、クライアントとサーバを相互認証することに特徴があるのでした。

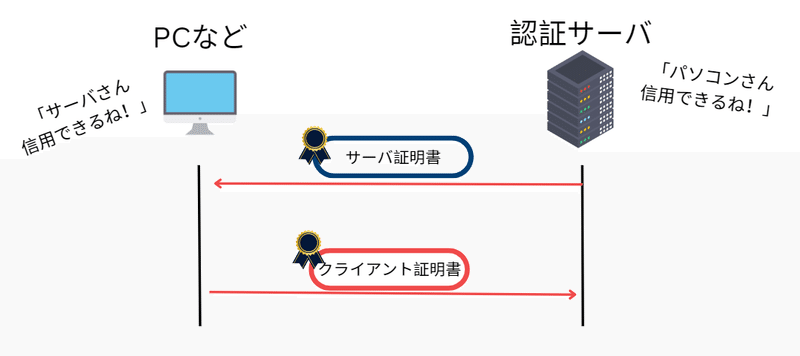

超簡単な絵にするとこんな感じです。

サーバ証明書をサプリカントが受けとり、証明書を検証してOKなら、サーバは正当なサーバとみなします。他方、クライアント証明書をサーバは受取り、検証してOKなら、正当なサプリカント(PCなど)とみなします。

トランスポート層(第4層)で暗号化して安全に証明書を交換するのです。

高いセキュリティを確保

では、EAP-TLSのメリットを整理しますか。次の通りです。

クライアントとサーバの双方で認証を行うため、なりすましを防止できる

暗号化された通信を行うため、通信内容を盗聴されるリスクを低減できる

ユーザはパスワード入力が不要

ということで、特に、高いレベルでセキュリティを確保できるので、セキュリティ優先なら、EAP-TLSが認証方式の候補に挙がります。

ただ、認証しているのは「端末」であって「ユーザ」ではない点は注意が必要です。悪意ある人がなりすまして端末を使うリスクはゼロではないです。

技術もコストも無視できません

導入のメリットは高そうですね。でも、デメリットも確認しましょう。以下のとおりです。

認証にデジタル証明書が必要になるため、導入や運用にコストと手間がかかる

クライアントへ証明書をインストールし、秘密鍵を管理する必要がある

うーん、デメリットも十分考えないとだめですね…。

クライアントごとに証明書を発行するのは運用コストが高いです。証明書をCAから買う場合、なおさらです。

設定(証明書の管理や配布)も複雑なのでネットワーク担当者さんが大変です。図書館にある本に全部ラベルを貼ってきっちり帳簿管理するようなものですな。

そして、クライアントのPCもいい加減なものであってはいけません。クライアント証明書を盗まれてはいけませんし、証明書を扱えないような古いPCは使えませんね。

となれば、技術力のあるネットワーク担当者を備えていて、社員のIT教育もしっかりやっていて、資金に余裕のある会社でないと、導入が難しそうですね…。

はい、本日は、ここまで。今回は、認証方式EAP-TLSについてご紹介しました。王道であるがゆえに、セキュリティが高い、そして、運用コストも高いという結論です。

次回は、EAP-TLSに比肩する重要な認証方式PEAPについてご紹介しましょう。

では!

この記事が気に入ったらサポートをしてみませんか?