FortiGate 結合試験実施ガイド Syslog 送信編

本記事について

本シリーズは Fortinet 社のファイアウォール製品である FortiGate について、結合試験を計画・実施する際の観点と実施方法について説明します。

本記事では Syslog サーバへのログ送信の試験について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

FortiGate-60F

バージョン 7.4.3

ご案内

本記事はメンバーシップの特典コンテンツに含まれています。

メンバーシップに参加いただくと他の限定記事も閲覧できるためお得です。

Syslog サーバとログ送信とは

Syslog サーバとは、ネットワーク機器から出力されるログを長期保存するためのサーバです。ネットワーク機器内部ではログの保存可能容量が限られていたり、機器再起動によりログが消えてしまったりするため、ログの長期保存には向きません。Syslog サーバにログを送信して保存しておくことで、何か問題が発生した場合に過去にさかのぼって機器のログを確認することができます。FortiGate でも Syslog サーバにログを送信することができます。

Syslog 送信試験での確認観点

FortiGate の Syslog 送信試験での主な確認観点は以下です。

設定した Syslog サーバへログが送信できていること

ファシリティが想定通りであること

必要なログが送信されていること

シビラティ設定からの観点

ログフィルタからの観点

ファイアウォールポリシーのログ設定からの観点

該当する設定項目

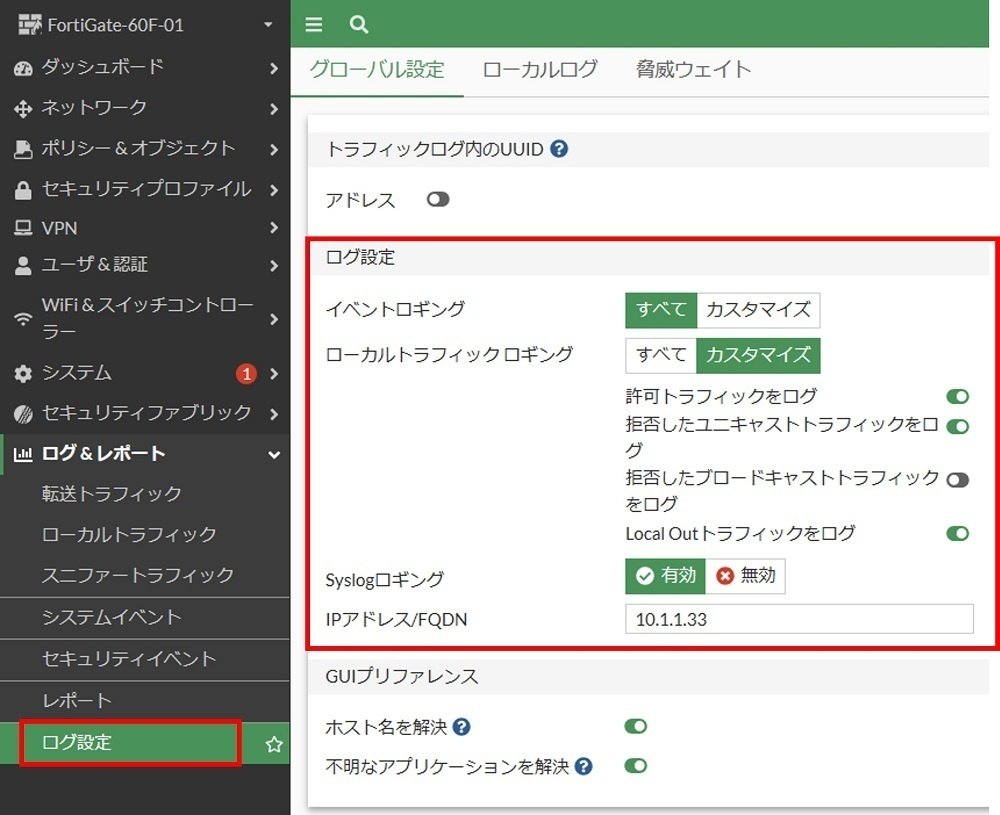

Syslog 送信に関わる設定は、GUI では「ログ&レポート > ログ設定」画面の「ログ設定」欄の設定です。

CLI コンフィグでいうと、config log syslogd setting や config log syslogd filter が該当します。

config log syslogd setting

set status enable

set server "10.1.1.33"

set mode udp

set port 514

set facility local7

set source-ip ''

set format default

set priority default

set max-log-rate 0

set interface-select-method auto

endconfig log syslogd filter

set severity information

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set ztna-traffic enable

set anomaly enable

set voip enable

set forti-switch enable

end試験用 Syslog サーバの構築方法

ここから先は

よろしければサポートお願いします! いただいたサポートはクリエイターとしての活動費に使わせていただきます!